ช่องโหว่Zerologon นี้เกิดจากข้อบกพร่องในกระบวนการตรวจสอบสิทธิ์

เมื่อวันที่ 11 กันยายน 2563 ที่ผ่านมาทีมนักวิจัยของ Secura เผยแพร่เอกสารเกี่ยวกับช่องโหว่ CVE-2020-1472 (Common Vulnerabilities and Exposures) ซึ่งผู้เขียนได้ตั้งชื่อว่า “Zerologon.”

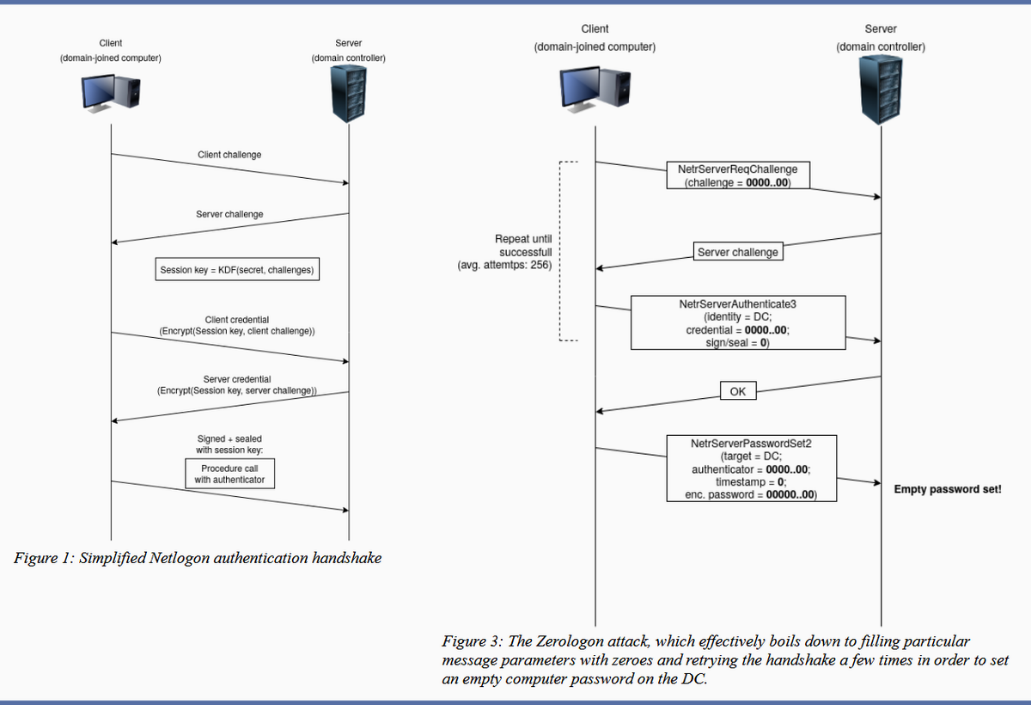

ช่องโหว่Zerologon นี้เกิดจากข้อบกพร่องในกระบวนการตรวจสอบสิทธิ์ “Netlogon Process” ทำให้ผู้โจมตีสามารถปลอมแปลงตัวตนเมื่อมีการตรวจสอบสิทธิ์กับ Domain Controller, ทำการปิด Netlogon Process และสามารถเปลี่ยนแปลงรหัสผ่านในการตรวจสอบสิทธิ์กับ AD ได้อีกด้วย

ทั้งนี้ Microsoft ได้ออก Update Patch เพื่อแก้ไขในเบื้องต้นเอาไว้ และจะดำเนินการแก้ไขอีกครั้งในเดือนกุมภาพันธ์ ปี 2021 เมื่อโหมดการบังคับใช้สำหรับโปรโตคอลจะเปิดใช้งานตามค่าเริ่มต้น

คุณสามารถตรวจสอบว่า Server ของคุณโดยการนำสคริปต์ Python บน Github (https://github.com/SecuraBV/CVE-2020-1472/) มา Run เพื่อทดสอบว่า Domain Controller ของคุณมีช่องโหว่นี้หรือไม่

ผลิตภัณฑ์ที่ได้รับผลกระทบ

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

ที่มา : https://www.zdnet.com/article/zerologon-attack-lets-hackers-take-over-enterprise-networks/