Kobalos มี codebase ขนาดเล็ก แต่ซับซ้อนที่สามารถรันบนแพลตฟอร์ม UNIX

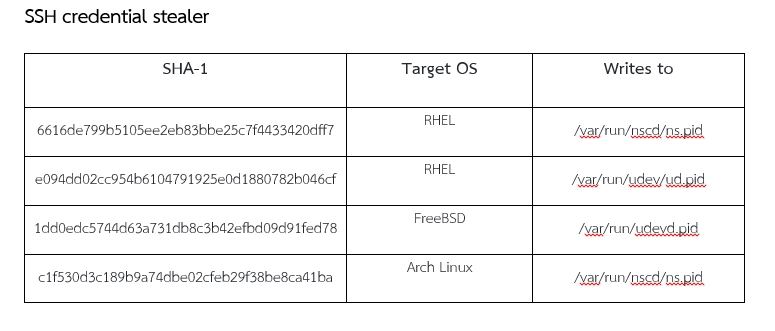

นักวิจัยพบ “Kobalos” Linux malware ใหม่ ที่กำหนดเป้าหมายไปที่ Supercomputer ทั่วโลกโดยการขโมย Credentials สำหรับ secure network โดยใช้ Software “OpenSSH”

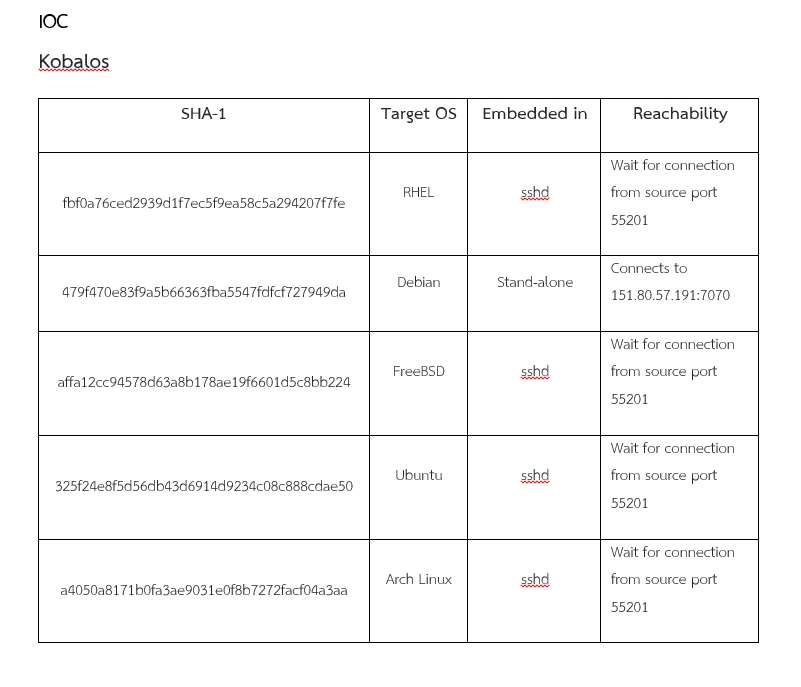

นักวิจัยกล่าวว่า Kobalos มี codebase ขนาดเล็ก แต่ซับซ้อนที่สามารถรันบนแพลตฟอร์ม UNIX อื่น ๆ (FreeBSD, Solaris) และ ยังพบ Artifacts ในระหว่างการวิเคราะห์ระบุว่าอาจมีตัวแปรสำหรับระบบปฏิบัติการ AIX และ Windows

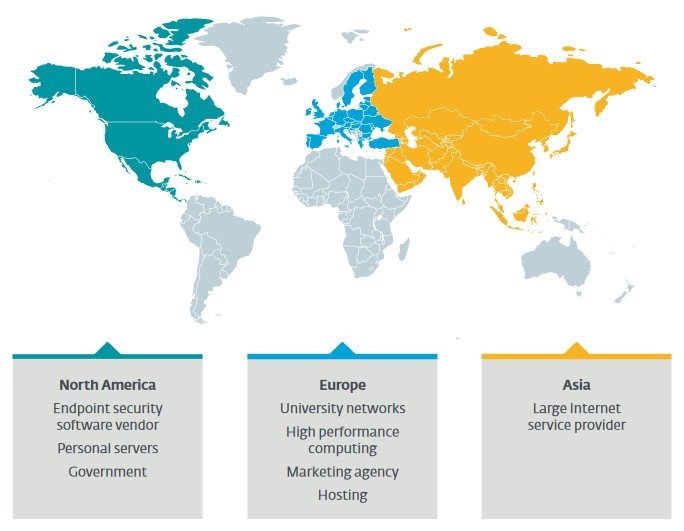

นักวิจัยได้ทำการ Scan Internet ทั่วโลก เพื่อค้นหาเหยื่อของ “Kobalos” พวกเขาค้นพบว่าระบบที่ถูกบุกรุก ได้แก่ Supercomputer, Server ที่ใช้สำหรับการวิจัย, ผู้จำหน่ายซอฟต์แวร์ด้านความปลอดภัยในอเมริกาเหนือ, Internet Service Provider รายใหญ่ในเอเชีย, หน่วยงานการตลาด และ ผู้ให้บริการ Hosting

แม้ว่านักวิจัยจะใช้เวลาหลายเดือนในการวิเคราะห์ Malware “Kobalos” แต่ก็ไม่สามารถระบุจุดประสงค์ที่แน่นอนได้เนื่องจากมีคำสั่งทั่วไปรวมอยู่ด้วยและไม่มีข้อมูลที่เฉพาะเจาะจง

Malware “Kobalos” ช่วยให้ Hacker เข้าถึงระบบจากระยะไกล และ สามารถทำการ Spawn terminal sessions ซึ่งช่วยให้ Hacker สามารถเรียกใช้คำสั่งได้ตามอำเภอใจ

คุณลักษณะของ Kobalos คือรหัสของมันถูกรวมเข้ากับฟังก์ชันเดียวและมีเพียงการเรียกจากรหัส OpenSSH เท่านั้น มี Flow การควบคุม แบบ Non-linear และมี Function ที่สามารถเปลี่ยนเครื่องที่ถูกบุกรุกให้เป็น C2 Server ได้

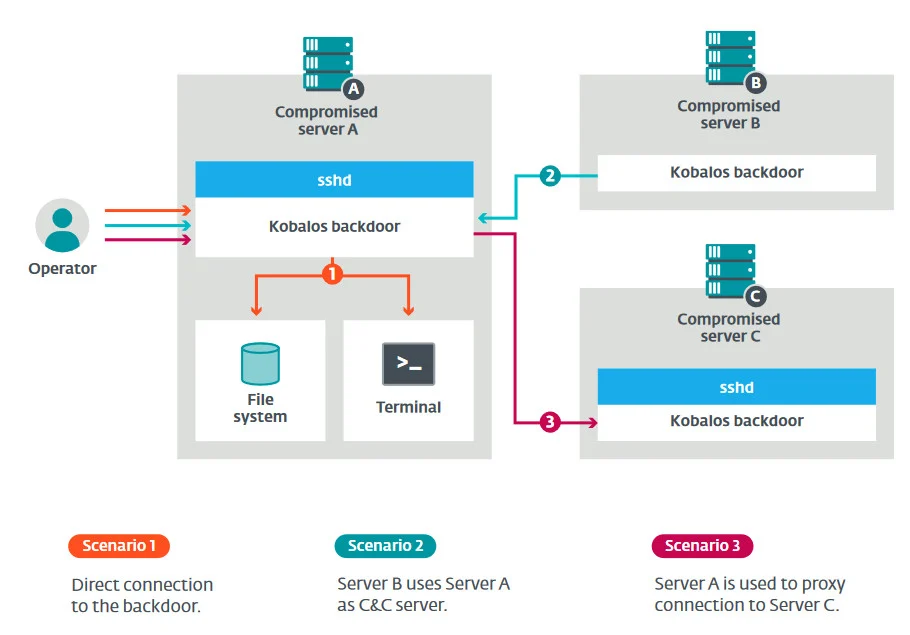

นักวิจัยยังค้นพบว่าการ Remote มีสามทางเลือกในการเชื่อมต่อกับ Kobalosเปิดพอร์ต 55201/TCP และรอการเชื่อมต่อขาเข้า

– เปิดพอร์ต 55201/TCP และรอการเชื่อมต่อขาเข้า

– เชื่อมต่อกับ Instance อื่นของ Kobalos ที่กำหนดค่าให้ทำงานเป็น Server C2

– รอการเชื่อมต่อกับ Service ที่ทำงานอยู่ แต่ต้องมาจากพอร์ตต้นทาง 55201/TCP เฉพาะ (โทรจันเซิร์ฟเวอร์ ที่รันอยู่ใน OpenSSH)

นอกจากนี้ “Kobalos” ยังเข้ารหัสการรับส่งข้อมูลเข้าและออกจากผู้โจมตี และ “Kobalos” ยังสามารถเปลี่ยนการสื่อสารไปยังพอร์ตอื่นและทำหน้าที่เป็นพร็อกซี (chainable) เพื่อเข้าถึง Server อื่น ๆ ที่ถูกบุกรุกได้

นักวิจัยแนะนำให้ทำการตั้งค่าการเข้าสู่ระบบแบบ Two-factor authentication (หรือว่า “2FA”) ในการเชื่อมต่อกับ Server เพื่อช่วยบรรเทาปัญหาที่เกิดขึ้นได้

Keys

RSA public key

—–BEGIN PUBLIC KEY—–

MFwwDQYJKoZIhvcNAQEBBQADSwAwSAJBAOUgD8sEF1kZ04QxCd60HrB+TxWnLQED

wzb0sZ8vMMD6xnUAJspdYzSVDnRnKYjTOM43qtLNcJOwVj6cuC1uHHMCAwEAAQ==

—–END PUBLIC KEY—–

Static RC4 key for strings

AE0E05090F3AC2B50B1BC6E91D2FE3CE

ที่มา: https://www.bleepingcomputer.com/news/security/new-linux-malware-steals-ssh-credentials-from-supercomputers/