นักวิจัย ระบุว่า Hacker ใช้ช่องโหว่ในการเรียกใช้สคริปต์ PowerShell

นักวิจัยของ MalwareTechBlog พบการโจมตีของ “Black Kingdom” Ransomware ใน Server Microsoft Exchange ผ่านช่องโหว่ ProxyLogon เพื่อปรับใช้ ransomware

จากบันทึกใน Honeypots ของนักวิจัย ระบุว่า Hacker ใช้ช่องโหว่ในการเรียกใช้สคริปต์ PowerShell เพื่อดาวน์โหลด Ransomware จาก ‘yuuuu44 [.] com’ จากนั้นส่งออกไปยังคอมพิวเตอร์เครื่องอื่นในเครือข่าย แต่ดูเหมือนว่า การโจมตีครั้งนี้อาจเป็นการโจมตีที่ล้มเหลว

อย่างไรก็ตามขึ้นอยู่กับการส่งไปยังเว็บไซต์ที่ระบุ ransomware “ID Ransomware” แคมเปญ Black Kingdom ได้เข้ารหัสอุปกรณ์ของเหยื่อรายอื่นโดยมีการส่งครั้งแรกเมื่อวันที่ 18 มีนาคม

Michael Gillespie ผู้สร้าง ID Ransomware กล่าวว่าระบบของเขาได้เห็นการส่งข้อมูลที่ไม่ซ้ำกันกว่า 30 รายการไปยังระบบของเขาโดยมีหลายรายการที่ส่งโดยตรงจาก Server Email

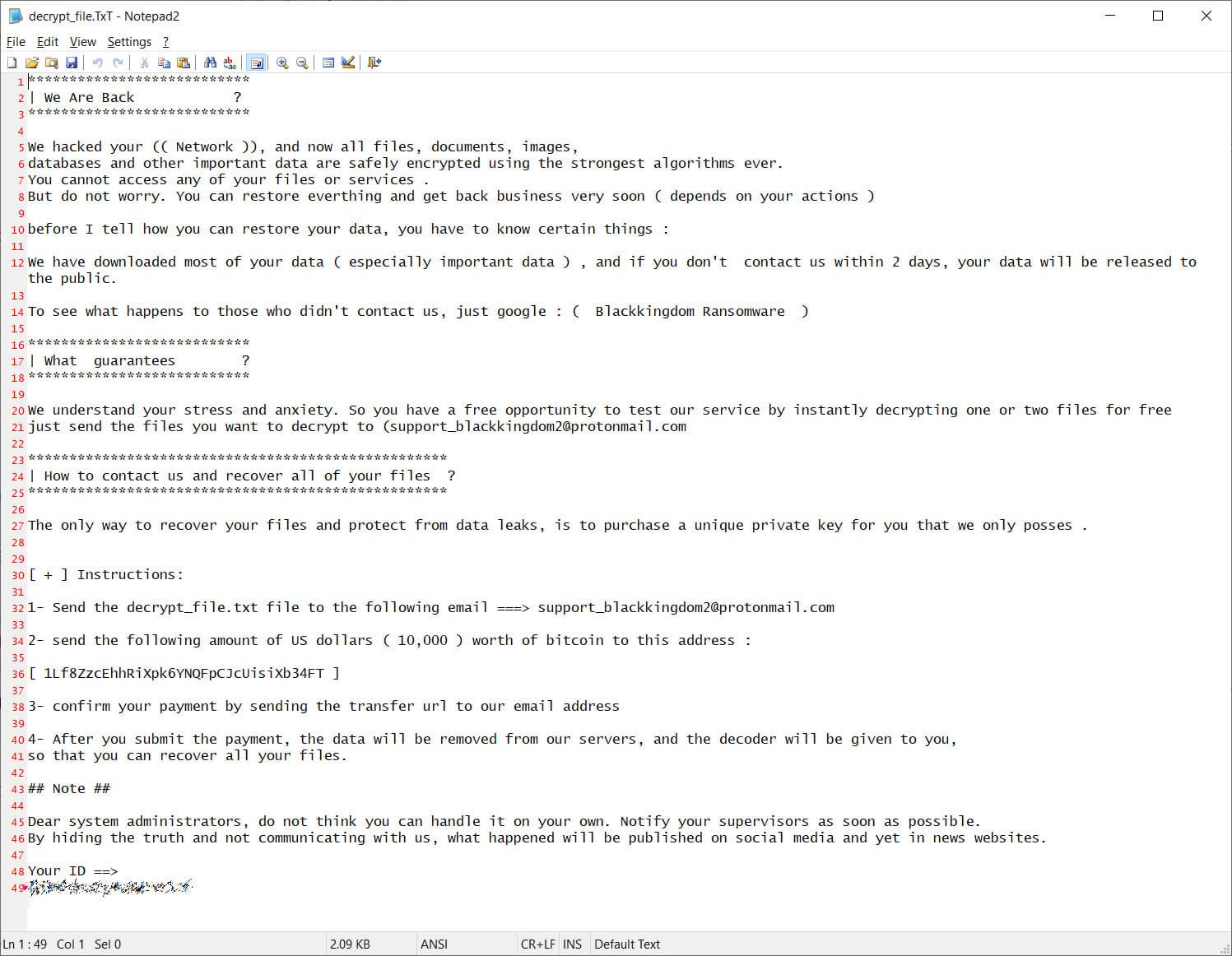

เมื่อเข้ารหัสอุปกรณ์ Ransomware จะเข้ารหัสไฟล์โดยใช้นามสกุลแบบสุ่มจากนั้นสร้างโน้ตเรียกค่าไถ่ชื่อ decrypt_file.TxT ดังที่แสดงด้านล่าง

นักวิจัยกล่าวว่า Ransomware ที่เรียกใช้งานได้ในปัจจุบันเป็นสคริปต์ Python ที่คอมไพล์เป็นไฟล์ปฏิบัติการของ Windows “Black Kingdom” Ransomware ตั้งแต่เดือนมิถุนายน 2020 ได้รับการเข้ารหัสด้วย Python

Black Kingdom เป็น Ransomware ตัวที่สองที่ได้รับการยืนยันซึ่งกำหนดเป้าหมายไปที่ช่องโหว่ของ Microsoft Exchange ProxyLogon

คำแนะนำ

1.Update Microsoft Exchange ให้เป็น Version ปัจจุบัน

2 .ติดตั้ง Antivirus หมั่น update และ scan อยู่เสมอ

3. ทำการ backup file สำคัญไว้หลายๆ ที่โดยเฉพาะควรสำรองข้อมูลแบบออฟไลน์ด้วย เช่น copy ไฟล์เก็บไว้ใน Harddisk หรือ แฟลชไดร์ เป็นต้น

ที่มา: https://www.bleepingcomputer.com/news/security/microsoft-exchange-servers-now-targeted-by-black-kingdom-ransomware/