APT35 หรือ Rocket Kitten นำช่องโหว่การเรียกใช้โค้ดระยะไกลเพื่อใช้โจมตี

ผู้เชี่ยวชาญด้านความปลอดภัยตรวจพบกลุ่มผู้ไม่ประสงค์ดีชาวอิหร่านที่เรียกว่า APT35 หรือ Rocket Kitten นำช่องโหว่การเรียกใช้โค้ดระยะไกล หรือ RCE (Remote Code Execution) รหัส CVE-2022-22954 มีคะแนน CVSSv3 ที่ระดับความรุนแรง 9.8 ซึ่งเป็นช่องโหว่ที่ทำให้ผู้ไม่ประสงค์ดีสามารถยกระดับสิทธิของตนเองได้ และติดตั้ง Backdoor เพื่อย้อนกลับมาโจมตี ส่งผลต่อผลิตภัณฑ์ VMware Workspace ONE Access (เดิมเรียกว่า VMware Identity Manager)

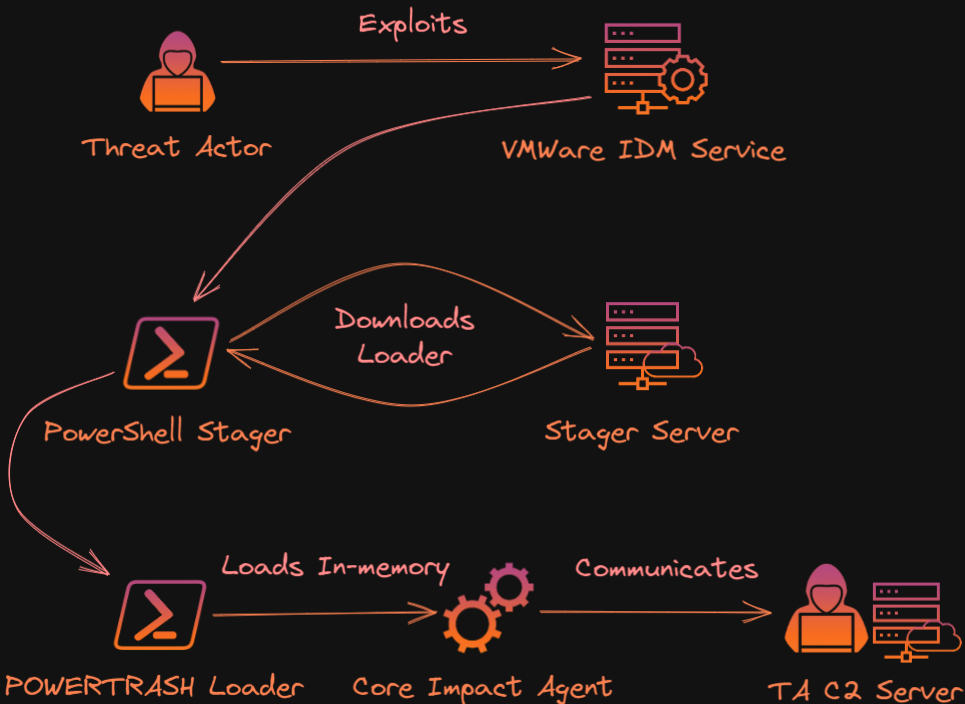

ขั้นตอนการโจมตีของ APT35

ขั้นตอนการโจมตีเริ่มจากใช้คำสั่ง PowerShell บน Vulnerable service (Identity Manager) จากนั้นดึงข้อมูลชุดคำสั่ง PowerTrash จาก Command and Control (C2) Server ออกมาในรูปแบบของโค้ดที่มีความซับซ้อน และทำการโหลด Core Impact agent ลงในหน่วยความจำของระบบ

ซึ่ง Core Impact เป็นเครื่องมือทดสอบการเจาะระบบที่ถูกกฎหมาย แต่ในกรณีนี้ถูกใช้ในทางที่ผิด คล้ายกับที่ Cobalt Strike, Metasploit อีกทั้งพบการย้ายเครื่องโจมตีไปเรื่อย ๆ ภายในระบบ Network อีกด้วย

โดยช่องโหว่ CVE-2022-22954 ได้รับการแก้ไขแล้ว ในการอัปเดตความปลอดภัยเมื่อวันที่ 6 เมษายน 2565 พร้อมด้วยช่องโหว่ RCE อีก 2 รายการ ได้แก่รหัส CVE-2022-22957 และ CVE-2022-22958 ที่ส่งผลต่อ VMware Identity Manager (vIDM), VMware vRealize Automation (vRA), VMware Cloud Foundation และ vRealize Suite Lifecycle Manager

คำแนะนำ:

- ควรทำการอัปเดต Patch ให้เป็นเวอร์ชั่นปัจจุบัน

Ref: https://www.bleepingcomputer.com/news/security/hackers-exploit-critical-vmware-rce-flaw-to-install-backdoors/