ผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่ของ Ivanti VPN เพื่อติดตั้งมัลแวร์ KrustyLoader

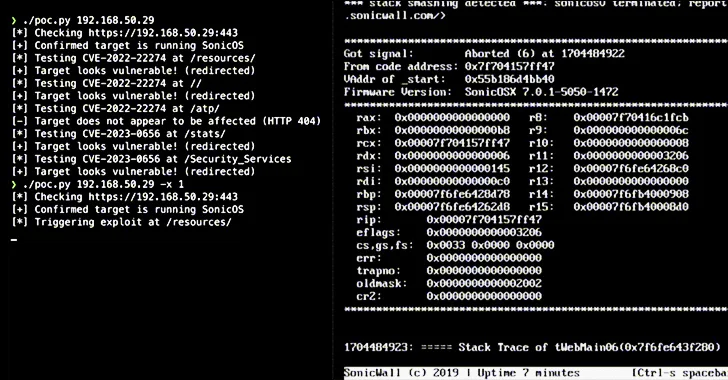

ช่องโหว่ Zero-day ที่เปิดเผยเมื่อเร็ว ๆ นี้ในอุปกรณ์เครือข่ายส่วนตัวเสมือน (VPN) ของ Ivanti Connect Secure (ICS) ได้ถูกนำไปใช้เพื่อส่งมอบเพย์โหลดแบบ Rust ที่เรียกว่า KrustyLoader ซึ่งใช้ในการวาง เครื่องมือจำลองแบบโอเพ่นซอร์ส โดยช่องโหว่ด้านความปลอดภัยนี้ถูกติดตามในรหัส CVE-2023-46805 (คะแนน CVSS: 8.2) และ CVE-2024-21887 (คะแนน CVSS: 9.1) อาจถูกนำไปใช้ในทางที่ผิดควบคู่กัน เพื่อให้บรรลุการเรียกใช้โค้ดจากระยะไกลที่ไม่ได้รับอนุญาตบนอุปกรณ์ที่อ่อนแอ ณ วันที่ 26 มกราคม แพตช์สำหรับช่องโหว่ทั้งสองนี้ถูกเลื่อนออกไป แม้ว่าบริษัทซอฟต์แวร์จะเผยแพร่ การบรรเทาปัญหาชั่วคราวผ่านไฟล์ XML ก็ตาม Volexity ซึ่งเผยให้เห็นช่องโหว่เป็นครั้งแรก กล่าวว่าช่องโหว่เหล่านี้ถูกทำให้เป็น Zero-day ตั้งแต่วันที่ 3 ธันวาคม พ.ศ. 2566 โดยผู้ไม่ประสงค์ดีระดับรัฐชาติของจีน ที่ติดตามภายใต้ชื่อ UTA0178 Mandiant ที่…

Read More