พบช่องโหว่ Zero-Day บนซอฟต์แวร์ SysAid ถูกโจมตีโดยกลุ่ม Ransomware

องค์กรที่ใช้ซอฟต์แวร์การบริการจัดการเทคโนโลยีสารสนเทศ (ITSM) ของ SysAid ได้รับการแจ้งเตือนเกี่ยวกับช่องโหว่ Zero-Day ที่ถูกใช้ในการโจมตีโดยกลุ่ม Ransomware โดยการใช้ประโยชน์จากช่องโหว่ Zero-Day ที่ติดตามภายใต้รหัส CVE-2023-47246 ซึ่งถูกพบครั้งแรกโดย Threat Intelligence ของ Microsoft และรีบแจ้งให้ SysAid ทราบเกี่ยวกับช่องโหว่และการโจมตีที่เกิดขึ้น บริษัทตรวจสอบพบว่าซอฟต์แวร์ Sysaid ภายในองค์กรได้รับผลกระทบจากช่องโหว่นี้ ซึ่งได้กล่าวว่า เป็นช่องโหว่บนซอฟต์แวร์ SysAid ที่ทำให้ผู้ไม่ประสงค์ดีสามารถส่งข้อมูลที่ไม่ได้รับอนุญาต เข้าสู่ระบบ และสามารถใช้งาน Execute Code ได้โดยไม่ได้รับอนุญาต และเมื่อ SysAid ทราบเรื่องเกี่ยวกับช่องโหว่ Zero-Day เมื่อวันที่ 2 พฤศจิกายน จึงได้ทำการเผยแพร่เวอร์ชัน 23.3.36 วันที่ 8 พฤศจิกายน เพื่อแก้ไขช่องโหว่นี้ บรษัทยังเผยแพร่ข้อมูลทางเทคนิคเกี่ยวกับการโจมตี และให้คำแนะนำเกี่ยวกับขั้นตอนที่ลูกค้าอาจได้รับผลกระทบ ข้อมูลจาก Microsoft กล่าวว่า…

Read More

Ransomware TellYouThePass ได้ทำการโจมตี Apache ActiveMQ RCE

การโจมตีด้วย Ransomware TellYouThePass ยังเปิดเผยผู้ใช้บริการ Apache ActiveMQ ที่เชื่อมต่อกับอินเทอร์เน็ต โดยเป้าหมายคือช่องโหว่ควบคุมระยะไกล (RCE) ซึ่งเคยถูกใช้โจมตีไว้ก่อนหน้านี้และเป็นช่องโหว่ Zero-day ช่องโหว่ที่ถูกติดตามในชื่อ CVE-2023-46604 เป็นช่องโหว่ระดับความรุนแรงสูงสุดในตัวกลาง Message broker แบบโอเพ่นซอร์สที่ปรับขนาดได้ของ ActiveMQ ซึ่งช่วยให้ผู้ไม่ประสงค์ดีที่ไม่ได้รับอนุญาตสามารถรัน Shell Commands ได้อย่างอิสระบนเซิร์ฟเวอร์ที่มีช่องโหว่ได้ ในขณะที่ Apache เปิดตัวการอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่เมื่อวันที่ 27 ตุลาคม บริษัทรักษาความปลอดภัยทางไซเบอร์ ArcticWolf และ Huntress Labs พบว่าผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่ แบบ Zero-day เพื่อปรับใช้ Malware SparkRAT มานานกว่า 2 สัปดาห์ นับตั้งแต่อย่างน้อยวันที่ 10 ตุลาคม ตามข้อมูลจากบริการตรวจสอบภัยคุกคาม ShadowServer ปัจจุบันมีเซิร์ฟเวอร์ Apache ActiveMQ มากกว่า 9,200…

Read More

พบการโจมตี HelloKitty Ransomware โดยใช้ประโยชน์จากช่องโหว่บน Apache ActiveMQ

ผู้ไม่ประสงค์ดี HelloKitty Ransomware กำลังใช้ประโยชน์จากช่องโหว่การเรียกใช้โค้ดจากระยะไกล(RCE) บน Apache ActiveMQ เพื่อเข้าสู่ระบบเครือข่ายและเข้ารหัสอุปกรณ์ต่าง ๆ โดยไม่ได้รับอนุญาต ช่องโหว่ CVE-2023-46604 เป็นช่องโหว่ที่มีความรุนแรง (คะแนน CVSS v3: 10.0) ทำให้ผู้โจมตีสามารถรันคำสั่งโค้ดได้โดยไม่ได้รับอนุญาต ซึ่งเป็นการใช้ประโยชน์จาก Serialized Class Types ในโปรโตคอล OpenWire ช่องโหว่ได้รับการแก้ไขโดยมีการอัปเดตความปลอดภัยเมื่อวันที่ 25 ตุลาคม ค.ศ. 2023 แต่ผู้เชี่ยวชาญด้านความปลอดภัยของ ShadowServer กล่าวว่า เมื่อวันที่ 30 ตุลาคม ค.ศ. 2023 ยังพบเซิร์ฟเวอร์ที่เปิดใช้ บนอินเทอร์เน็ตจำนวน 3,329 เครื่องที่ยังใช้เวอร์ชันที่ยังไม่ได้มีการแก้ไขช่องโหว่ซึ่งมีความเสี่ยงถูกโจมตีได้ บริษัท Rapid7 รายงานว่าพบผู้ใช้งานระบบขององค์กรที่ใช้ประโยชน์จากช่องโหว่ CVE-2023-46604 เพื่อแพร่กระจาย HelloKitty Ransomware และถูกเรียกค่าไถ่จากองค์กรที่ตกเป้นเป้าหมาย โดยพบการโจมตี เมื่อวันที่…

Read More

มัลแวร์ StripedFly ทำงานโดยไม่มีการสังเกตเห็นเป็นเวลา 5 ปี และแพร่กระจายไปยังอุปกรณ์ 1 ล้านเครื่อง

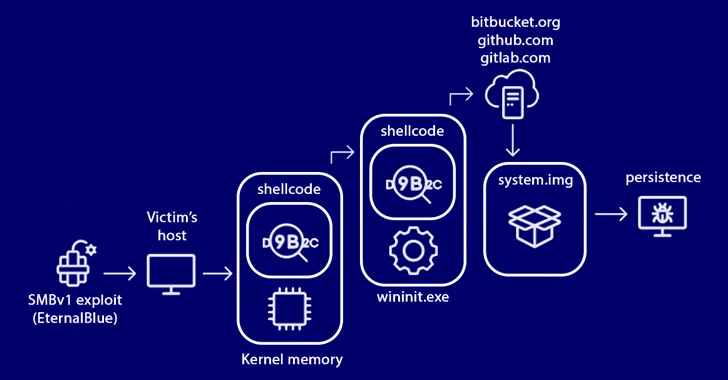

มัลแวร์รุ่นล่าสุดที่แฝงตัวเป็นนักขุด Cryptocurrency ในการหลบเลี่ยงเรดาร์มานานกว่า 5 ปีแล้ว และแพร่กระจายในอุปกรณ์ไม่น้อยกว่า 1 ล้านเครื่องทั่วโลก ข้อมูลดังกล่าวเป็นไปตามการค้นพบของ Kaspersky ซึ่งมีชื่อรหัสว่าชองโหว่ StripedFly โดยอธิบายว่ามันเป็น “เฟรมเวิร์กโมดูลาร์ที่ซับซ้อนที่รองรับทั้ง Linux และ Windows ผู้จำหน่ายระบบรักษาความปลอดภัยทางไซเบอร์ของรัสเซีย ซึ่งตรวจพบตัวอย่างครั้งแรกในปี 2017 กล่าวว่านักขุดเป็นส่วนหนึ่งของหน่วยงานที่มีขนาดใหญ่กว่ามากซึ่งใช้ช่องโหว่ EternalBlue SMBv1 ที่ประกอบกับกลุ่ม Equation ในการแทรกรูปแบบระบบที่เข้าถึงได้แบบสาธารณะ Shellcode ที่เป็นอันตรายซึ่งส่งผ่านช่องโหว่ มีความสามารถในการดาวน์โหลดไฟล์ไบนารีจากที่เก็บ Bitbucket ระยะไกล รวมถึงรันสคริปต์ PowerShell นอกจากนี้ยังรองรับคอลเลกชันคุณสมบัติที่ขยายได้เหมือนปลั้กอินเพื่อรวบรวมข้อมูลที่ละเอียดอ่อนหรือแม้แต่ถอนการติดตั้งตัวเอง Shellcode ของแพลตฟอร์มแทรกเข้าไปในกระบวนการ wininit.exe ซึ่งเป็นกระบวนการ Windows ที่ถูกต้องซึ่งเริ่มต้นโดยตัวจัดการการบูต ( BOOTMGR ) และจัดการการเริ่มต้นบริการต่างๆ ตัวของมัลแวร์ มีโครงสร้างเป็นโค้ดไบนารีมอนอลิธิกที่ออกแบบมาเพื่อรองรับโมดูลที่สามารถขยายหรืออัปเดตฟังก์ชันการทำงานได้ ซึ่งซ่อนตัวในระบบสื่อสารกับเซิร์ฟเวอร์คำสั่ง รวมถึงฟังก์ชันการอัปเดตและการส่งมอบผ่านบริการ ที่น่าเชื่อถือ เช่น GitLab, GitHub,…

Read More

Windows 11 เพิ่มการรองรับไฟล์เก็บถาวร 11 ไฟล์ รวมถึง 7-Zip และ RAR

Microsoft รายงานว่า Windows 11 22H2 สามารถรองรับรูปแบบไฟล์เก็บถาวรเพิ่ม 11 รูปแบบรวมถึงไฟล์เก็บถาวร RAR, 7-Zip, Tar และ GZ รายการประเภทไฟล์เก็บถาวรที่รองรับใน Windows 11 ที่อัปเดตแล้วตอนนี้เพิ่ม .rar, .7z, .tar, .tar.gz, .tar.bz2, .tar.zst, .tar.xz, .tgz, .tbz2, .tzst, และ .txz แต่ยังไม่รองรับการเข้ารหัสด้วยรหัสผ่านในไฟล์ เนื่องจาก KB5031455 เป็นการอัปเดตที่เป็นทางเลือก ผู้ใช้ Windows จะต้องติดตั้งด้วยตนเองโดยเปิดแอปการตั้งค่า ไปที่ Windows Update และคลิก “ตรวจสอบการอัปเดต” ผู้ใช้จะได้รับแจ้งให้ติดตั้งการอัปเดตโดยคลิกลิงก์ “ดาวน์โหลดและติดตั้ง” ความสามารถใหม่นี้ยังจะถูกนำไปใช้ให้กับผู้ใช้ Windows 11 ทุกคนผ่านการอัปเดตที่กำหนดปล่อยอัปเดตในวันที่ 2 ของเดือนพฤศจิกายน และได้เพิ่มการรองรับแบบเนทิฟสำหรับรูปแบบไฟล์เก็บถาวรเพิ่มเติม…

Read More

Hacktivists Pro-Hamas กำหนดเป้าหมายหน่วยงานอิสราเอลด้วยมัลแวร์ Wiper

กลุ่ม Hacktivist ที่สนับสนุน Hamas ถูกสังเกตเห็นว่าใช้ Malware Wiper บนระบบปฏิบัติการ Linux ใหม่ที่เรียกว่า BiBi-Linux Wiper เพื่อเป้าหมายที่เป็นหน่วยงานในอิสราเอล ในระหว่างสงครามระหว่างอิสราเอลกับ Hamas ที่กำลังเกิดขึ้น มัลแวร์ตัวนี้เป็นไฟล์ประเภท x64 ELF ที่ขาดการจัดการหรือมาตรการป้องกันที่ ซึ่งจะช่วยให้ผู้ไม่ประสงค์ดีสามารถระบุโฟลเดอร์เป้าหมายที่อาจทำลายระบบปฏิบัติการทั้งหมดหากทำงานโดยใช้สิทธิ์ root ความสามารถอื่นๆ บางอย่าง ได้แก่ multithreading ไปยังไฟล์ที่เสียหายพร้อมกันเพื่อเพิ่มความเร็วและการเข้าถึง เขียนทับไฟล์ เปลี่ยนชื่อไฟล์ด้วยส่วนขยายที่มี hard-coded string “BiBi” (ในรูปแบบ “[RANDOM_NAME].BiBi[NUMBER]”) และยกเว้นไฟล์บางประเภทเพื่อไม่ให้ไฟล์บางประเภทเสียหาย แม้ว่า string ‘ BiBi’ (ในชื่อไฟล์) อาจดูเหมือนสุ่ม แต่มันมีความหมายที่สำคัญเมื่อผสมกับหัวข้อ เช่น การเมืองในตะวันออกกลาง เนื่องจากเป็นชื่อเล่นทั่วไปที่ใช้เรียกนายกรัฐมนตรีอิสราเอล คือ Benjamin Netanyahu มัลแวร์ทำลายข้อมูลซึ่งเข้ารหัสด้วยภาษา C/C++…

Read More

ผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่บน F5 BIG-IP เพื่อใช้ในการโจมตีแบบ Stealthy

F5 BIG-IP ได้แจ้งเตือนไปยังผู้ใช้งานระบบว่า มีผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่ CVE-2023-46747 และ CVE-2023-46748 โดยทำการลบข้อมูลที่ใช้ในการติดตามการโจมตี เพื่อหลีกเลี่ยงการถูกตรวจพบจาก ผู้ดูแลระบบ F5 BIG-IP เป็นเครื่องมือและการบริการ Load Balancing ความปลอดภัย และการจัดการประสิทธิภาพสำหรับแอปพลิเคชันบนเครือข่าย โดยแพลตฟอร์มนี้ได้รับการยอมรับในการนำมาใช้งานในองค์กรใหญ่ ๆ และหน่วยงานรัฐ ดังนั้นถ้าพบช่องโหว่บนผลิตภัณฑ์นี้อาจส่งผลกระทบอย่างมาก จึงต้องได้รับการแก้ไขที่รวดเร็ว F5 ได้แนะนำว่าให้ผู้ดูแลระบบควรที่จะอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ที่พบดังนี้: CVE-2023-46747 (คะแนน CVSS v3.1: 9.8) การหลีกเลี่ยงการตรวจสอบการยืนยันตัวตนทำให้ผู้โจมตีเข้าถึงเครื่องมือในระบบได้ CVE-2023-46748 (คะแนน CVSS v3.1: 8.8) อาจมีการใส่ข้อมูลที่ไม่ปลอดภัยไปในระบบ SQL ทำให้ ผู้โจมตีที่มีการยืนยันตัวตน สามารถเข้าถึงเครื่องมือผ่านระบบเครือข่ายสามารถใช้งานคําสั่งในระบบได้ เวอร์ชันที่ได้รับผลกระทบและมีการแก้ไขดังนี้: เวอร์ชัน 17.1.0 (ได้รับผลกระทบ), ได้รับการแก้ไขในเวอร์ชัน 17.1.0.3 + Hotfix-BIGIP-17.1.0.3.0.75.4-ENG และเวอร์ชันใหม่กว่า เวอร์ชัน…

Read More

พบเว็บไซต์ปลอม KeePass ถูกใช้เพื่อแพร่กระจายมัลแวร์โดยใช้เทคนิค Punycode ผ่าน Google Ads

พบแคมเปญ Google Ads ที่ใช้ในการโฆษณาบนเว็บไซต์เพื่อหลอกให้ผู้ใช้กดดาวน์โหลด KeePass ปลอมโดยใช้เทคนิค Punycode เพื่อให้ดูเหมือนว่าเป็นเว็บไซต์อย่างเป็นทางการของ KeePass Password Manager เพื่อแพร่กระจายมัลแวร์ Google ได้พยายามแก้ไขโฆษณาที่มีการแพร่กระจายมัลแวร์อย่างต่อเนื่อง ซึ่งทำให้ผู้โจมตี สามารถนำโฆษณาไปไว้ด้านบนสุดของผลการค้นหาที่ Google แสดง ถึงแม้ว่าแสดงโดเมนที่ถูกต้อง Keepass ในโฆษณา (https://www.keepass.info) แต่มันก็อาจจะเป็นโฆษณาที่เกี่ยวกับเว็บไซต์ปลอม Keepass ทำให้มีเสี่ยงในด้านความปลอดภัยของผู้ใช้งาน ผู้ใช้ที่คลิกลิงก์ที่ปลอมจะถูกส่งผ่านระบบ System-Profiling Redirections ซึ่งเป็นการเปลี่ยนเส้นทางเพื่อหลีกเลี่ยงการตรวจจับของทราฟฟิกและสแนดบ็อกซ์และเข้าสู่เว็บไซต์ปลอม KeePass โดยใช้เทคนิค Punycode URL (https://xn--eepass-vbb[.]info/) ตามภาพที่แสดงด้านล่างนี้: การใช้เทคนิค Punycode Punycode เป็นวิธีการเข้ารหัสที่ใช้ในการแสดงอักขระ Unicode เพื่อช่วยในการแปลงชื่อโฮสต์ในสคริปต์ที่ไม่ใช่อักขระละติน (เช่น ซีริลลิก อาหรับ กรีก จีน ฯลฯ) เป็นรหัส ASCII เพื่อทำในระบบ…

Read More

ฟิชชิ่งใหม่ ZeroFont หลอกการสแกน AV ของ Outlook

ผู้ไม่ประสงค์ดีใช้เทคนิคจากการใช้แบบตัวอักษร zero-point เพื่อทำให้อีเมลที่เป็นอันตรายแสดงถึงการสแกนอย่างปลอดภัยโดยเครื่องมือรักษาความปลอดภัยของ Microsoft Outlook การโจมตีด้วย ZeroFont เป็นเทคนิคฟิชชิ่งที่ใช้ประโยชน์จากข้อบกพร่องของ AI และ การประมวลผลภาษาธรรมชาติ (NLP) บนแพลตฟอร์มการวิเคราะห์ความปลอดภัยของข้อความในอีเมล เกี่ยวข้องกับการแทรกคำหรืออักขระที่ซ่อนอยู่ในอีเมลโดยการตั้งค่าขนาดตัวอักษรเป็นศูนย์ แสดงผลข้อความที่มนุษย์มองไม่เห็น แต่ยังคงทำให้สามารถอ่านได้โดยอัลกอริธึม NLP การโจมตีนี้มีจุดมุ่งหมายเพื่อหลีกเลี่ยงตัวกรองความปลอดภัยโดยการแทรกคำที่ไม่เป็นอันตรายและไม่สามารถมองเห็นได้ ซึ่งผสมกับเนื้อหาที่มองเห็นได้ บิดเบือนการตีความเนื้อหาโดย AI และผลลัพธ์ของการตรวจสอบความปลอดภัย การซ่อนการแสกนไวรัส ผู้ไม่ประสงค์ดีใช้ ZeroFont เพื่อจัดการ การแสดงตัวอย่างข้อความบนไคลเอนต์ของอีเมล ดังรูปภาพด้านล่าง จากอีเมลที่เขียนว่า “Scanned and secured by Isc®Advanced Threat Protection (APT): 22/09/2023T6:42 AM” ข้อความแสดงถึงการฟิชชิ่งที่เป็นอันตราย (isc.sans.edu) ข้อผิดพลาดนี้เกิดขึ้นได้โดยการใช้ประโยชน์จาก ZeroFont เพื่อซ่อนข้อความสแกนความปลอดภัยปลอมของอีเมลฟิชชิ่ง ดังนั้นแม้ว่าผู้รับจะมองไม่เห็น แต่ Outlook ก็ยังคงดึงข้อความนั้นมาและแสดงเป็นตัวอย่างในรายการอีเมล การโจมตีแบบ Zero-font…

Read More