การโจมตีฟิชชิ่ง Red Cross แพร่กระจาย DangerAds และ AtlasAgent Backdoors

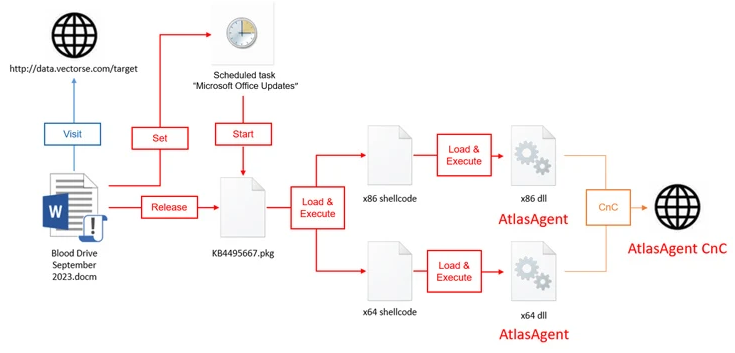

ผู้ไม่ประสงค์ดี AtlasCross ใช้ประโยชน์จากฟิชชิ่ง Red Cross เพื่อส่ง Backdoors สองตัว DangerAds และ AtlasAgent การโจมตีเริ่มต้นจากเอกสาร Microsoft ที่เชื่อมโยงกับมาโคร เมื่อเปิดเอกสารจะทำการเรียกใช้มาโครที่เป็นอันตรายเพื่อฝังตัวเอง และขโมย metadata ของระบบไปยังเซิร์ฟเวอร์จากระยะไกล (data.vectorse [.]com) เป็นโดเมนย่อยของเว็บไซต์ที่ถูกต้องตามกฎหมายซึ่งเป็นของบริษัทวิศวกรรมและโครงสร้างที่ตั้งอยู่ในสหรัฐอเมริกา นอกจากนี้จะทำการแตกไฟล์ KB4495667.pkg (ชื่อรหัส DangerAds) ต่อมาจะทำหน้าที่เป็นตัวโหลดเพื่อเปิด shellcode ที่นำไปสู่การปรับใช้ AtlasAgent ซึ่งเป็นมัลแวร์ C++ ที่สามารถรวบรวมข้อมูลระบบ การทำงานของ shellcode และการรันคำสั่งเพื่อรับ reverse shell รวมทั้งแทรกโค้ดลงในเธรดของกระบวนการที่ระบุ ทั้ง AtlasAgent และ DangerAds มีฟีเจอร์การหลบเลี่ยงไว้เพื่อทำให้เครื่องมือรักษาความปลอดภัยตรวจพบได้น้อยลง ปัจจุบัน AtlasCross มีขอบเขตที่ค่อนข้างจำกัด โดยเน้นไปที่การโจมตีแบบกำหนดโฮสต์เป้าหมายเฉพาะภายในโดเมนเครือข่าย คำแนะนำ อัปเดตระบบปฏิบัติการณ์และซอฟต์แวร์สม่ำเสมอ ติดตั้งโปรแกรมป้องกันไวรัส …

Read More