Malware “Vizom” จะถูกแฝงมากับ E-mail Spam

นักวิจัยพบ “Vizom” เป็น Malware ตัวใหม่ที่สามารถขโมยข้อมูลทางการเงินและบัญชีธนาคารได้ โดย Hacker อาศัย Malware “Vizom” โจมตีผู้ใช้งานระบบปฏิบัติการ Windows ด้วยวิธีการ DLL Hijack Twist

Malware “Vizom” จะถูกแฝงมากับ E-mail Spam เมื่อ Malware ถูกดาวน์โหลด Malware “Vizom” จะทำการเข้าไปแพร่กระจาย Virus ใน Directory AppData

นักวิจัยอธิบายว่า Malware “Vizom” ใช้ประโยชน์จาก Legitimate Computer Code ที่ใช้โดย Browser Chromium Vivaldi และ Binaries จาก Video Conferencing Software ซึ่งนักวิจัยไม่ได้ทำการระบุชื่อ Software ที่แน่ชัด

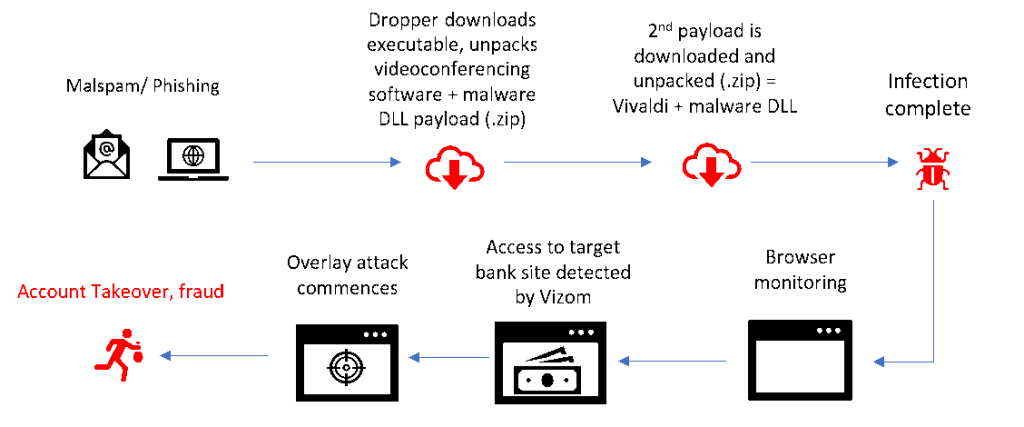

ขั้นตอนการโจมตี

เมื่อ Malware ถูกดาวน์โหลด Dropper จะทำการดาวน์โหลด “Executable File” จากนั้นจะทำการเปิด Video Conferencing Software และ Payload DLL ของ Malware “Vizom”

ต่อมา Payload DLL จะทำการดาวน์โหลดและแตก File “.zip” ที่มี File “Vivaldi.dll” ซึ่งเป็น Malware

เมื่อเครื่องเหยื่อติด Virus แล้ว และเหยื่อทำการเปิด Browser ขึ้นมา “Vizom” จะใช้เทคนิค DLL hijacking ในการ Piggyback บน Windows ในหลาย ๆ วิธีเช่นการดาวน์โหลด Malicious files ล่วงหน้าจาก Directory OS ต่าง ๆ ขณะที่ Malware กำลังทำงาน

หลังจากนั้น Malware ตรวจสอบกิจกรรมของ Browser ที่สื่อสารไปยัง Server Command-and Control (C2) ของ Hacker เพื่อดักจับการกดแป้นพิมพ์

เมื่อเหยื่อเข้าชม Website ของธนาคารที่ต้องการ Hacker จะได้รับการแจ้งเตือนแบบ Real time ถึงการเปิด Session ของธนาคาร โดยการเปิด socket TCP และเชื่อมโยง Server C2

จากนั้น Hacker จะใช้ Remote Access Trojan เพื่อเปิด Interface และเข้าควบคุม Session Browser จากนั้นเหยื่อจะถูกหลอกให้ใส่ข้อมูลส่วนบุคคลที่สามารถระบุตัวตนได้ (PII) และข้อมูลทางการเงิน ซึ่งช่วยให้ Hacker ทำธุรกรรม จากบัญชีธนาคารของเหยื่อได้

IoC

Hashes

808ed13b13d31e116244e1db46082015 (Dropper EXE)

a555654f89aaf0d90a36c17e16014300 (Malicious DLL#1 – videoconferencing software)

1cd5806c5d6f9302d245ac0e5b453076 (Malicious DLL#2 – Vivaldi browser file)

C2 Server

18[.]234[.]42[.]30

วิธีการป้องกัน

1.ควรพิจารณาข้อมูลที่ได้รับทาง E-mail หรือ ข้อมูลที่เข้าไปดูในเว็บไซต์ทุกครั้ง

2.หากพบ E-mail ต้องสงสัยควรลบทันที

3.ไม่ควรเข้าไปในเว็บไซต์หรือรันไฟล์ที่แนบมากับ E-mail ที่ต้องสงสัย

4.ตรวจสอบ URL ทุกครั้งก่อนที่จะทำการเข้าชมเว็บไซต์

5.หากเป็นการทำ E-mail Server ใช้ภายในองค์กร ควรมี Control อื่น ๆ มาควบคุม เช่น E-mail Gateway เพื่อเป็นการช่วยตรวจสอบและป้องกันภัยคุกคามทาง E-mail ได้ในระดับนึง

ที่มา: https://threatpost.com/overlay-malware-dll-hijack/160288/