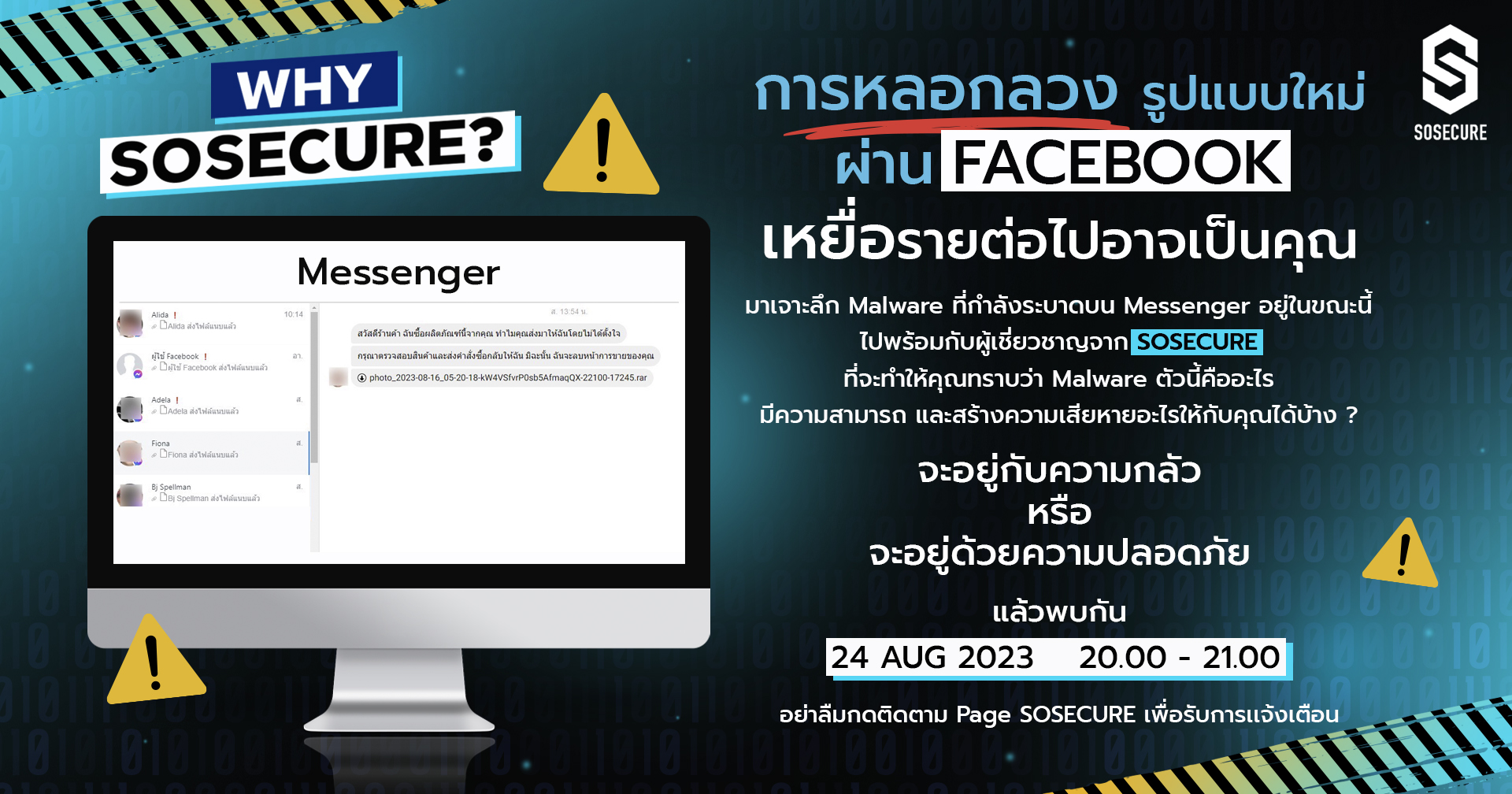

WHY SOSECURE ?

“การหลอกลวงรูปแบบใหม่ผ่าน Facebook”

ใน Webinar ครั้งนี้ SOSECURE จะพูดถึงภัยคุกคามที่กำลังระบาดบน Facebook Messenger ในขณะนี้พร้อมการเจาะลึก Malware ที่ถูกแนบมากับการโจมตีในรูปแบบนี้ว่ามีความสามารถ และ สร้างความเสียหายอะไรให้กับคุณได้บ้าง ? จะอยู่กับความกลัว หรือ จะอยู่กับความปลอดภัยแล้วพบกันในวันที่ 24 สิงหาคม 2566เวลา 20.00-21.00ที่ Facebook : SOSECURE กดเพื่อรับการเเจ้งเตือนได้ที่https://www.facebook.com/events/6450194081767535

Read More