Swiss Army Knife เป็นหนึ่งใน Framework ที่ซับซ้อนที่สุดที่ถูกพัฒนาขึ้น

พบมัลแวร์ Linux ตัวใหม่ชื่อว่า “Swiss Army Knife” เป็นหนึ่งใน Framework ที่ซับซ้อนที่สุดที่ถูกพัฒนาขึ้นสำหรับกำหนดเป้าหมายการโจมตีบนระบบ Linux และมีความสามารถในการติดตั้ง Rootkit

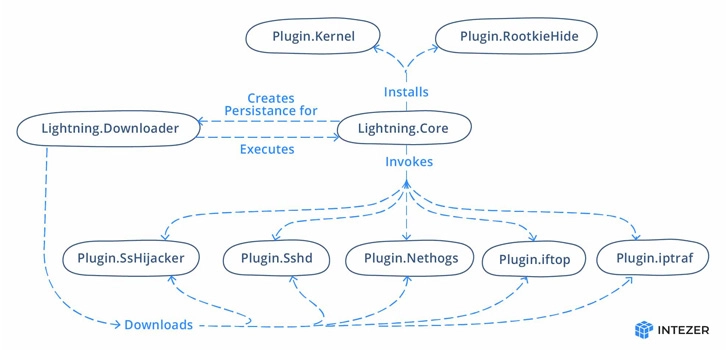

มัลแวร์สามารถติดต่อสื่อสารกับผู้ไม่ประสงค์ดี รวมถึงสามารถเปิด SSH บนเครื่องที่ถูกบุกรุก และกำหนดค่าคำสั่ง และการควบคุมได้หลายรูปแบบ โดยศูนย์กลางของมัลแวร์คือตัว Downloader (“kbioset”) และโมดูล Core (“kkdmflush”) ซึ่งได้รับการออกแบบให้ดึงปลั๊กอินต่าง ๆ อย่างน้อย 7 ตัว จากเซิร์ฟเวอร์ระยะไกล C2 ซึ่งถูกเรียกใช้โดยโมดูล Core ในเวลาต่อมา

ตัว Downloader (“kbioset”) ทำหน้าที่ในการสร้างความคงอยู่ และการ Executes ของโมดูล Core บน Framework รวมถึงการดึงปลั๊กอินต่าง ๆ จากเซิร์ฟเวอร์ระยะไกล C2

ในส่วนของโมดูล Core (“kkdmflush”) จะสร้างการติดต่อสื่อสารกับเครื่องเซิร์ฟเวอร์ระยะไกล C2 เพื่อดึงคำสั่งที่จำเป็นในการรันปลั๊กอิน ในขณะเดียวกันจะซ่อนการคงอยู่และติดตั้ง Rootkit ในเครื่องที่

ถูกบุกรุก ซึ่งคำสั่งที่ได้รับจากเซิร์ฟเวอร์ ทำให้มัลแวร์สามารถรันคำสั่งเชลล์ และอัปโหลดไฟล์ไปยังเซิร์ฟเวอร์ C2 อีกทั้งมีความสามารถเขียนข้อมูลลงในไฟล์ตามอำเภอใจ หรือแม้การอัปเดต และการลบตัวเองออกจากโฮสต์ที่ติดไวรัส สามารถตั้งค่าการคงอยู่โดยการสร้างสคริปต์เป็นค่าการเริ่มต้นเมื่อบูตระบบ ซึ่งช่วยให้ตัว Downloader สามารถเปิดใช้งานได้โดยอัตโนมัติ

คำแนะนำ

– หลีกเลี่ยงหน้าเว็บเพจที่น่าสงสัย ไม่เปิดลิงก์ และไม่เปิดไฟล์แนบที่ไม่ปลอดภัยจากอีเมล หรือจากผู้ส่งที่ไม่รู้จัก

– ระวังโปรแกรมฟรี โดยเฉพาะ เกมส์ เพลง และภาพยนตร์ที่ละเมิดลิขสิทธิ์บนเว็บไซต์

– ทำการอัปเดตระบบให้ใหม่อยู่เสมอ และตลอดเวลา

– อย่าให้สิทธิ์สูงสุดเข้าถึงอุปกรณ์กับแอปทั้งหมดที่ติดตั้ง

– ใช้ไฟร์วอลล์, แอนตี้ไวรัส, และตัวสแกน Rootkit

– ทำการทดสอบความปลอดภัยเป็นประจำ

– ใช้ระบบพิสูจน์ตัวตนแบบหลาย ๆ ปัจจัย (MFA)

Ref : https://thehackernews.com/2022/07/new-linux-malware-framework-let.html