ช่องโหว่ร้ายแรงของ YITH WooCommerce Gift Cards Premium

ผู้ไม่ประสงค์ดีกำลังมุ่งเป้าหมายการโจมตีไปที่ช่องโหว่ร้ายแรงของ YITH WooCommerce Gift Cards Premium ซึ่งเป็นปลั๊กอินสำหรับ WordPress ที่ผู้ให้บริการเว็บไซต์สามารถขายบัตรของขวัญในร้านค้าออนไลน์ของตนได้ โดยในขณะนี้ถูกติดตั้งไปแล้วกว่า 50,000 เว็บไซต์

หมายเลขช่องโหว่คือ CVE-2022-45359 (CVSS v3: 9.8) มีความสามารถช่วยให้ผู้ไม่ประสงค์ดีเข้าไปวางไฟล์ที่เป็นอันตรายผ่านทาง Backdoor จากนั้นทำการสั่งรันโค้ดจากระยะไกล แล้วเข้าควบคุมเว็บไซต์ได้ในที่สุด ช่องโหว่นี้ถูกเปิดเผยต่อสาธารณะเมื่อวันที่ 22 พฤศจิกายน 2565 ซึ่งส่งผลกระทบต่อปลั๊กอินเวอร์ชัน 3.19.0 ลงไป ควรทำการอัปเดตปลั๊กอินให้เป็นเวอร์ชันปัจจุบันคือ 3.21.0

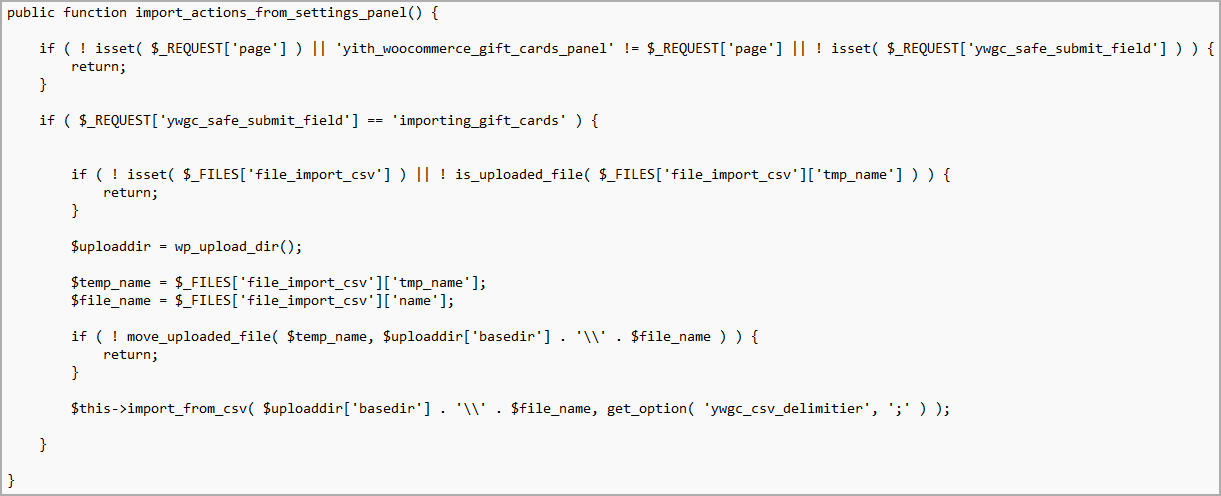

จากการทดลองของ Wordfence ด้วยวิธีการ Reverse engineer พบว่าปัญหาของช่องโหว่อยู่ในฟังก์ชัน “import_actions_from_settings_panel” ที่ทำงานบน “admin_init” นอกจากนี้ ฟังก์ชันนี้ไม่ได้ทำการตรวจสอบ CSRF หรือความสามารถในเวอร์ชันที่มีช่องโหว่ ประเด็นทั้งสองนี้ทำให้ผู้ไม่ประสงค์ดีที่ไม่ผ่านการรับรองความถูกต้องสามารถส่งคำขอ POST ไปที่ “/wp-admin/admin-post.php” โดยใช้พารามิเตอร์ที่เหมาะสมเพื่ออัปโหลดไฟล์ปฏิบัติการ PHP ที่เป็นอันตรายบนไซต์

ผู้ไม่ประสงค์ดีเพียงแค่ส่งคำขอที่มีพารามิเตอร์ของเพจที่ตั้งค่าเป็น

yith_woocommerce_gift_cards_panel, ywgc_safe_submit_field พารามิเตอร์ที่ตั้งค่าเป็น importing_gift_cards และเพย์โหลดในพารามิเตอร์ไฟล์ file_import_csv นั้นไม่ใช่เรื่องเล็กน้อย

CVE-2022-45359 exploit code

คำขอที่เป็นอันตรายปรากฏในบันทึกเป็นคำขอ POST ที่ไม่คาดคิดจากที่อยู่ IP ที่ไม่รู้จัก ซึ่งควรเป็นสัญญาณสำหรับผู้ดูแลไซต์ว่ากำลังถูกโจมตี ไฟล์ที่อัปโหลดซึ่งตรวจพบโดย Wordfence มีดังต่อไปนี้:

- kon.php/1tes.php – ไฟล์นี้โหลดสำเนาของตัวจัดการไฟล์ “marijuana shell” ในหน่วยความจำจากตำแหน่งระยะไกล (shell[.]prinsh[.]com)

- b.php – ไฟล์อัพโหลดอย่างง่าย

- admin.php – Backdoor ที่ป้องกันด้วยรหัสผ่าน

การโจมตีส่วนใหญ่เกิดขึ้นหนึ่งวันหลังจากมีการเปิดเผยช่องโหว่ และยังคงดำเนินการต่อไป โดยพบการถูกโจมตีสูงสุดในวันที่ 14 ธันวาคม 2565 และแม้จะพบการโจมตีจากหลาย IP แต่ที่พบส่วนใหญ่ มีเพียงสองรายการ คือ IP Address: 103.138.108.15 โดยมีความพยายามในการโจมตี 19,604 ครั้งกับเว็บไซต์ 10,936 แห่ง และรองลงมาที่ IP Address: 188.66.0.135 ซึ่งทำการโจมตี 1,220 ครั้งกับเว็บไซต์ WordPress 928 แห่ง

คำแนะนำ

- ควรอัปเดตปลั๊กอินให้เเป็นเวอร์ชัน 3.21 โดยเร็วที่สุด

Ref: https://www.bleepingcomputer.com/news/security/hackers-exploit-bug-in-wordpress-gift-card-plugin-with-50k-installs/