“Rilide” เพื่อตรวจสอบการ Bypassing two-factor authentication

ผู้ไม่ประสงค์ดีใช้ส่วนเสริมบนเบราว์เซอร์ชื่อ “Rilide”

เพื่อตรวจสอบการ Bypassing two-factor authentication

แล้วขโมยเงินสกุลดิจิตอลไปกับผู้ใช้งาน

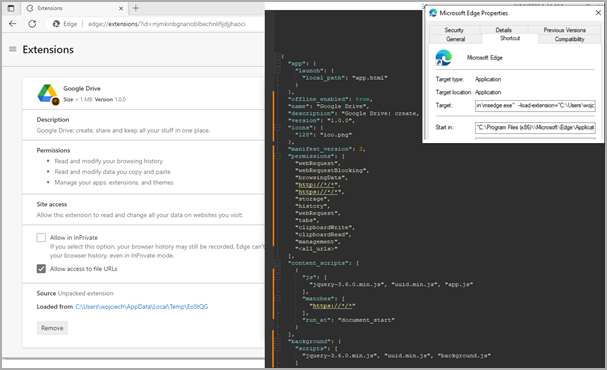

เมื่อผู้ใช้ติดตั้งส่วนขยาย Rilide บน Google Chrome หรือ Microsoft Edge

ส่วนขยายจะ ขโมยข้อมูลการเข้าสู่ระบบของผู้ใช้งานไปทันที

โดยไม่ต้องใช้การ Bypassing two-factor authentication

หากผู้ใช้งานอยู่ในหน้าเว็บไซต์ที่เข้ารหัสผ่านไม่เป็น https หรือไม่ปลอดภัย

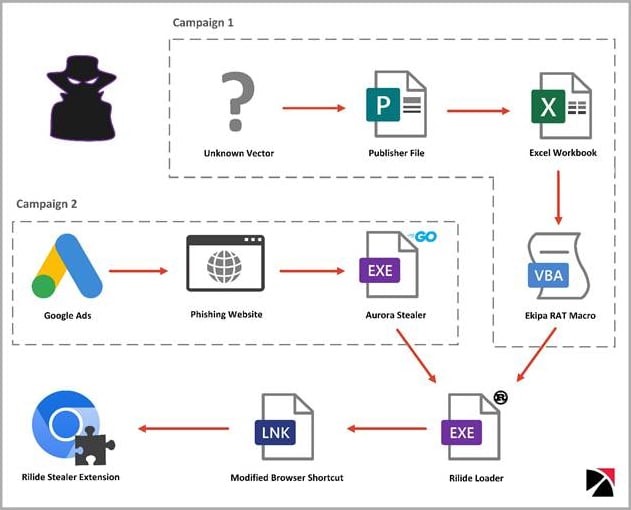

บริษัทด้านความมั่นคงปลอดภัยตรวจพบการแพร่กระจายส่วนขยาย Rilide ด้วยวิธีการ

แยกแคมเปญออกเป็นสองส่วน โดยส่วนหนึ่งใช้ Google Ads และ Aurora Stealer

เพื่อโหลดส่วนขยายโดยใช้โหลดเดอร์ Rust loader

ส่วนอีกส่วนเผยแพร่ส่วนขยายที่เป็นอันตรายโดยใช้โปรแกรมตรวจจับและควบคุมเครื่อง

Ekipa remote access trojan (RAT)

Rilide’s loader แก้ไขไฟล์ของเว็บเบราว์เซอร์เพื่อรันส่วนขยายที่เป็นอันตรายอัตโนมัติบนระบบที่ถูกคุกคามไว้

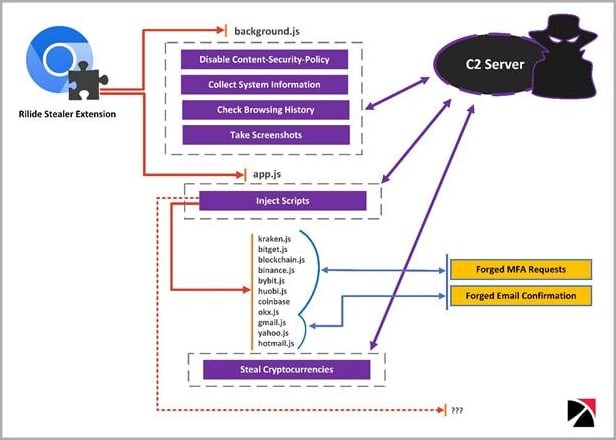

เมื่อดำเนินการ มัลแวร์จะเรียกใช้สคริปต์เพื่อแนบฟังที่จะตรวจสอบเมื่อผู้ใช้เปลี่ยนแท็บ

รับเนื้อหาเว็บ หรือหน้าเว็บโหลดเสร็จ นอกจากนี้ยังตรวจสอบว่าเว็บไซต์ปัจจุบันตรงกับรายการเป้าหมาย

ที่พร้อมใช้งานจากเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) หรือไม่

หากมีการตรงกันระหว่างเว็บไซต์ปัจจุบันและรายการเป้าหมาย

ส่วนขยายจะโหลดสคริปต์เพิ่มเติมที่ฝังอยู่ในหน้าเว็บไซต์เพื่อขโมยข้อมูล

จากผู้ใช้ที่เกี่ยวข้องกับการใช้เงินดิจิทัล เช่น ข้อมูลรับรองบัญชีอีเมล ฯลฯ

ส่วนขยายยังปิดใช้งาน ‘Content Security Policy’

ซึ่งเป็นคุณสมบัติความปลอดภัยที่ออกแบบมาเพื่อป้องกัน

การโจมตีแบบ cross-site scripting (XSS) โดยจะช่วยป้องกันการโหลดทรัพยากรภายนอก

ที่เบราว์เซอร์จะบล็อกปกติโดยไม่ให้โหลดเองได้

นอกจากนี้ ส่วนขยายยังทำการนำประวัติการเข้าชมของผู้ใช้เป็นประจำและยังสามารถจับภาพหน้าจอและส่งไปยัง C2

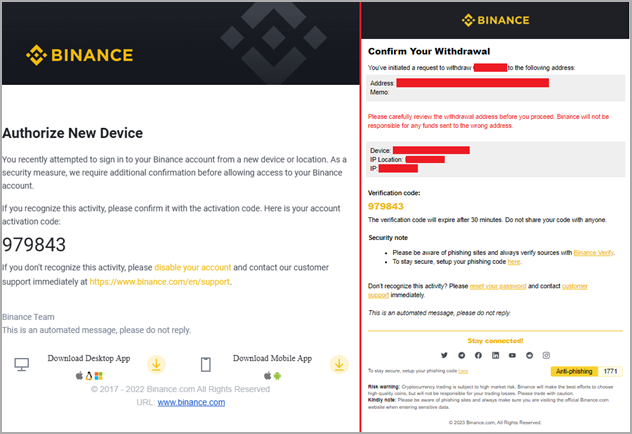

Rilide คือระบบที่สามารถเลี่ยงการการ Bypassing two-factor authentication โดยใช้กลไกการเกิดกล่องโต้ตอบปลอมเพื่อหลอกผู้ใช้ให้กรอกรหัสชั่วคราวของผู้ใช้

ระบบจะถูกเปิดใช้งานเมื่อเหยื่อเริ่มทำการขอถอนเงินสกุลเงินดิจิตอลจากบริการแลกเปลี่ยนที่ Rilide เป้าหมาย โดยมัลแวร์จะเข้ามาในช่วงที่เหมาะสมเพื่อฝังสคริปต์ลงในพื้นหลังและประมวลผลคำขอโดยอัตโนมัติและเมื่อผู้ใช้ป้อนรหัสผ่านของตัวผู้ใช้เองบนกล่องโต้ตอบปลอม Rilide จะนำรหัสนี้มาใช้เพื่อดำเนินการถอนเงินสกุลเงินดิจิตอลไปยังที่อยู่กระเป๋าเงินของผู้โจมตีโดยตรง

Rilide แสดงให้เห็นถึงความซับซ้อนที่เพิ่มขึ้นของส่วนขยายเบราว์เซอร์ที่เป็นอันตรายซึ่งตอนนี้

มาพร้อมกับระบบ live monitoring และระบบการขโมยเงินโดยอัตโนมัติ แม้ว่าการเปิดใช้งาน Manifest v3

บนเบราว์เซอร์ทั้งหมดที่ใช้ระบบ Chromium จะเพิ่มความต้านทานต่อส่วนขยายที่เป็นอันตราย

แต่ Trustwave กล่าวว่ามันไม่สามารถกำจัดปัญหาได้อย่างมีประสิทธิภาพ

คำแนะนำ

- ควรระมัดระวังและตรวจสอบส่วนขยายที่ติดตั้งในเบราว์เซอร์

- อย่าเปิดลิงก์หรือแนบไฟล์จากอีเมลหรือข้อความที่ไม่น่าเชื่อถือ

- หลีกเลี่ยงการกดโฆษณาบนเบราว์เซอร์

Ref: https://www.bleepingcomputer.com/news/security/hackers-use-rilide-browser-extension-to-bypass-2fa-steal-crypto/