เราเตอร์ Linux ตกเป็นเป้าหมายของ Remote Access Trojan (RAT) Golang

ใหม่ที่เรียกว่า GobRAT “ซึ่งในตอนแรก ผู้ไม่ประสงค์ดีได้มุ่งเป้าการโจมตี

ไปที่เราเตอร์ที่ได้เปิด WEBUI สาธารณะ และเรียกใช้สคริปต์ที่อาจเป็นไปได้โดยใช้ช่องโหว่

และสุดท้ายก็ทำการแพร่กระจาย GobRAT” ศูนย์ประสานงาน JPCERT (JPCERT/CC)

กล่าวในรายงานที่เผยแพร่ในวันนี้

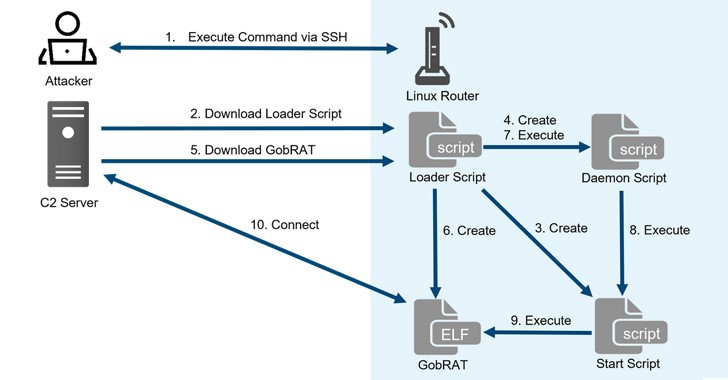

หลังจากที่ Router ทำการเปิดใช้งานอินเทอร์เน็ต จะมีการใช้งานสคริปต์ Loader ซึ่งจะส่งผ่าน GobRAT

ที่ปลอมตัวเป็น Apache Deamon (apached) เพื่อหลีกเลี่ยงการตรวจจับ

ซึ่งตัว Loader ยังสามารถทำการปิดใช้งาน Firewall และลงทะเบียน Public Key SSH ในไฟล์ .SSH / authorized_keys สำหรับการเข้าถึงระยะไกล ในส่วนของ GobRAT นั้น

จะทำการสื่อสารกับเซิร์ฟเวอร์ระยะไกลผ่านโปรโตคอล Transport Layer Security (TLS)

เพื่อรับคำสั่งเข้ารหัสที่แตกต่างกันมากถึง 22 คำสั่ง ซึ่งคำสั่งหลักๆบางคำสั่ง มีดังนี้

- รับข้อมูลเครื่อง

- ดำเนินการย้อนกลับ shell

- อ่านหรือเขียนไฟล์

- กำหนดค่าคำสั่งและการควบคุมใหม่ (C2) และโปรโตคอล

- เริ่มพร็อกซี SOCKS5

- เรียกใช้งานไฟล์ใน /zone/frpc, and

- พยายามลงชื่อเข้าใช้บริการ sshd, Telnet, Redis, MySQL, PostgreSQL ที่ทำงานบนเครื่องอื่น

คำแนะนำ

1. อัปเดตระบบปฏิบัติการซอฟต์แวร์ที่ติดตั้ง และซอฟต์แวร์รักษาความปลอดภัยเป็นพิเศษตลอดเวลา

2. ทำการปิดการใช้งานการเชื่อมต่อความช่วยเหลือระยะไกลกับคอมพิวเตอร์

3. พยายามอย่าเปิดอีเมล และดาวน์โหลดซอฟแวร์ใดๆ จากแหล่งที่ไม่รู้จัก

Ref : https://thehackernews.com/2023/05/new-gobrat-remote-access-trojan.html