Mystic Stealer เผยแพร่ใน Hacking Forums และ Darknet Markets

มัลแวร์ขโมยข้อมูลตัวใหม่ชื่อ ‘Mystic Stealer’ เผยแพร่ใน Hacking Forums และ

Darknet Markets ตั้งแต่เดือนเมษายน 2566 และได้รับความสนใจอย่างสูงจากเหล่าแฮกเกอร์

ซึ่ง Mystic Stealer ถูกปล่อยเช่าราคา $150 ต่อเดือน โดยได้กำหนดเป้าไปยัง เว็บเบราว์เซอร์ 40 รายการ,

ส่วนขยายเบราว์เซอร์ 70 รายการ, แอปพลิเคชัน Cryptocurrency 21 รายการ,

แอปพลิเคชันจัดการ MFA และรหัสผ่าน 9 รายการ, ส่วนขยาย cryptocurrency 55 เบราว์เซอร์,

Steam และ Telegram Credentials

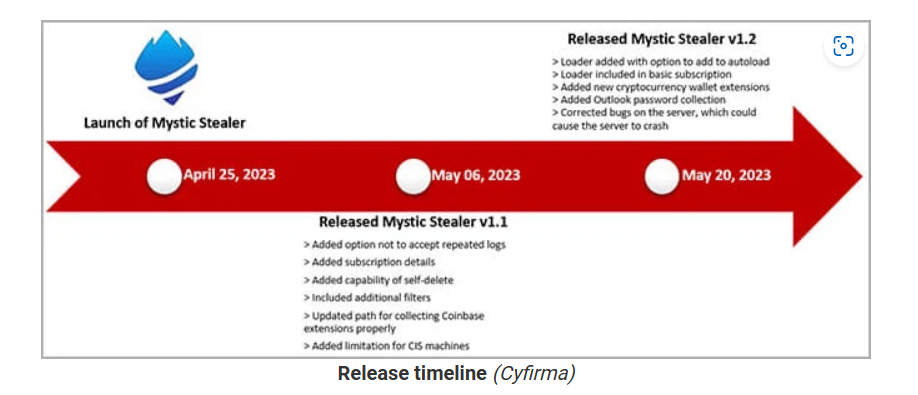

Mystic Stealer เปิดตัวเวอร์ชัน 1.0 เมื่อปลายเดือนเมษายน 2023

แต่เพิ่มเป็นเวอร์ชัน 1.2 อย่างรวดเร็วในช่วงปลายเดือนพฤษภาคม

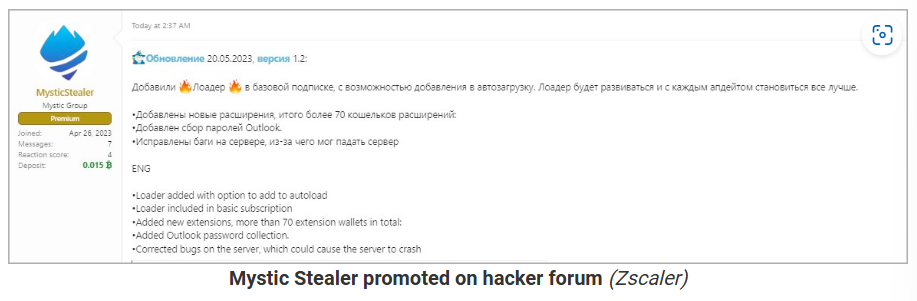

Mystic Stealer ถูกเผยแพร่บนบนฟอรัมแฮกหลายแห่ง รวมถึง WWH-Club, BHF และ XSS โดยให้เช่าแก่บุคคลที่สนใจในราคาสมัครที่แข่งขันได้ที่ 150 ดอลลาร์ต่อเดือน หรือ 390 ดอลลาร์ต่อสามเดือน

รายละเอียดของเทคนิคการโจมตี:

- Mystic Stealer สามารถกำหนดเป้าหมาย Windows ทุกรุ่น รวมถึง XP ถึง 11

ซึ่งสนับสนุนสถาปัตยกรรมระบบปฏิบัติการ 32 และ 64 บิต

- สามารถลบร่องรอยการบุกรุกบนเครื่องเหยื่อได้ในขณะที่ทำงานในหน่วยความจำ

- ดำเนินการตรวจสอบการป้องกัน anti-virtualization เช่น การตรวจสอบรายละเอียด CPUID

เพื่อให้แน่ใจว่าไม่ได้ดำเนินการในสภาพแวดล้อมแบบแซนด์บ็อกซ์ - ป้องกันไม่ให้มัลแวร์เรียกใช้ Builds ที่เก่ากว่าวันที่ระบุ ซึ่งอาจลดโอกาสที่มัลแวร์จะเปิดเผย

ต่อนักวิจัยด้านความปลอดภัย - มีฟังก์ชันตัวโหลดที่ช่วยให้ Mystic สามารถดึงเพย์โหลดเพิ่มเติมจากเซิร์ฟเวอร์ C2 ได้

การสื่อสารทั้งหมดกับ C2 นั้นถูกเข้ารหัสโดยใช้โปรโตคอลไบนารีแบบกำหนดเองผ่าน TCP

ในขณะที่ข้อมูลที่ถูกขโมยทั้งหมดจะถูกส่งไปยังเซิร์ฟเวอร์โดยตรงโดยไม่ต้องจัดเก็บลงในดิสก์ก่อน

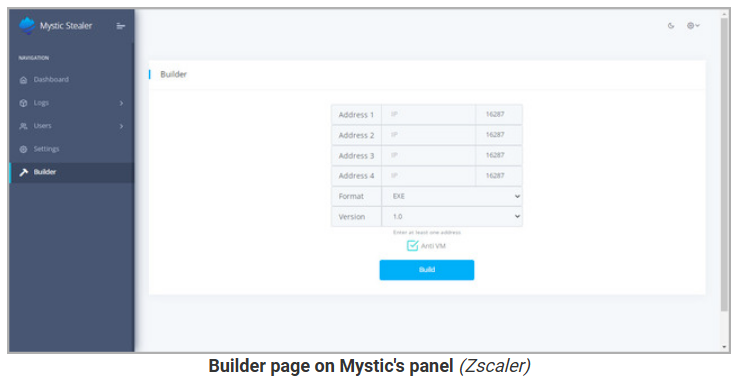

อีกทั้งสามารถกำหนดค่าจุดสิ้นสุด C2 ได้สูงสุดสี่จุดสำหรับ Resiliency

ซึ่งเข้ารหัสโดยใช้อัลกอริทึมที่ใช้ XTEA ที่ได้รับการ modified แล้ว

เมื่อดำเนินการครั้งแรก Mystic จะรวบรวมข้อมูลระบบปฏิบัติการและฮาร์ดแวร์ และจับภาพหน้าจอ ส่งข้อมูลไปยังเซิร์ฟเวอร์ C2 ของแฮกเกอร์ ขึ้นอยู่กับคำแนะนำที่ได้รับ มัลแวร์จะกำหนดเป้าหมายข้อมูล

ที่เจาะจงมากขึ้นซึ่งจัดเก็บไว้ในเว็บเบราว์เซอร์ แอปพลิเคชัน เป็นต้น รายงานของ Zscaler แสดงรายการ

แอปเป้าหมายทั้งหมด ซึ่งรวมถึงเว็บเบราว์เซอร์ยอดนิยม ตัวจัดการรหัสผ่าน และแอปกระเป๋าเงินดิจิทัล

รายการที่โดดเด่นในรายการ ได้แก่ :

| Google Chrome | Litecoin |

| Mozilla Firefox | Electrum |

| Microsoft Edge | Authy 2FA |

| Opera | Gauth Authenticator |

| Vivaldi | EOS Authenticator |

| Brave-Browser | LastPass: Free Password Manager |

| Binance | Trezor Password Manager |

| Exodus | RoboForm Password Manager |

| Browserpass | NordPass Password Manager & Digital Vault |

| Bitcoin | Dashlane — Password Manager |

| MYKI Password Manager & Authenticator |

แม้ว่าอนาคตของ Mystic Stealer จะยังอยู่ในการถกเถียง แต่เมื่อพิจารณาถึงลักษณะที่ผันผวนของ MaaS Project

การเกิดขึ้นของมันส่งสัญญาณถึงความเสี่ยงที่สูงขึ้นสำหรับผู้ใช้และองค์กร

การเพิ่มตัวโหลดล่าสุดสามารถช่วยผู้ให้บริการ Mystic ปล่อยเพย์โหลด

เช่น แรนซัมแวร์ ลงบนคอมพิวเตอร์ที่ถูกบุกรุกได้

ดังนั้น จึงควรระมัดระวังอย่างยิ่งเมื่อดาวน์โหลดซอฟต์แวร์จากอินเทอร์เน็ต

Ref: https://www.bleepingcomputer.com/news/security/new-mystic-stealer-malware-increasingly-used-in-attacks/