CVE-2017-11882 ShellCode จะดาวน์โหลดและเรียกใช้ Snake Keylogger

นักวิจัยได้พบการโจมตีโดยใช้ไฟล์ PDF เป็นเครื่องมือในการส่งไฟล์ที่เป็นอันตรายซึ่งดาวน์โหลดและติดตั้ง Malware ที่สามารถขโมยข้อมูลในเครื่องของเหยื่อได้

ไฟล์ PDF มีชื่อว่า “REMMITANCE INVOICE.pdf” ถูกส่งเป็นไฟล์แนบ Email ไปยังเป้าหมาย ซึ่งนักวิจัยคาดเดาว่า เนื้อหา Email มีสัญญาการชำระเงินให้กับผู้รับ

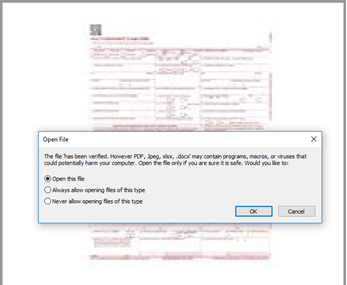

เมื่อเปิด PDF Adobe Reader จะแจ้งให้เหยื่อเปิดไฟล์ DOCX ที่อยู่ภายในที่อาจทำให้เหยื่อสับสนได้ เนื่องจากผู้ไม่ประสงค์ดี ตั้งชื่อเอกสารว่า “ได้รับการตรวจสอบแล้ว” และข้อความแจ้ง Open File ด้านล่างระบุว่า “ไฟล์ ‘ได้รับการตรวจสอบแล้ว” ข้อความนี้อาจหลอกให้ผู้เหยื่อเชื่อไฟล์ PDF ได้ตรวจสอบไฟล์ว่าถูกต้องและเปิดไฟล์ได้อย่างปลอดภัย

Dialog ร้องขอการอนุมัติการดำเนินการ

นักวิจัยยังพบว่ามีการพยายามใช้ช่องโหว่ CVE-2017-11882 ซึ่งเป็นช่องโหว่ที่เรียกใช้ Remote Code Execution ใน Microsoft Equation Editor ที่แก้ไขในเดือนพฤศจิกายน 2017 แต่ยังคงมีให้สำหรับการหาประโยชน์จากช่องโหว่

ด้วยการใช้ประโยชน์จากช่องโหว่ CVE-2017-11882 ShellCode จะดาวน์โหลดและเรียกใช้ Snake Keylogger ซึ่งเป็นโปรแกรมขโมยข้อมูลที่มีการหลีกเลี่ยงการป้องกัน สามารถเข้าถึงข้อมูลประจำตัว และ มีความสามารถในการกรองข้อมูล

IOCS:

| REMMITANCE INVOICE.pdf | 05dc0792a89e18f5485d9127d2063b343cfd2a5d497c9b5df91dc687f9a1341d |

| f_document_shp.doc | 165305d6744591b745661e93dc9feaea73ee0a8ce4dbe93fde8f76d0fc2f8c3f |

| Exploit shellcode | f1794bfabeae40abc925a14f4e9158b92616269ed9bcf9aff95d1c19fa79352e |

| fresh.exe (Snake Keylogger) | 20a3e59a047b8a05c7fd31b62ee57ed3510787a979a23ce1fde4996514fae803 |

| has been verified. however pdf, jpeg, xlsx, .docx | 250d2cd13474133227c3199467a30f4e1e17de7c7c4190c4784e46ecf77e51fe |

URL:

| External OLE reference URL | hxxps://vtaurl[.]com/IHytw |

| External OLE reference final URL | hxxp://192.227.196[.]211/tea_shipping/f_document_shp.doc |

| Snake Keylogger payload URL | hxxp://192.227.196[.]211/FRESH/fresh.exe |

| Snake Keylogger exfiltration via SMTP | mail.saadzakhary[.]com:587 |

คำแนะนำ

1. ควรหลีกเลี่ยงการคลิกลิงก์แปลกปลอมหรือน่าสงสัย

2. ควรหลีกเลี่ยงการโหลดไฟล์จากแหล่งที่ไม่น่าเชื่อถือ

3. ควรอัพเดตซอฟต์แวร์ให้เป็นเวอร์ชันล่าสุด เพื่อลดการเกิดช่องโหว่

4. ควรแสกนไวรัสอย่างสม่ำเสมอ

5. ควรสำรองไฟล์ข้อมูลที่สำคัญไว้บนระบบคลาวด์ (Cloud Platform) เช่น Google Cloud เป็นต้น

6. ควรตรวจสอบไฟล์ที่ดาวน์โหลดมาก่อนติดตั้งหรือทำการคลิก สามารถตรวจสอบไฟล์ได้ที่

(https://www.virustotal.com/gui/home/upload)

Ref: https://www.bleepingcomputer.com/news/security/pdf-smuggles-microsoft-word-doc-to-drop-snake-keylogger-malware/

Ref IOCS: https://threatresearch.ext.hp.com/pdf-malware-is-not-yet-dead/#