Hypervisors หรือที่เรียกว่า Virtual Machine Monitor หรือ VMM

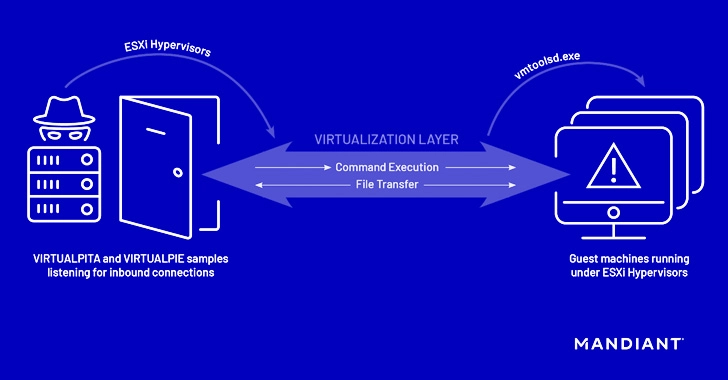

พบผู้ไม่ประสงค์ดีทำการใช้มัลแวร์โจมตี Hypervisors ที่ทำงานบนเซิร์ฟเวอร์ VMware ESXi

เพื่อควบคุมระบบที่ติดไวรัส และ หลีกเลี่ยงการตรวจจับ

Hypervisors หรือที่เรียกว่า Virtual Machine Monitor หรือ VMM เป็นซอฟต์แวร์ที่สร้าง และ เรียกใช้ Virtual Machine (VMs) ซึ่งช่วยให้คอมพิวเตอร์โฮสต์หนึ่งเครื่องสามารถรองรับ VM ของผู้ใช้งานได้หลายเครื่อง โดยการแบ่งปันทรัพยากร เช่น หน่วยความจำ และ การประมวลผล

แผนกข่าวกรองภัยคุกคาม Mandiant ของ Google ออกมารายงานว่าการโจมตีครั้งนี้ส่งผลกระทบต่อ VMware ESXi, เซิร์ฟเวอร์ Linux vCenter และ Windows Virtual Machine ทำให้ผู้ไม่ประสงค์ดีสามารถเข้าถึง Hypervisors อีกทั้งยังสามารถเรียกใช้คำสั่งที่เป็นอันตรายได้อีกด้วย

การโจมตีแบบ Hyperjacking เป็นการโจมตีที่เกี่ยวข้องกับการใช้ vSphere Installation Bundles (VIB) ที่เป็นอันตราย เพื่อติดตั้ง Backdoor ที่เรียกว่า VIRTUALPITA และ VIRTUALPIE บน

ESXi Hypervisors

ผู้ไม่ประสงค์ดีจะใช้การเข้าถึง เพื่อย้ายไฟล์ระหว่าง ESXi Hypervisors และ VM ของผู้ใช้งาน

และ ใช้ Hypervisors ที่ถูกโจมตี เพื่อเรียกใช้คำสั่งที่เป็นอันตรายจาก VM เครื่องหนึ่งไปยังอีกเครื่องหนึ่ง

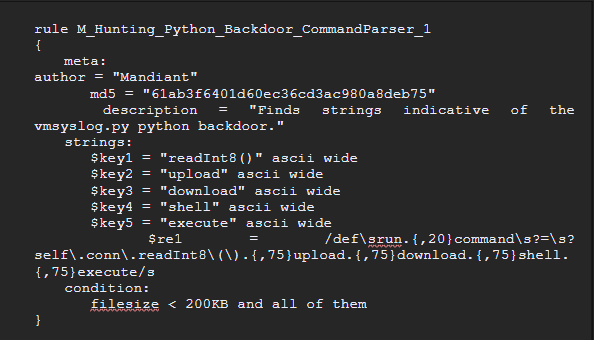

VIRTUALPITA มาพร้อมกับความสามารถในการเรียกใช้คำสั่ง อัปโหลด และ ดาวน์โหลดไฟล์ VIRTUALPIE ที่เป็นแบ็คดอร์ ซึ่งเขียนด้วยภาษา Python ซึ่งรองรับการเรียกใช้ Command line การถ่ายโอนไฟล์ และ Reverse shell

นอกจากนี้ยังพบมัลแวร์ที่เรียกว่า VIRTUALGATE ใน Virtual Machine สำหรับผู้ใช้งาน Windows ซึ่งเป็นโปรแกรมยูทิลิตี้ที่ใช้ภาษา C ในการดำเนินการเพย์โหลดที่สามารถใช้ Virtual Machine Communication Interface (VMCI) ของ VMware เพื่อเรียกใช้คำสั่งบน Virtual Machine ของผู้ใช้งาน

IoC

| Type | Value | Description |

| MD5 SHA1 SHA256 | 2716c60c28cf7f7568f55ac33313468b 5ffa6d539a4d7bf5aacc4d32e198cc1607d4a522 2be5f4520846bf493b4694789841907d058fe08d59fff6bad7abe1db8ed96e7d | Malicious VIB .vgz Payload |

| MD5 SHA1 SHA256 | bd6e38b6ff85ab02c1a4325e8af29ce4 17fb90d01403cb3d1566c91560f8f4b7dd139aa8 e68872c49aaedeb3bde3ff5fd2ad6f70658687dc02d04f12ebc7cb28e821cc88 | Malicious VIB Deployment Script |

| MD5 SHA1 SHA256 | 8e80b40b1298f022c7f3a96599806c43 e9cbac1f64587ce1dc5b92cde9637affb3b58577 c2ef08af063f6d416233a4b2b2e991c177fc72d70a76c24bca9080521d41040f | VIRTUALPITA |

| MD5 SHA1 SHA256 | 61ab3f6401d60ec36cd3ac980a8deb75 93d5c4ebec2aa45dcbd6ddbaad5d80614af82f84 4cf3e0b60e880e6a6ba9f45187ac5454813ae8c2031966d8b264ae0d1e15e70d | VIRTUALPIE |

| MD5 SHA1 SHA256 | 9ea86dccd5bbde47f8641b62a1eeff07 b90b19781fde2c35963eb3eac4ce2acc6f5019fb 23eb8d056f18e7c69ec3568f2833c9d09e91df98d11b11de235331ef42756fe5 | Malicious VIB Payload |

| MD5 SHA1 SHA256 | 9d5cc1ee99ccb1ec4d20be1cee10173e 9d191849d6c57bc8a052ec3dac2aa9f57c3fe0cd 4d995eb87b0685124b7f1640d1ab431f5a1ab991ade02750b876ed5c523234bb | Malicious VIB Deployment Script |

| MD5 SHA1 SHA256 | 2c28ec2d541f555b2838099ca849f965 e35733db8061b57b8fcdb83ab51a90d0a8ba618c 505eb3b90cd107cf7e2c20189889afdff813b2fbb98bbdeab65cde520893b168 | VIRTUALPITA |

| MD5 SHA1 SHA256 | 744e2a4c1da48869776827d461c2b2ec a3cc666e0764e856e65275bd4f32a56d76e51420 4a6f559426493abc0d056665f23457e2779abd3482434623e1f61f4cd5b41843 | VIRTUALPITA |

| MD5 SHA1 SHA256 | 93d50025b81d3dbcb2e25d15cae03428 abff003edf67e77667f56bbcfc391e2175cb0f8a 13f11c81331bdce711139f985e6c525915a72dc5443fbbfe99c8ec1dd7ad2209 | VIRTUALPITA |

| MD5 SHA1 SHA256 | fe34b7c071d96dac498b72a4a07cb246 0962e10dc34256c6b31509a5ced498f8f6a3d6b6 5731d988781c9a1d2941f7333615f6292fb359f6d48498f32c29878b5bedf00f | VIRTUALPITA |

| Descriptor XML Name | lsu-lsi-lsi-mrarpid-plugin | VIB Name |

| Filename | lsu_lsi_.v05 | VIB .vgz payload |

| Fullpath | /etc/rc.local.d/vmware_local.sh | VIB Deployment Script |

| Fullpath | /bin/rdt | VIRTUALPITA |

| Fullpath | /bin/vmsyslog.py | |

| Descriptor XML Name | ata-pata-pdc20211 | VIB Name |

| Filename | payload1.v00 | VIB .vgz payload |

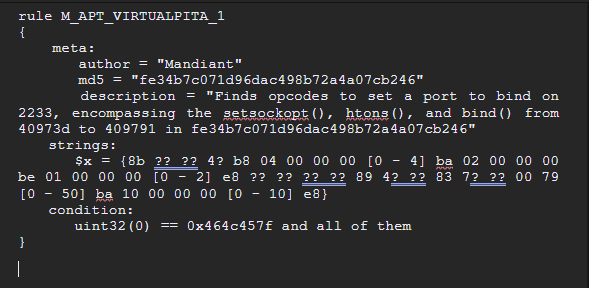

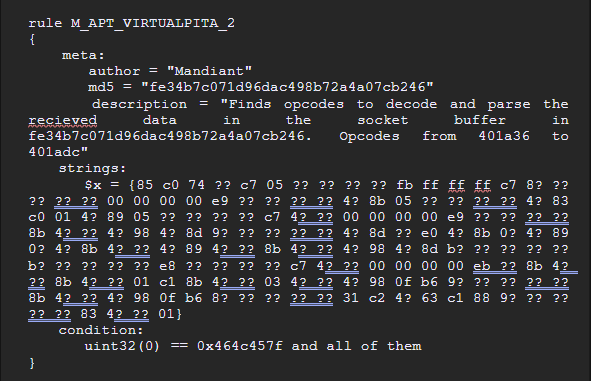

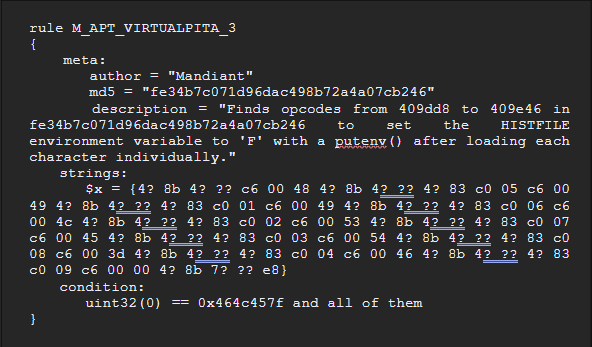

Yara Detections

แนะนำ

- ติดตั้ง Endpoint และ Update Signature ก่อนทำการ Full-Scan อย่างน้อย 1 ครั้งต่อสัปดาห์

- ใช้งาน Web Application Firewall (WAF) และ Runtime Application Self-Protection (RASP)

Ref : https://thehackernews.com/2022/09/new-malware-families-found-targeting.html

Ref IoC : https://www.mandiant.com/resources/blog/esxi-hypervisors-malware-persistence