Emotet เป็นมัลแวร์ที่พยายามกระจายตัวผ่านทาง Phishing Campaign

Emotet Botnet กลับมาเริ่มโจมตีอีกครั้ง หลังจากหยุดโจมตีไปนานกว่า 5 เดือน

Emotet เป็นมัลแวร์ที่พยายามกระจายตัวผ่านทาง Phishing Campaign ด้วยการส่งไฟล์ Excel หรือ Word ให้ผู้ใช้งานเปิดอ่าน โดยจะทำการเข้าสู่เครื่องเป้าหมายผ่านทางการเปิดใช้งาน Macro หลังจากนั้นจะฝังตัวอยู่ในเครื่องเพื่อค้นหาไฟล์และอีเมลเพื่อใช้ในการส่งสแปมเมลต่อไป หรือแม้กระทั่งติดตั้งแรนซัมแวร์ลงในเครื่องของเหยื่อ

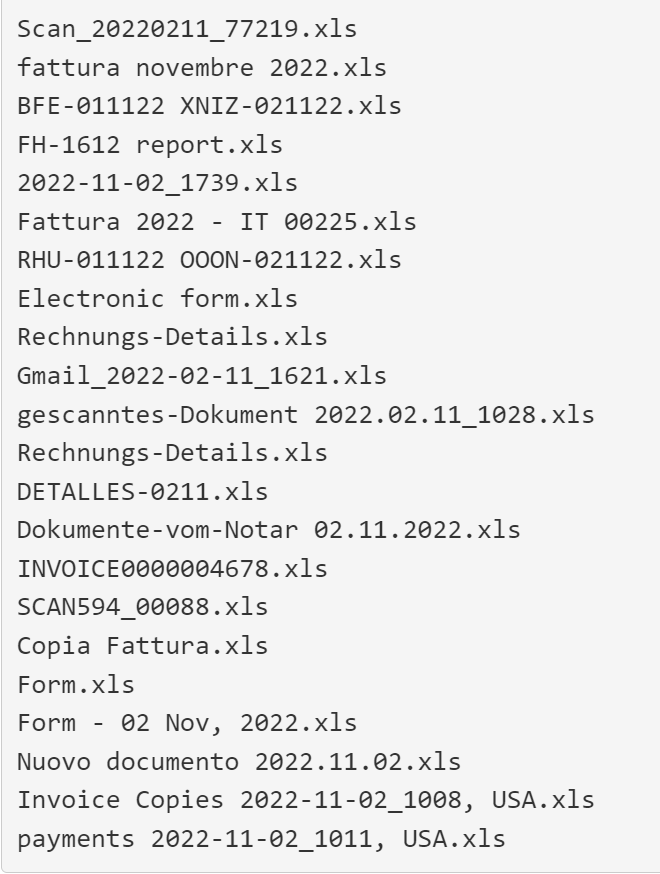

ล่าสุดผู้เชี่ยวชาญทางด้านความปลอดภัยตรวจพบการเคลื่อนไหวของ Emotet อีกครั้ง หลังจากที่หยุดการโจมตีไปกว่า 5 เดือน มีการเริ่มส่งสแปมเมลกระจายออกไปทั่วโลก พร้อมแนบไฟล์ Excel และตั้งชื่อไฟล์ในหลายรูปแบบ เช่น Invoice, Scan และ Electronic Form เพื่อหลอกล่อให้เหยื่อเปิดไฟล์

ตัวอย่างชื่อไฟล์ ที่แนบมากับ Email

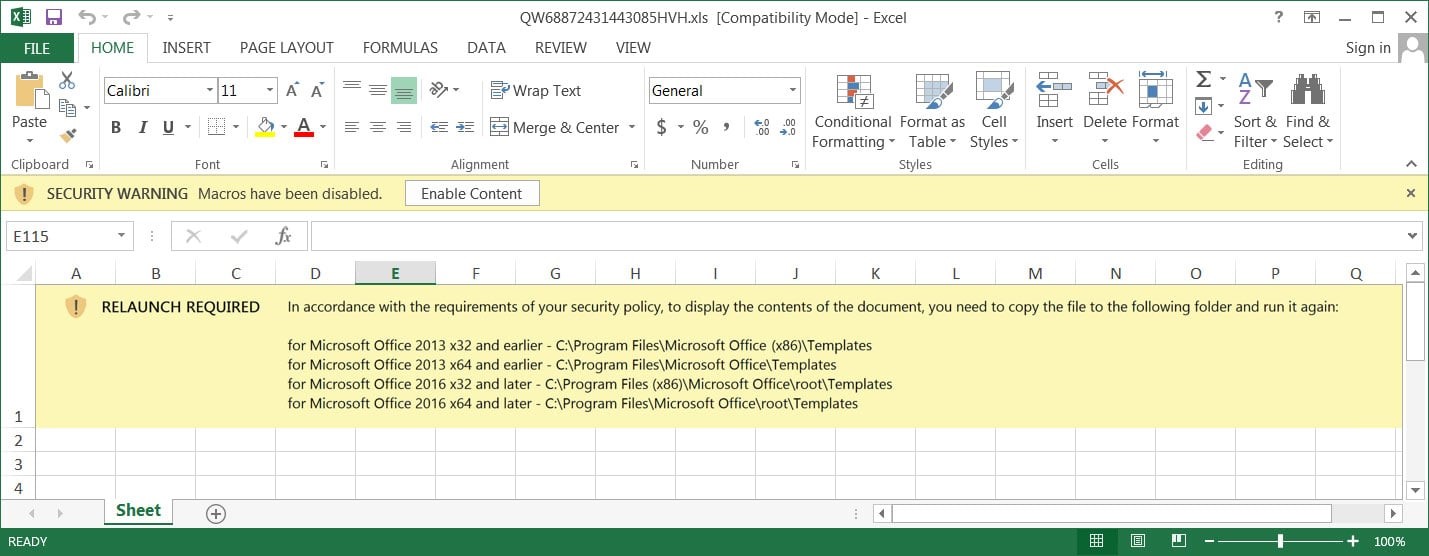

เมื่อเหยื่อทำการเปิดไฟล์ ในไฟล์ Excel จะแสดงวิธีการปิด Microsoft Protect View ให้เหยื่อทำตาม

ไฟล์ Excel ที่แสดงวิธีการปิด Microsoft Protect View

เมื่อเหยื่อทำการดาวน์โหลดไฟล์ Microsoft จะทำการเพิ่มแฟล็ก Mark-of-the-Web (MoTW) ลงในไฟล์ และเมื่อเมื่อผู้ใช้เปิดไฟล์ Microsoft Office แฟล็ก Mark-of-the-Web (MoTW) จะทำการป้องกันไม่ให้มาโครที่แฝงมากับไฟล์นั้นทำงาน

อย่างไรก็ตาม ในไฟล์แนบ Excel ที่แฝง Emotet จะเห็นคำแนะนำให้เหยื่อ คัดลอกไฟล์ไปยังโฟลเดอร์ ‘Templates’ เนื่องจากวิธีการนี้จะสามารถ bypass “Protected View” ของ Microsoft Office ถึงแม้ไฟล์นั้นจะมีแฟล็ก MoTW และ เมื่อไฟล์ถูกเปิดใช้จากโฟลเดอร์ ‘Templates’ ไฟล์จะเปิดขึ้นและเรียกใช้มาโครที่ดาวน์โหลดมัลแวร์ Emotet ทันที

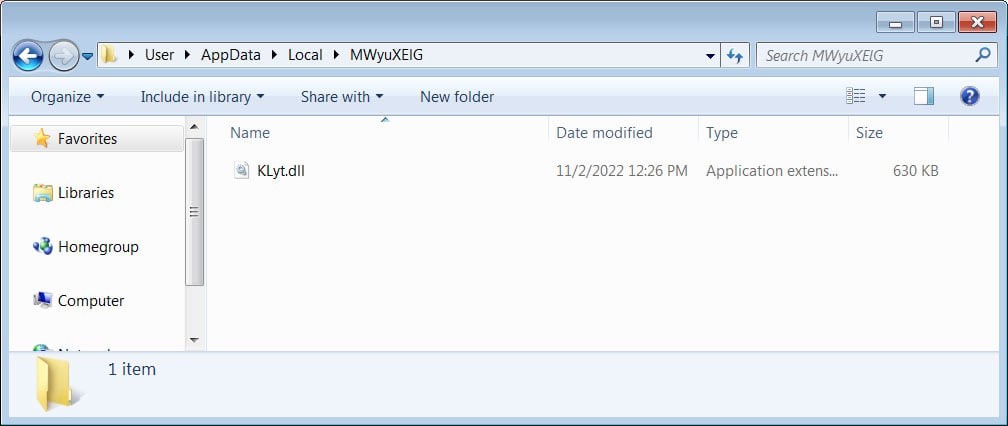

มัลแวร์ Emotet ถูกดาวน์โหลดเป็น DLL ลงในโฟลเดอร์สุ่มชื่อหลายโฟลเดอร์ภายใต้ Path %UserProfile%\AppData\Local ดังที่แสดงด้านล่าง

ไฟล์ DLL โฟลเดอร์สุ่มภายใต้ Path %UserProfile%\AppData\Local

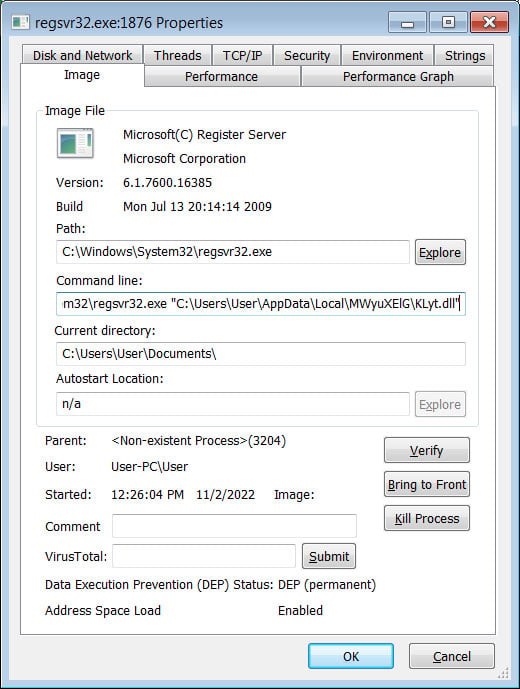

มาโครจะเปิด DLL โดยใช้คำสั่ง regsvr32.exe

Emotet DLL ที่ทำงานผ่าน Regsvr32.exe

ผู้ใช้งานจึงควรเพิ่มความระมัดระวังในการเปิดอ่านอีเมลหรือดาวน์โหลดไฟล์จากแหล่งต่างๆ ที่ผ่านมา Emotet ถูกใช้เป็นช่องทางในการติดตั้ง TrickBot malware และ Cobalt Strike beacons รวมถึงเป็นช่องทางให้ Ryuk และ Conti Ransomware ทำการโจมตี

ที่มา: https://www.bleepingcomputer.com/news/security/emotet-botnet-starts-blasting-malware-again-after-5-month-break/