StrelaStealer ความสามารถในการขโมยจากบัญชีอีเมล Outlook และ Thunderbird

พบมัลแวร์รุ่นใหม่ชื่อ StrelaStealer ที่มีความสามารถในการขโมยข้อมูลประจำตัวจากบัญชีอีเมล Outlook และ Thunderbird ซึ่งทั้งสองแพลตฟอร์มนี้เป็นอีเมลแพลตฟอร์มที่ถูกใช้กันอย่างแพร่หลาย

มัลแวร์ดังกล่าวจะพยายามขโมยข้อมูลจากแหล่งข้อมูลต่าง ๆ รวมถึงเว็บเบราว์เซอร์

cryptocurrency wallet แอพเกมบนคลาวด์ และ คลิปบอร์ด ฯลฯ

ผู้ไม่ประสงค์ดีจะทำการโจมตีแบบ Phishing โดยการแนบไฟล์ ISO ที่เป็นอันตราย StrelaStealer

ในกรณีนี้นักวิเคราะห์ได้เห็นไฟล์ ISO มีไฟล์ LNK (‘Factura.lnk’) และไฟล์ HTML (‘x.html’)

ซึ่งไฟล์ x.html เป็นไฟล์ polyglot ที่สามารถเป็นไฟล์ในรูปแบบต่าง ๆ ได้ โดยขึ้นอยู่กับแอพพลิเคชั่น

ที่เปิดขึ้นมา ซึ่งในตัวอย่างนี้จะเป็นไฟล์ HTML และไฟล์ DLL อีกทั้งไฟล์ x.html ยังสามารถโหลดมัลแวร์ StrelaStealer หรือแสดงเอกสารที่เอาไว้ใช้หลอกผู้ใช้งานในเว็บเบราว์เซอร์ได้อีกด้วย

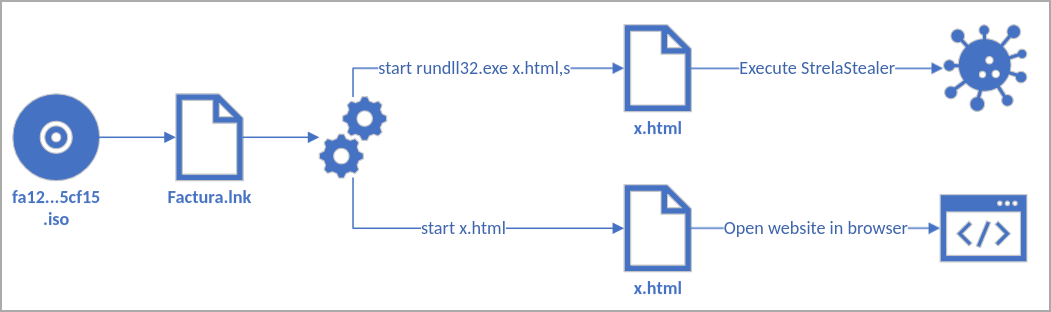

รูปภาพ Infection process

เมื่อไฟล์ Fractura.lnk ถูกเรียกใช้งาน มันจะทำการรัน x.html สองครั้ง ครั้งแรกจะใช้ rundll32.exe

เพื่อเรียกใช้ StrelaStealer DLL และอีกครั้งเป็น HTML เพื่อโหลดไฟล์เอกสารที่เอาไว้ใช้หลอกผู้ใช้งาน

ในเว็บเบราว์เซอร์ ดังที่แสดงในภาพด้านล่าง

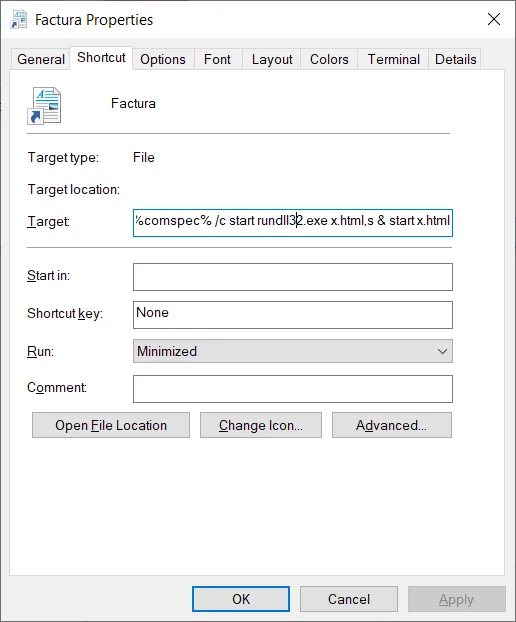

ไฟล์ LNK กำลังโหลด DLL และรูปจาก x.html

เมื่อโหลดมัลแวร์ในหน่วยความจำเสร็จแล้ว เว็บเบราว์เซอร์จะถูกเปิดขึ้นมาเพื่อเรียกใช้งานเอกสาร

เพื่อทำให้การโจมตีครั้งนี้มีความน่าสงสัยน้อยลง

เอกสารที่เปิดโดย StrelaStealer

รายละเอียด StelaSteal

เมื่อมัลแวร์ StrelaStealer ถูกเรียกใช้งานมัลแวร์จะทำการค้นหาไดเร็กทอรี ‘%APPDATA%\Thunderbird\Profiles\’ สำหรับ ‘logins.json’ (บัญชีและรหัสผ่าน) และ ‘key4.db’ (ฐานข้อมูลรหัสผ่าน) จากนั้นจะทำการขโมยข้อมูลดังกล่าวและส่งกลับไปยังเซิร์ฟเวอร์ C2

สำหรับ Outlook นั้นมัลแวร์ StrelaStealer จะอ่าน Windows Registry เพื่อเรียกใช้งานคีย์ของซอฟต์แวร์ จากนั้นจะทำการค้นหาค่า ‘IMAP User’, ‘IMAP Server’, และ ‘IMAP Password

IMAP Password จะประกอบไปด้วยรหัสผ่านของผู้ใช้งานในรูปแบบ Encrypted ดังนั้นมัลแวร์จึงใช้ฟังก์ชัน Windows CryptUnprotectData เพื่อถอดรหัสก่อนที่จะถูกส่งไปยังเซิร์ฟเวอร์ C2

พร้อมกับรายละเอียดผู้ใช้งาน

IoC

| MD5 | 4ba67e2197ae88dadd7d7c5294d2c15c |

| 5400922b47487d4a2e813445e6c518d0 | |

| 57ec0f7cf124d1ae3b73e643a6ac1dad | |

| 27160a11f771cf3e2f84f59d3218494d | |

| SHA-1 | 60d510de7ebb381aa046f755374d3c9d411684ac |

| 41593f320327e258d8f08230d84e2147ab766877 | |

| 213c548e0a5e3fefe37bb857f0f6e3230d29675c | |

| 4139e4d85e67f094eb98f13e16183075475dc1dc | |

| SHA-256 | b7e2e4df5cddcbf6c0cda0fb212be65dea2c442e06590461bf5a13821325e337 |

| fa1295c746e268a3520485e94d1cecc77e98655a6f85d42879a3aeb401e5cf15 | |

| 8b0d8651e035fcc91c39b3260c871342d1652c97b37c86f07a561828b652e907 | |

| 879ddb21573c5941f60f43921451e420842f1b0ff5d8eccabe11d95c7b9b281e | |

| IP Address | hxxp://193.106.191[.]166/server[.]php |

คำแนะนำ

- หลีกเลี่ยงการโหลดหรือเปิดไฟล์ที่แนบมากับอีเมลแปลก ๆ หรือน่าสงสัย เช่น การสะกดคำในเนื้อหา

และ ชื่ออีเมลของผู้ส่งไม่ตรงกับชื่อของหน่วยงาน

- ติดตั้ง Endpoint และ Update Signature ก่อนทำการ Full-Scan อย่างน้อย 1 ครั้งต่อสัปดาห์

- ควรสำรองข้อมูลที่สำคัญไว้บนระบบคลาวด์ (Cloud Platform) เช่น Microsoft Azure, Dropbox

และ Google Drive

- ดำเนินการใช้ Email Gateways และทำการอัปเดต Signature อย่างสม่ำเสมอ

Ref : https://www.bleepingcomputer.com/news/security/new-strelastealer-malware-steals-your-outlook-thunderbird-accounts/

Ref IoC: https://medium.com/@DCSO_CyTec/shortandmalicious-strelastealer-aims-for-mail-credentials-a4c3e78c8abc