TA416 มุ่งเป้าไปที่องค์กรในออสเตรเลีย ญี่ปุ่น ไต้หวัน เมียนมาร์

ผู้ไม่ประสงค์ดีใช้การโจมตีแบบฟิชชิ่งเพื่อส่งมัลแวร์ที่เก็บไว้ใน Google Drive ไปยังรัฐบาล และ องค์กรทางวิชาการทั่วโลก โดยนักวิจัยระบุว่าการโจมตีดังกล่าวมาจากกลุ่ม Mustang Panda หรือที่รู้จักในชื่อ TA416

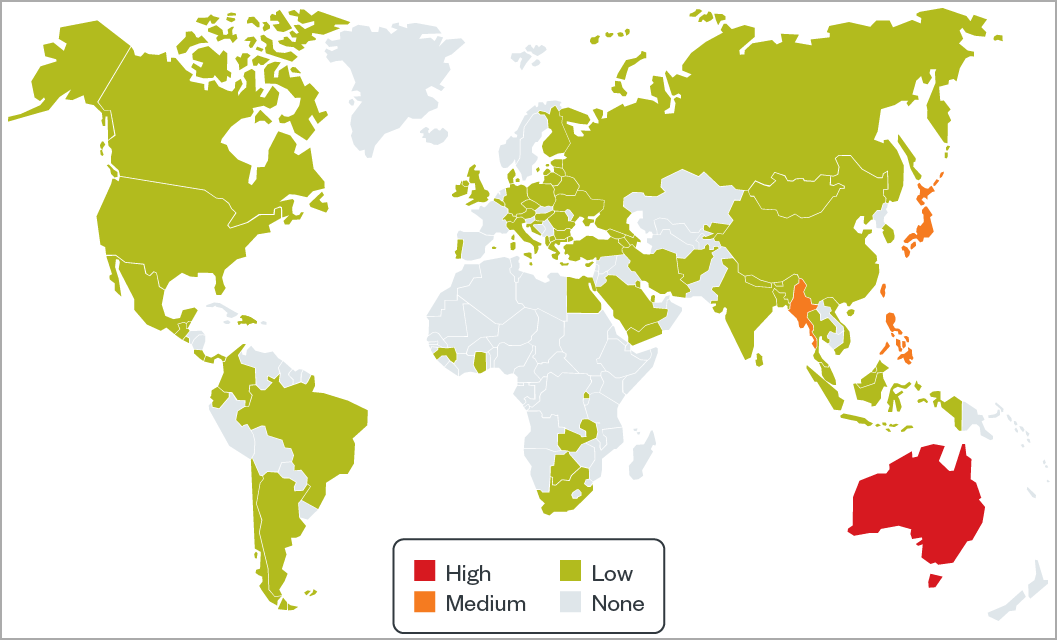

นักวิจัยของ Trend Micro กล่าวว่ากลุ่ม TA416 มุ่งเป้าไปที่องค์กรในออสเตรเลีย ญี่ปุ่น ไต้หวัน เมียนมาร์ และฟิลิปปินส์เป็นส่วนใหญ่

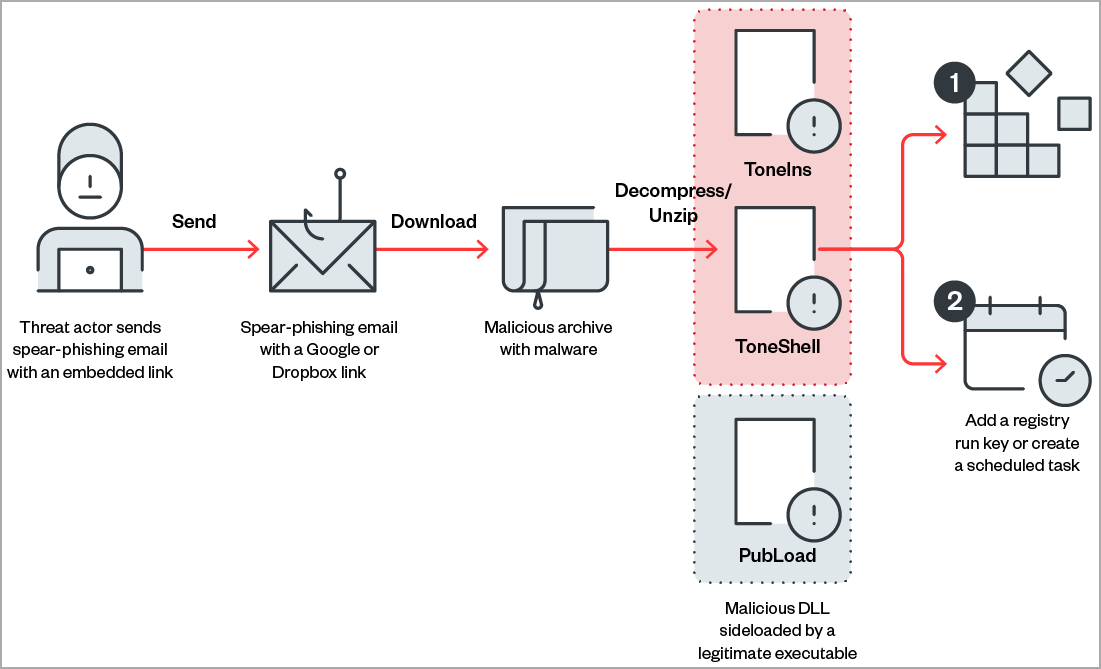

ผู้ไม่ประสงค์ใช้บัญชี Google ทำการส่งข้อความไปยังอีเมลเป้าหมายเพื่อหลอกล่อให้เหยื่อดาวน์โหลดมัลแวร์จากลิงก์ Google Drive โดยลิงก์ที่ฝังไว้จะนำทางไปยังโฟลเดอร์ Google Drive หรือ Dropbox เพื่อหลีกเลี่ยงการตรวจจับ ซึ่งลิงก์ดังกล่าวยังนำไปสู่การดาวน์โหลด RAR, ZIP และ JAR โดยในไฟล์จะมีมัลแวร์หลายตัวเช่น ToneShell, ToneIns และ PubLoad

PubLoad เป็น stager ทำหน้าที่ในการสร้าง persistence การเพิ่มรีจิสตรีคีย์และ สร้าง Scheduled

ที่กำหนดเวลาไว้, ถอดรหัส shellcode และ จัดการการสื่อสารด้วยคำสั่งและการควบคุม (C2)

ToneIns เป็นตัวติดตั้งสำหรับ ToneShell ซึ่งเป็น backdoor หลักที่ใช้ในการโจมตีล่าสุด

ยังมีความสามารถในการหลบเลี่ยงการตรวจจับ และ โหลด ToneShell ในขณะเดียวกันก็สร้าง persistence ในระบบที่ถูกโจมตี

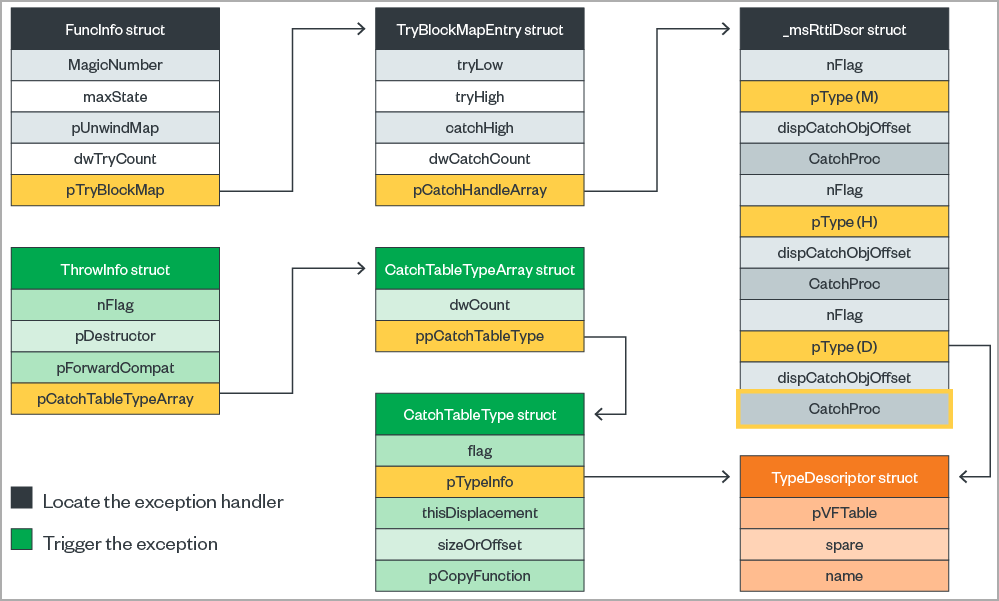

ToneShell เป็น backdoor แบบ Standalone ที่โหลดโดยตรงในหน่วยความจำ และนอกจากนี้ยังหน้าที่เป็นกลไก Anti-sandbox เนื่องจาก backdoor จะไม่ทำงานใน Debugging Environment

หลังจากเชื่อมต่อกับ C2 แล้ว ToneShell จะส่งแพ็คเกจพร้อมข้อมูล ID ของเหยื่อ จากนั้นจะรอ Commands ใหม่ ซึ่ง Commands เหล่านี้ให้สิทธิ์ในการอัปโหลด, ดาวน์โหลด, เรียกใช้งานไฟล์,

สร้าง Shells สำหรับการแลกเปลี่ยนข้อมูล Intranet, เปลี่ยนแปลงการกำหนดค่า Sleep และ อื่นๆ

คำแนะนำ

- ติดตั้ง Endpoint และ Update Signature ก่อนทำการ Full-Scan อย่างน้อย 1 ครั้งต่อสัปดาห์

- ควรตรวจสอบไฟล์ที่ดาวน์โหลดมาก่อนติดตั้งหรือทำการคลิก สามารถตรวจสอบไฟล์ได้ที่

(https://www.virustotal.com/gui/home/upload)

- หมั่นทำการตรวจสอบเวอร์ชันอยู่เสมอ และรีบทำการอัปเดตแพตซ์ให้เป็นเวอร์ชันล่าสุด

Ref : https://www.bleepingcomputer.com/news/security/chinese-hackers-use-google-drive-to-drop-malware-on-govt-networks/