Emotet เป็น Botnet ที่มีการเปลี่ยนแปลงตลอดเวลา

Emotet เป็นมัลแวร์ประเภท Trojan ที่ใช้ช่องทางการแพร่กระจายผ่าน Spam โดยมุ่งเป้าโจมตีตั้งแต่ระดับองค์กร

ไปจนถึงผู้ใช้งานต่าง ๆ ที่ตกเป็นเหยื่อของการโจมตี Spam Mail ซึ่ง Botnet ยังแพร่กระจายผ่านการโจมตีแบบ Phishing ในรูปแบบของ Excel หรือ Word ที่เป็นอันตราย เมื่อผู้ใช้เปิดเอกสารและเปิดใช้งานมาโคร จะทำให้สคริปต์ดาวน์โหลด Emotet DLL และโหลดลงในหน่วยความจำ นอกจากนี้ยังสามารถ Drop Payload เช่น Cobalt Strike หรือการโจมตีอื่น ๆ ที่นำไปสู่ Ransomware

ลักษณะที่หลากหลายของ Emotet ทำให้สามารถตรวจจับได้ยาก ซึ่งทางผู้พัฒนามัลแวร์ได้ทำการเปลี่ยนแปลงเทคนิค และขั้นตอน เพื่อให้หลีกเลี่ยงระบบรักษาความปลอดภัยได้ Emotet นั้นสามารถสร้างความเสียหายให้กับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ และผู้ที่ตกเป็นเหยื่อต่าง ๆ ซึ่งแทบไม่มี

ความเป็นไปได้เลยที่จะทำการป้องกันหรือลบมัลแวร์ดังกล่าวได้ทันเวลา เนื่องจากมันมีความสามารถ

ในการแพร่กระจายที่รวดเร็ว

Emotet เป็น Botnet ที่มีการเปลี่ยนแปลงตลอดเวลา มัลแวร์ดังกล่าวเป็น Banking Trojan ที่ถูกพบในช่วงปี 2014 ซึ่งตั้งแต่นั้นมาก็ได้รับการปรับเปลี่ยนทั้งฟีเจอร์ โมดูล และ เทคนิคการโจมตีต่าง ๆ

- 2014 Money transfer, Mail Spam, DDoS, โมดูลที่ช่วยในการขโมย Address Book

- 2015 ฟังก์ชันการหลีกเลี่ยง (Evasion) การตรวจจับจากอุปกรณ์รักษาความปลอดภัย

- 2016 Mail spam, RIG 4.0 exploit kit, การแพร่กระจาย Trojan อื่น ๆ

- 2017 โมดูลของการแพร่กระจายและตัวขโมย Address Book

- 2021 เทมเพลต XLS ที่เป็นอันตราย, การใช้ MSHTA, Drop Cobalt Strike

- 2022 มีการอัปเดตฟีเจอร์ใหม่ๆ

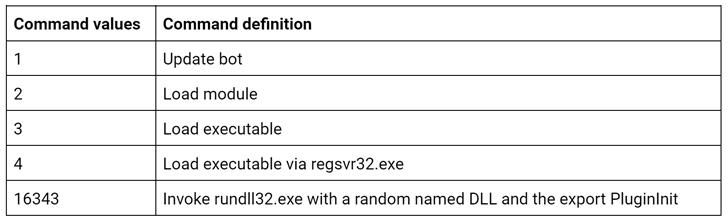

ฟีเจอร์ของ Emotet ที่ถูกพัฒนาในเวอร์ชัน 2022 ได้แก่

- Drop IcedID ซึ่งเป็น Banking Trojan ที่แยกการทำงานแบบ Modular ทำให้ตรวจจับยาก

- มัลแวร์ที่ใช้ขุดเงินดิจิทัลเพื่อขโมยข้อมูล Wallet

- Emotet ที่สามารถ Bypass ผ่านการตรวจจับโดยใช้ 64-bit code

- เรียกใช้ rundll32.exe ด้วยชื่อ DLL แบบสุ่มและ Export PluginInit

เป้าหมายของ Emotet คือ การได้รับข้อมูลประจำตัวจาก Google Chrome และเบราว์เซอร์อื่น ๆ นอกจากนี้ยังมีเป้าหมายเพื่อใช้โปรโตคอล SMB เพื่อรวบรวมข้อมูลของบริษัท โดยการตรวจจับ Emotet

ในปี 2018 จะตรวจจับจาก Banker โดยดูจากชื่อของโปรเซส ได้แก่

eventswrap, implrandom, turnavatar, sounder, archivesymbol, wabmetagen, msrasteps, secmsi, crsdcard, narrowpurchase, smxsel, watchvsgd, mfidlisvc, searchatsd, lpiograd, noticesman, appxmware และ sansidaho

ต่อมาในไตรมาสแรกของปี 2020 Emotet เริ่มสร้างคีย์เฉพาะในรีจิสทรี โดยเขียนลง

ในคีย์ HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\EXPLORER

ซึ่ง Suricata rules จะระบุว่าเป็นมัลแวร์เสมอ อีกวิธีหนึ่งในการตรวจจับ Banker คือ เอกสารที่เป็นอันตราย โดยผู้ไม่ประสงค์ดีจะใช้เทมเพลตที่เฉพาะเจาะจง แม้จะมีข้อผิดพลาดทางไวยากรณ์ก็ตาม แต่หนึ่งในวิธี

ที่น่าเชื่อถือที่สุดคือการตรวจจับด้วย YARA rules

การป้องกันการหลบเลี่ยงของมัลแวร์และดักจับ Botnet นั้น ควรใช้ Sandbox เพื่อตรวจสอบอันตรายจากไฟล์ หรือ URL link ต่าง ๆ ซึ่งใน ANY.RUN สามารถตรวจจับ ตรวจสอบ และวิเคราะห์ออบเจกต์ที่เป็นอันตรายได้ และยังสามารถรับการกำหนดค่าที่แยกออกมาแล้วจากตัวอย่างได้อีกด้วย

ฟีเจอร์ที่ใช้สำหรับการวิเคราะห์ Emotet

- เปิดเผยลิงก์ C2 ของตัวอย่างที่เป็นอันตรายกับ FakeNet

- ใช้ Suricata และ YARA rules เพื่อระบุ Botnet

- รับข้อมูลเกี่ยวกับ C2 server, คีย์ และสตริงที่ดึงมาจากการถ่ายโอนข้อมูลหน่วยความจำ

- รวบรวม IOCs ของมัลแวร์ตัวใหม่

Ref : https://thehackernews.com/2022/11/all-you-need-to-know-about-emotet-in.html