BPFDoor เป็นมัลแวร์ที่มีการใช้งานมาตั้งแต่ปี 2017

พบมัลแวร์ BPFDOOR เวอร์ชั่นล่าสุด ซึ่งเป็นมัลแวร์ที่เข้ารหัสและทำลายข้อมูลบนระบบปฏิบัติการ Linux

และพยายามหลีกเหลี่ยงการตรวจจับ BPFDoor เป็นมัลแวร์ที่มีการใช้งานมาตั้งแต่ปี 2017

แต่ถูกค้นพบโดยนักวิจัยด้านความปลอดภัยเมื่อประมาณ 12 เดือนก่อน

BPFDoor ได้รับการออกแบบมา เพื่อให้ผู้ไม่ประสงค์ดีสามารถคงอยู่ในบนระบบ Linux

และทำการเลี่ยงการจำกัดของไฟร์วอลบนการจราจรเข้าระบบ

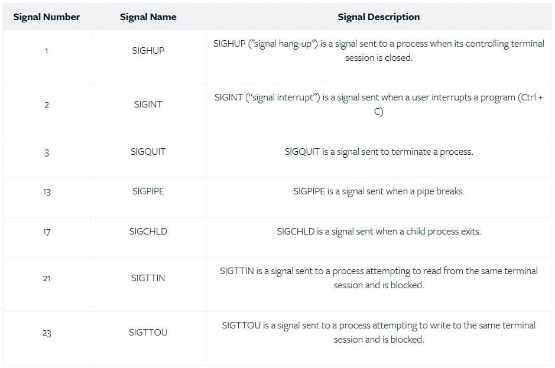

เมื่อเริ่มการทำงาน BPFDoor จะสร้างและล็อคไฟล์รันไทม์ที่ “/var/run/initd.lock” จากนั้นจะแยกตัวเองเพื่อทํางานเป็นกระบวนการย่อยและในที่สุดก็ตั้งค่าตัวเองให้ละเว้นสัญญาณระบบปฏิบัติการต่างๆที่อาจขัดจังหวะ

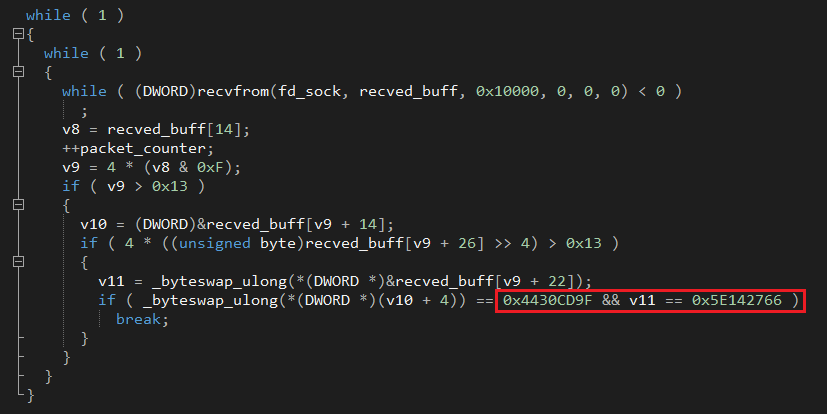

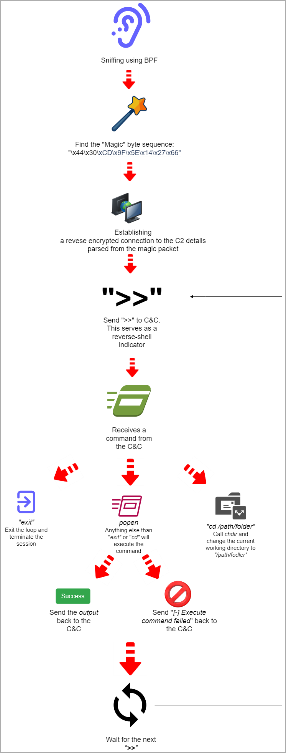

มัลแวร์จะจัดสรรหน่วยความจำและสร้างตัวเก็บข้อมูลชนิดแพ็คเก็ตที่ใช้สำหรับการระบุการสแน็กข้อมูลจากการจราจรเข้าสู่ระบบ โดยมีลำดับบิตเริ่มต้นที่ต้องเข้ากันเป็นชุดข้อมูล (“magic” byte sequence) คือ (“\x44\x30\xCD\x9F\x5E\x14\x27\x66”)

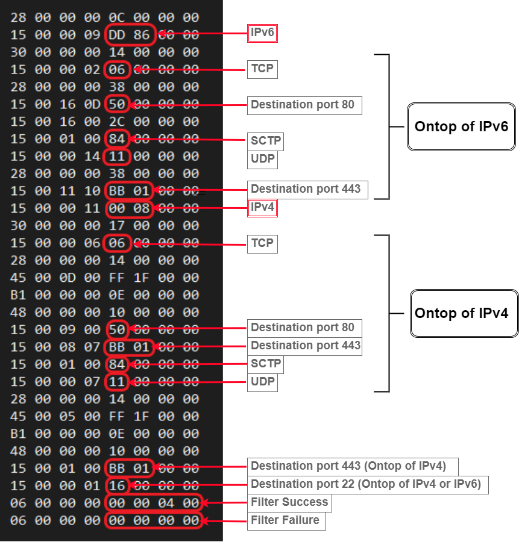

ในขั้นตอนนี้ BPFDoor จะแนบ Berkley Packet Filter เข้ากับซ็อกเก็ตเพื่ออ่านเฉพาะการรับส่งข้อมูล UDP, TCP และ SCTP ผ่านพอร์ต 22 (ssh), 80 (HTTP) และ 443 (HTTPS)

การจำกัดข้อจำกัดของไฟร์วอลบนเครื่องที่ถูกแฮ็กไม่ส่งผลต่อกิจกรรมการสแน็กข้อมูลนี้

เนื่องจาก BPFDoor ทำงานในระดับที่ต่ำมากที่ไม่สามารถนำมาประยุกต์ใช้ได้

“เมื่อ BPFDoor พบแพ็คเก็ตที่มีไบต์ตัวเลข ‘magic’ (magic bytes) ในการกรองการจราจร

ที่เป็นเป้าหมาย มันจะถือว่าเป็นข้อความจากผู้ดำเนินการและจะแยกวิเคราะห์ออกเป็นสองส่วนและทำการแยกตัวออกอีกครั้ง”

“กระบวนการหลักจะดำเนินการต่อและตรวจสอบการจราจรที่ผ่านมาผ่านตัวกรองที่เชื่อมต่อ

ในขณะที่กระบวนการลูกจะใช้ข้อมูลที่แยกวิเคราะห์ได้ก่อนหน้านี้เป็นความเป็นไปได้ของ IP-Port สำหรับ Command & Control และจะพยายามเชื่อมต่อไปยัง IP-Port ดังกล่าว” หลังจากสร้างการเชื่อมต่อกับ C2 (Command & Control) แล้ว มัลแวร์จะตั้งค่า Reverse Shell และรอคำสั่งจากเซิร์ฟเวอร์

BPFDoor ยังคงไม่ถูกตรวจพบโดยซอฟต์แวร์รักษาความปลอดภัย ดังนั้นผู้ดูแลระบบอาจต้องพึ่งพาการตรวจสอบการจราจรเครือข่ายและบันทึกการทำงานด้วยการใช้ผลิตภัณฑ์การป้องกันที่ทันสมัยและตรวจสอบความสมบูรณ์ของไฟล์บน “/var/run/initd.lock”

รายงานของ CrowdStrike ในเดือนพฤษภาคม ปี 2022 ได้เน้นว่า BPFDoor ใช้ช่องโหว่ที่เกิดขึ้นใน

ปี 2019 เพื่อทำให้มัลแวร์ที่เข้าถึงระบบเป็นตัวต่ออย่างยาวนาน ดังนั้นการปรับใช้การอัปเดตความปลอดภัยที่มีอยู่เป็นกลยุทธ์สำคัญตลอดเวลาเพื่อป้องกันการเข้าระบบของมัลแวร์ทุกชนิด

คำแนะนำ

- ตรวจสอบไฟล์ที่เป็นเป้าหมายของ BPFDoor เช่น “/var/run/initd.lock” เพื่อตระหนักถึงการเข้าถึงไม่ยุติธรรม

- ใช้โซลูชันการป้องกันปลายทางที่มีความทันสมัยเพื่อตรวจจับและป้องกันการเข้าระบบของมัลแวร์ BPFDoor และอื่น ๆ ตามความเหมาะสม

- ตรวจสอบและติดตั้งอัปเดตที่มีอยู่สำหรับระบบปฏิบัติการ Linux เพื่อปิดช่องโหว่ที่อาจถูกใช้โดย BPFDoor หรือมัลแวร์อื่น ๆ

Ref : https://www.bleepingcomputer.com/news/security/stealthier-version-of-linux-bpfdoor-malware-spotted-in-the-wild/