Abyss Locker เป็นการพัฒนาเครื่องมือเข้ารหัสข้อมูลเวอร์ชั่นล่าสุดบนระบบปฏิบัติการ Linux เพื่อกำหนดเป้าหมายไปยังแพลตฟอร์มเสมือน VMware ESXi ในการโจมตีองค์กรธุรกิจต่างๆ ซึ่งเมื่อองค์กรเปลี่ยนเป็นเซิร์ฟเวอร์เสมือน จะทำให้การจัดการทรัพยากรมีประสิทธิภาพในการกู้คืนความเสียหายที่ดีขึ้น

โดยกลุ่มผู้ไม่ประสงค์ดีได้สร้างเครื่องมือการเข้ารหัสข้อมูลที่เน้นการกำหนดเป้าหมายในการโจมตี

แพลตฟอร์มเสมือน VMware ESXi

การดำเนินการของ Ransomware ที่ใช้เครื่องมือการเข้ารหัสข้อมูลบน Linux โดยกำหนดเป้าหมาย

ไปยัง VMware ESXi ได้แก่ Akira, Royal, BlackBasta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX, และ Hive

Abyss Locker:

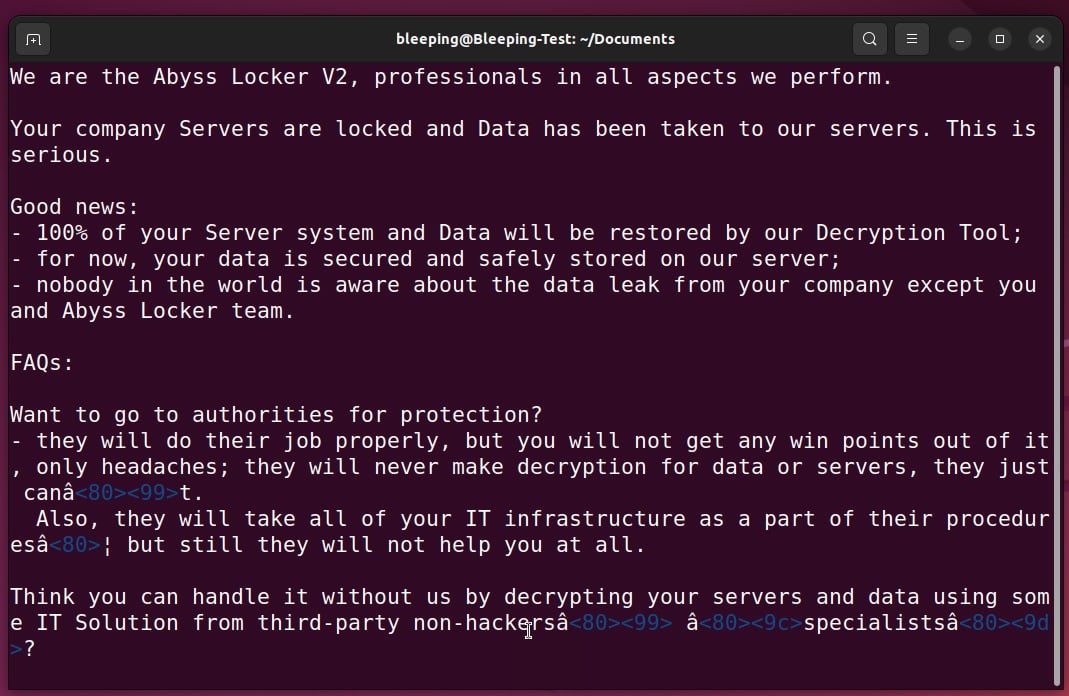

การดำเนินการ Ransomware ผู้ไม่ประสงค์ดี Abyss Locker ได้กำหนดเป้าหมายในการโจมตีระบบขององค์กรซึ่งจะขโมยข้อมูลที่สำคัญ เพื่อใช้ในการขโมยข้อมูล Double-Extortion และข้อมูลที่มีการเข้ารหัสบนเครือข่าย

จากนั้นข้อมูลที่ถูกขโมยจะถูกนำไปเผยแพร่ ถ้าหากไม่มีการชำระเงินค่าไถ่ ซึ่งผู้ไม่ประสงค์ดีจะสร้างเว็บไซต์ในการเผยแพร่ข้อมูลบนเว็บไซต์ Tor ใช้ชื่อว่า “Abyss-data”

ผู้ไม่ประสงค์ดีได้อ้างว่าได้โจมตีและขโมยข้อมูลของบริษัทอื่นๆ ซึ่งข้อมูลที่ขโมยมามีมากถึง 35 กิกะไบต์ถึง 700 กิกะไบต์

การกำหนดเป้าหมายที่เซิร์ฟเวอร์ VMware ESXi:

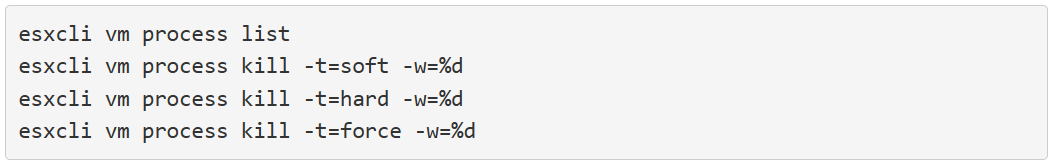

MalwareHunterTeam ได้พบซอฟต์แวร์ที่ใช้ในการเข้ารหัสข้อมูลในระบบปฏิบัติการ Linux ELF ที่เกี่ยวกับ Abyss Locker และได้แชร์ข้อมูลตัวอย่างซอฟต์แวร์นี้ให้กับ BleepingComputer เพื่อใช้ในการวิเคราะห์ และจากการตรวจสอบสตริงในไฟล์ที่มีคำสั่งนั้น สรุปได้ว่าการเข้ารหัสนี้มีการกำหนดเป้าหมายไปยังเซิร์ฟเวอร์ VMware ESXi โดยเฉพาะ ซึ่งใช้เครื่องมือจัดการ VMware ESXi โดยใช้คำสั่งชื่อ “esxcli” แสดงรายการเครื่องมือเสมือนที่มีอยู่ทั้งหมด และจากนั้นจึงทำการปิดเครื่องมือเสมือนนั้นทั้งหมด

เมื่อดำเนินการปิดเครื่องมือเสมือน Abyss Locker จะใช้คำสั่ง “Vm Process Kill” โดยมีตัวเลือกดังนี้ Soft, Hard และ Forced

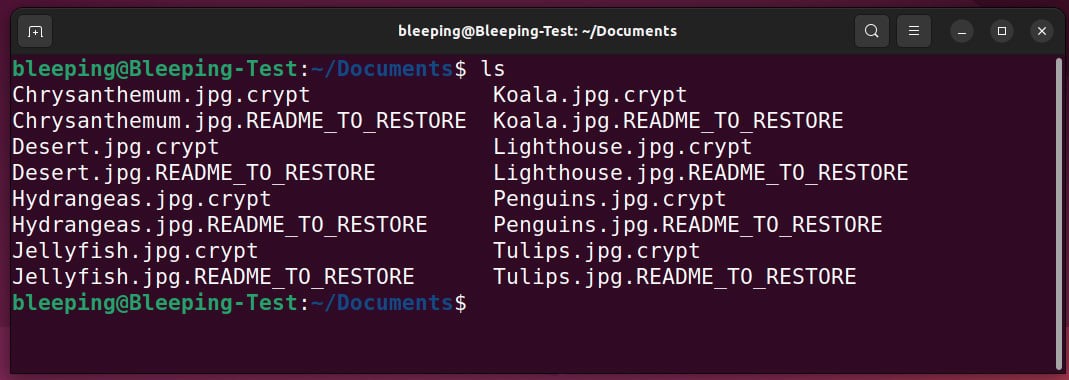

ซอฟต์แวร์เข้ารหัสจะทำการปิดเครื่องมือเสมือนทั้งหมด เพื่อให้รหัสข้อมูลที่ถูกต้องในการเข้ารหัสข้อมูล โดยทำการเข้ารหัสไฟล์ที่มีนามสกุลดังต่อไปนี้: .vmdk (Virtual disks), .vmsd (Metadata), และ .vmsn (Snapshots) ซึ่งการกำหนดเป้าหมายเครื่องมือเสมือนแล้ว Ransomware ยังจะเข้ารหัสไฟล์อื่นๆ บนอุปกรณ์ได้ทั้งหมด และมีเติมนามสกุล .crypt เข้าไปในชื่อไฟล์

สำหรับไฟล์ซอฟต์แวร์เข้ารหัส จะทำการสร้างไฟล์ซึ่งมีนามสกุล .README_TO_RESTORE เพื่อบันทึกข้อมูลใน Ransom Note โดยในไฟล์นี้จะมีข้อมูลเกี่ยวกับไฟล์และลิงก์ที่ส่งไปยังเว็บไซต์ Tor ของกลุ่มผู้ไม่ประสงค์ดี ซึ่งเป็นเว็บไซต์ที่ใช้ในการเจรจาต่อรองค่าไถ่กับกลุ่ม Ransomware

ผู้เชี่ยวชาญด้าน Ransomware ชื่อ Michael Gillespie ได้กล่าวว่าซอฟต์แวร์เข้ารหัส Linux ของ Abyss Locker ซึ่งมีพื้นฐานมาจาก Hello Kitty และใช้การเข้ารหัสแบบ ChaCha

คำแนะนำ

- ไม่ควรเปิดอ่านหรือคลิกลิงก์ที่ไม่ทราบแหล่งที่มา

- ควรอัปเดตระบบปฏิบัติการและซอฟต์แวร์ป้องกันไวรัสอย่างสม่ำเสมอ

- ควรใช้ระบบ Firewall ช่วยป้องกันการโจมตีผ่านระบบเครือข่าย

- ควร Backup ข้อมูลในระบบอย่างสม่ำเสมอ

- ควรกำหนดสิทธิ์การเข้าถึงข้อมูลอย่างจำกัด

- ควรใช้การยืนยันตัวตนแบบ 2FA

REF: https://www.bleepingcomputer.com/news/security/linux-version-of-abyss-locker-ransomware-targets-vmware-esxi-servers/