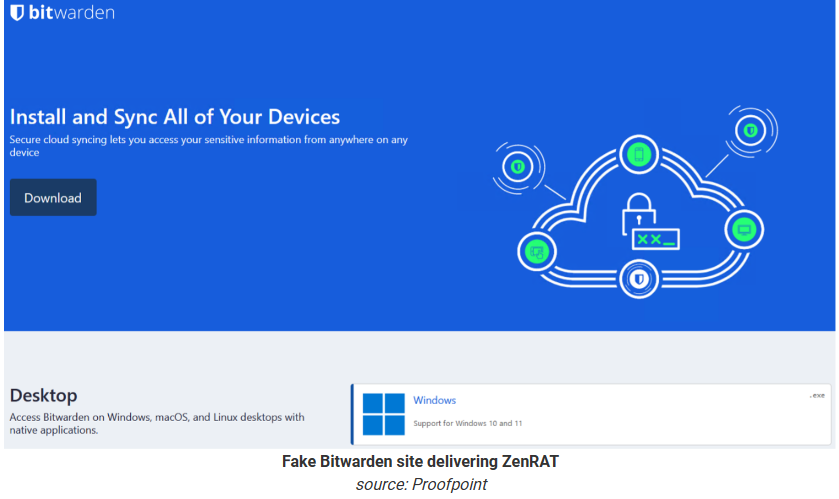

เว็บไซต์ Bitwarden ปลอมกำลังแพร่ตัวติดตั้งมัลแวร์ขโมยรหัสผ่านตัวใหม่ ZenRAT บนโอเพ่นซอร์ส โดยมัลแวร์จะถูกแพร่ไปยังผู้ใช้ Windows ผ่านทางเว็บไซต์ที่เลียนแบบไซต์ Bitwarden ในการหลอกล่อเหยื่อ

สำหรับวัตถุประสงค์ของ ZenRAT คือการรวบรวมข้อมูลเบราว์เซอร์และข้อมูลเข้าสู่ระบบร่วมกับรายละเอียดเกี่ยวกับเครื่องโฮสต์ที่ติดมัลแวร์ ซึ่งเป็นพฤติกรรมที่สอดคล้องกับโปรแกรมขโมยข้อมูล นอกจากนี้ ผู้ไม่ประสงค์ดีสามารถใช้รายละเอียดเพื่อสร้างลายนิ้วมือของระบบที่ถูกโจมตีซึ่งสามารถใช้เพื่อเข้าถึงบัญชีของเหยื่อได้

นักวิจัยด้านความปลอดภัยที่บริษัทความปลอดภัย Proofpoint ค้นพบ ZenRAT หลังจากได้รับตัวอย่างของมัลแวร์เมื่อเดือนสิงหาคมจาก Jérôme Segura ผู้อำนวยการภัยคุกคามสูงสุดที่ Malwarebytes

เว็บไซต์ Bitwarden ปลอมmujแพร่กระจายมัลแวร์มีความคล้ายคลึงกับ bitwarden.com จริงๆ

โดยมีชื่อโดเมนที่เลือกมาโดยเฉพาะเพื่อหลอกให้ผู้เยี่ยมชมเชื่อว่าพวกเขากำลังเข้าถึงแหล่งข้อมูลอย่างเป็นทางการ “bitwariden[.]com”

ภายในแพ็กเกจการติดตั้ง Bitwarden ปลอม นักวิจัย Proofpoint พบว่าไฟล์ปฏิบัติการ .NET ที่เป็นอันตรายเป็นโทรจันการเข้าถึงระยะไกล (Remote Access Trojan : RAT) ที่มีฟีเจอร์ในการขโมยข้อมูลซึ่งตอนนี้ติดตามในชื่อ ZenRAT เว็บไซต์ที่เป็นอันตรายจะให้แพ็กเกจ Bitwarden ปลอมให้กับผู้ใช้ Windows เท่านั้น ไม่เช่นนั้นเส้นทางจะเปลี่ยนไปยังหน้าที่คล้ายกันของบทความจาก opensource.com เกี่ยวกับตัวจัดการรหัสผ่าน และสำหรับตัวติดตั้ง Bitwarden ที่เป็นอันตรายสำหรับ Windows ถูกส่งมาจาก crazygameis[.]com

ซึ่งเป็น URL ปลอมอีกรายการหนึ่งสำหรับแพลตฟอร์มเกมบนเบราว์เซอร์ CrazyGames

Proofpoint ระบุว่า เมื่อพยายามดาวน์โหลดเวอร์ชัน Bitwarden สำหรับ Linux หรือ Mac

ผู้ใช้จะถูกนำไปยังหน้าดาวน์โหลดอย่างเป็นทางการของซอฟต์แวร์

เมื่อทำงานแล้ว ZenRAT จะใช้การสืบค้น WMI และเครื่องมือระบบอื่น ๆ เพื่อรวบรวมข้อมูลเกี่ยวกับโฮสต์

ซึ่งรวมถึงรายการด้านล่างนี้:

- ชื่อซีพียู

- ชื่อจีพียู

- เวอร์ชันระบบปฏิบัติการ

- ติดตั้งแรมแล้ว

- ที่อยู่ IP และเกตเวย์

- ติดตั้งโปรแกรมป้องกันไวรัส

- แอพพลิเคชั่นที่ติดตั้ง

รายละเอียดข้างต้นจะถูกส่งไปยังเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) ในไฟล์ ZIP ซึ่งรวมถึงข้อมูลและข้อมูลประจำตัวที่รวบรวมจากเว็บเบราว์เซอร์ด้วย ก่อนที่จะสื่อสารกับ C2 ZenRAT จะทำให้แน่ใจว่าโฮสต์ไม่อยู่ในภูมิภาคที่ถูกจำกัด (เบลารุส คีร์กีซสถาน คาซัคสถาน มอลโดวา รัสเซีย และยูเครน) และไม่ทำงานบน VM หรือ แซนด์บ็อกซ์

Ref : https://www.bleepingcomputer.com/news/security/fake-bitwarden-sites-push-new-zenrat-password-stealing-malware/