การโจมตีด้วย Ransomware TellYouThePass ยังเปิดเผยผู้ใช้บริการ Apache ActiveMQ ที่เชื่อมต่อกับอินเทอร์เน็ต โดยเป้าหมายคือช่องโหว่ควบคุมระยะไกล (RCE) ซึ่งเคยถูกใช้โจมตีไว้ก่อนหน้านี้และเป็นช่องโหว่ Zero-day

ช่องโหว่ที่ถูกติดตามในชื่อ CVE-2023-46604 เป็นช่องโหว่ระดับความรุนแรงสูงสุดในตัวกลาง Message broker แบบโอเพ่นซอร์สที่ปรับขนาดได้ของ ActiveMQ ซึ่งช่วยให้ผู้ไม่ประสงค์ดีที่ไม่ได้รับอนุญาตสามารถรัน Shell Commands ได้อย่างอิสระบนเซิร์ฟเวอร์ที่มีช่องโหว่ได้

ในขณะที่ Apache เปิดตัวการอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่เมื่อวันที่ 27 ตุลาคม บริษัทรักษาความปลอดภัยทางไซเบอร์ ArcticWolf และ Huntress Labs พบว่าผู้ไม่ประสงค์ดีใช้ประโยชน์จากช่องโหว่

แบบ Zero-day เพื่อปรับใช้ Malware SparkRAT มานานกว่า 2 สัปดาห์ นับตั้งแต่อย่างน้อยวันที่ 10 ตุลาคม

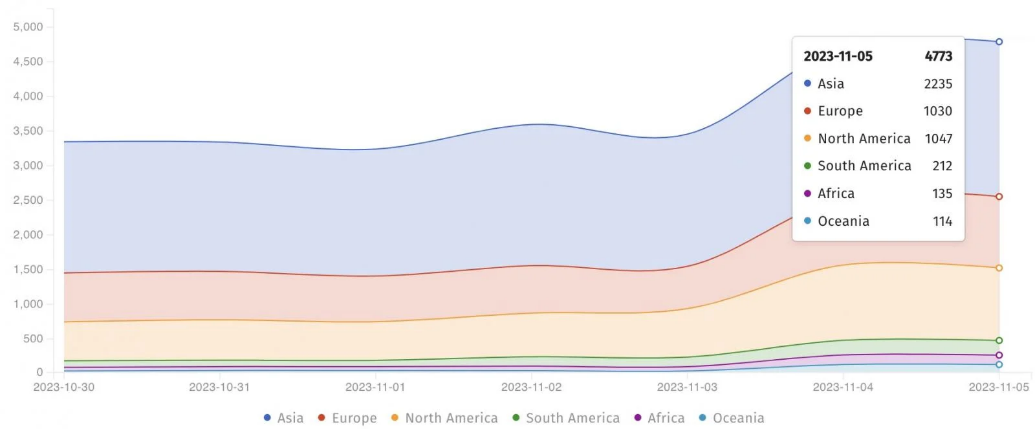

ตามข้อมูลจากบริการตรวจสอบภัยคุกคาม ShadowServer ปัจจุบันมีเซิร์ฟเวอร์ Apache ActiveMQ มากกว่า 9,200 เซิร์ฟเวอร์ที่ถูกเปิดเผยทางออนไลน์ โดยมีมากกว่า 4,770 เซิร์ฟเวอร์ที่เสี่ยงต่อการถูกโจมตีจาก CVE-2023-46604

เนื่องจาก Apache ActiveMQ ถูกใช้เป็นตัวกลางในการส่งข้อมูลขององค์กร การใช้การอัปเดตความปลอดภัยจึงควรคำนึงถึงเรื่องเวลาให้เร็วที่สุด และผู้ดูแลระบบควรแก้ไขระบบที่มีช่องโหว่ทั้งหมดทันทีโดยอัปเดตเป็น ActiveMQ เวอร์ชัน 5.15.16, 5.16.7, 5.17.6 และ 5.18.3

หนึ่งสัปดาห์หลังจากที่ Apache แก้ไขช่องโหว่ ActiveMQ นี้ Huntress Labs และ Rapid7 ทั้ง 2 รายงานว่าพบผู้ไม่ประสงค์ดีที่ใช้ช่องโหว่เพื่อปรับใช้เพย์โหลด Ransomware HelloKitty บนเครือข่ายของผู้ใช้และการโจมตีที่นักวิจัยด้านความปลอดภัยของทั้ง 2 บริษัทตรวจพบการโจมตีทางไซเบอร์เริ่มต้นเมื่อวันที่ 27 ตุลาคม เพียงไม่กี่วันหลังจากที่ Apache ได้ทำการอัปเดตแพตช์รักษาความปลอดภัย

Arctic Wolf Labs เปิดเผยในรายงานที่เผยแพร่ใน 1 วันต่อมาว่า ผู้ไม่ประสงค์ดีที่ใช้ประโยชน์จาก

ช่องโหว่ CVE-2023-46604 ยังใช้เพื่อการเข้าถึงระบบเบื้องต้นในการโจมตีที่ระบบ Linux และแพร่กระจาย Ransomware TellYouThePass และยังพบความคล้ายคลึงกันระหว่างการโจมตี HelloKitty

และ TellYouThePass โดยทั้ง 2 แคมเปญนี้มี “ที่อยู่อีเมล โครงสร้างพื้นฐานของระบบ และที่อยู่กระเป๋าเงิน Bitcoin เดียวกัน”

หลักฐานการใช้ประโยชน์จาก CVE-2023-46604 กลุ่มผู้ไม่ประสงค์ดีที่มีวัตถุประสงค์ที่แตกต่างกัน แสดงให้เห็นถึงความจำเป็นในการแก้ไขช่องโหว่นี้อย่างรวดเร็ว และ Ransomware TellYouThePass ยังมีจำนวนเพิ่มขึ้นอย่างรวดเร็ว หลังจากที่ช่องโหว่ Log4Shell proof-of-concept ได้รับการเผยแพร่ทางออนไลน์เมื่อ 2 ปีที่แล้ว ต่อมาในเดือนธันวาคม 2021 Ransomware ตัวนี้ได้กลับมาในรูปแบบของ Malware ที่รวบรวมโดย Golang และยังเพิ่มฟีเจอร์การกำหนดเป้าหมายข้ามแพลตฟอร์มทำให้สามารถโจมตีระบบ Linux และ macOS ได้

คำแนะนำ

- อัปเดต Apache ActiveMQ ของผู้ใช้เป็นเวอร์ชั่นล่าสุดทันทีเมื่อมีการออกเวอร์ชันใหม่เพื่อป้องกันการโจมตีช่องโหว่ RCE ที่ CVE-2023-46604

- ใช้บอร์เดอร์ไฟวอลล์และระบบควบคุมการเข้าถึง (Access Control) เพื่อลดความเสี่ยงจากการโจมตี

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอ เพื่อให้สามารถกู้คืนข้อมูลในกรณีที่ถูกเข้ารหัสโดย ransomwar

Ref : https://www.bleepingcomputer.com/news/security/tellyouthepass-ransomware-joins-apache-activemq-rce-attacks/