พบช่องโหว่ Zero-Day บนซอฟต์แวร์ SysAid ถูกโจมตีโดยกลุ่ม Ransomware

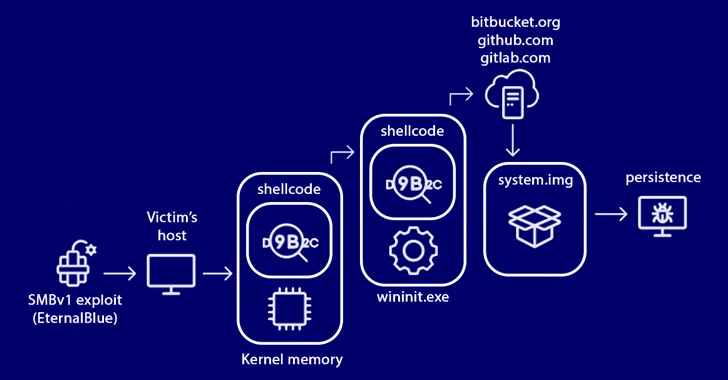

องค์กรที่ใช้ซอฟต์แวร์การบริการจัดการเทคโนโลยีสารสนเทศ (ITSM) ของ SysAid ได้รับการแจ้งเตือนเกี่ยวกับช่องโหว่ Zero-Day ที่ถูกใช้ในการโจมตีโดยกลุ่ม Ransomware โดยการใช้ประโยชน์จากช่องโหว่ Zero-Day ที่ติดตามภายใต้รหัส CVE-2023-47246 ซึ่งถูกพบครั้งแรกโดย Threat Intelligence ของ Microsoft และรีบแจ้งให้ SysAid ทราบเกี่ยวกับช่องโหว่และการโจมตีที่เกิดขึ้น บริษัทตรวจสอบพบว่าซอฟต์แวร์ Sysaid ภายในองค์กรได้รับผลกระทบจากช่องโหว่นี้ ซึ่งได้กล่าวว่า เป็นช่องโหว่บนซอฟต์แวร์ SysAid ที่ทำให้ผู้ไม่ประสงค์ดีสามารถส่งข้อมูลที่ไม่ได้รับอนุญาต เข้าสู่ระบบ และสามารถใช้งาน Execute Code ได้โดยไม่ได้รับอนุญาต และเมื่อ SysAid ทราบเรื่องเกี่ยวกับช่องโหว่ Zero-Day เมื่อวันที่ 2 พฤศจิกายน จึงได้ทำการเผยแพร่เวอร์ชัน 23.3.36 วันที่ 8 พฤศจิกายน เพื่อแก้ไขช่องโหว่นี้ บรษัทยังเผยแพร่ข้อมูลทางเทคนิคเกี่ยวกับการโจมตี และให้คำแนะนำเกี่ยวกับขั้นตอนที่ลูกค้าอาจได้รับผลกระทบ ข้อมูลจาก Microsoft กล่าวว่า…

Read More