Zero-day นั้นจะมีข้อจำกัด แต่มีแนวโน้มว่าได้มีการนำไปใช้อย่างรวดเร็ว

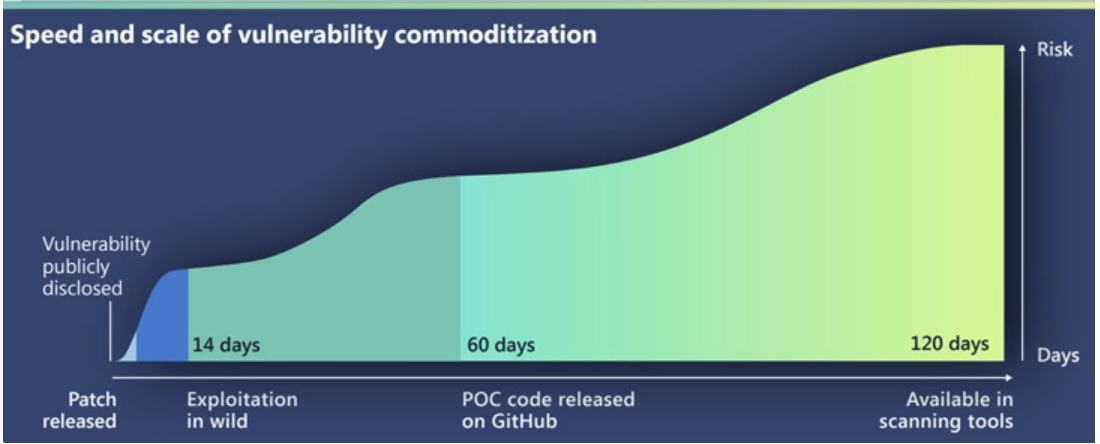

Microsoft แจ้งเตือนว่าพบผู้ไม่ประสงค์ดีและอาชญากรระดับชาติใช้ช่องโหว่ Zero-day ที่เปิดเผยต่อสาธารณะในการโจมตีเป้าหมายมากขึ้น จากการสังเกตเห็นการลดลงของช่วงระยะเวลาระหว่างวันที่ประกาศช่องโหว่และวันที่ช่องโหว่ถูกนำมาใช้ ทำให้องค์กรจำเป็นต้องแก้ไขช่องโหว่ดังกล่าวอย่างทันท่วงที

โดยเฉลี่ยแล้วการหาวิธีการนำช่อโหว่มาใช้โจมตีได้จริงจะใช้เวลาประมาณ 14 วัน หลังจากที่มีการเปิดเผยต่อสาธารณะ และถึงแม้ว่าการโจมตีช่องโหว่ Zero-day นั้นจะมีข้อจำกัด แต่มีแนวโน้มว่าได้มีการนำไปใช้อย่างรวดเร็ว โดยผู้ไม่ประสงค์ดีอื่น ๆ ก่อนที่จะมีการติดตั้ง Patch แก้ไขช่องโหว่

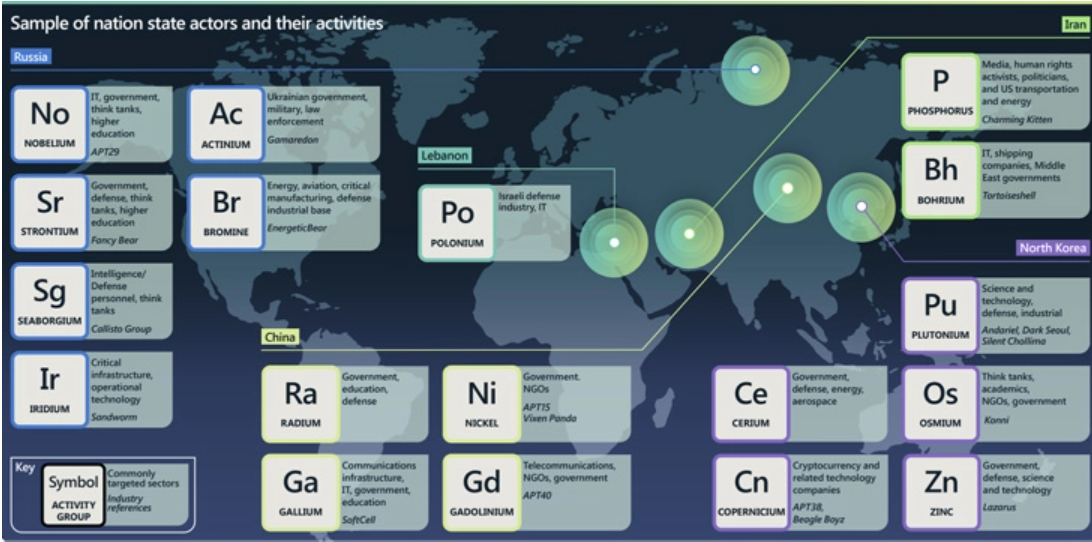

นอกจากนี้ยังกล่าวอีกว่ากลุ่มที่ได้รับการสนับสนุนจากรัฐของจีนมีความชำนาญเป็นพิเศษในการค้นพบและการพัฒนาหาประโยชน์จากช่องโหว่ Zero-day

ประกอบกับข้อเท็จจริงที่ว่า Cyberspace Administration of China (CAC) ได้ออกกฎเกณฑ์การรายงานช่องโหว่ใหม่ในเดือนกันยายน พ.ศ. 2564 ซึ่งกำหนดให้รัฐบาลต้องรายงานช่องโหว่ด้านความปลอดภัยก่อนที่จะแชร์กับนักพัฒนาผลิตภัณฑ์

ตัวอย่างช่องโหว่ที่ผู้ไม่ประสงค์ดีของรัฐบาลจีนได้นำมาใช้ ก่อนที่จะถูกกลุ่มที่เป็นฝ่ายตรงข้ามค้นพบ ได้แก่

- CVE-2021-35211 (คะแนน CVSS: 10.0) – ช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลใน SolarWinds Serv-U Managed File Transfer Server และซอฟต์แวร์ Serv-U Secure FTP ที่ถูกโจมตีโดย DEV-0322

- CVE-2021-40539 (คะแนน CVSS: 9.8) – ช่องโหว่ข้ามการตรวจสอบสิทธิ์ใน Zoho ManageEngine ADSelfService Plus ที่ DEV-0322 (TiltedTemple) ใช้ประโยชน์

- CVE-2021-44077 (คะแนน CVSS: 9.8) – ช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลที่ไม่ผ่านการตรวจสอบสิทธิ์ใน Zoho ManageEngine ServiceDesk Plus ซึ่งถูกโจมตีโดย DEV-0322 (TiltedTemple)

- CVE-2021-42321 (คะแนน CVSS: 8.8) – ช่องโหว่ในการเรียกใช้โค้ดจากระยะไกลใน Microsoft Exchange Server ซึ่งถูกโจมตี 3 วัน หลังจากมีการเปิดเผยในระหว่างการแข่งขัน Tianfu Cup Hacking Contest เมื่อวันที่ 16-17 ตุลาคม พ.ศ. 2564

- CVE-2022-26134 (คะแนน CVSS: 9.8) – ช่องโหว่ในการแทรก Object-Graph Navigation Language (OGNL) ใน Atlassian Confluence ที่มีแนวโน้มว่าจะถูกใช้ประโยชน์โดยผู้ไม่ประสงค์ดีในเครือจีนกับหน่วยงานของสหรัฐอเมริกาที่ไม่ระบุชื่อวันก่อนการเปิดเผยข้อช่องโหว่ในวันที่ 2 เดือนมิถุนายน

การค้นพบนี้ยังเกิดขึ้นเกือบ 1 เดือนหลังจาก CISA เปิดเผยรายการช่องโหว่อันดับต้นๆ ที่ถูกโจมตีโดยผู้ไม่ประสงค์ดีในประเทศจีนตั้งแต่ปี 2020 เพื่อขโมยทรัพย์สินทางปัญญาและพัฒนาการเข้าถึงเครือข่ายที่มีความละเอียดอ่อน

คำแนะนำ

- ควรใช้ซอฟต์แวร์ที่ถูกลิขสิทธิ์ และถอนการติดตั้งซอฟต์แวร์ที่ไม่ได้ใช้งานเป็นเวลานาน เพื่อลดความเสี่ยง

- ดำเนินการตรวจสอบ Software Patch, Operation System Patch, Application หรือ Service อื่น ๆ ที่ใช้งานให้ทันสมัยอยู่เสมอ เพื่อป้องกันภัยคุกคามที่อาจเกิดขึ้นจากช่องโหว่ที่มีอยู่

Ref: https://thehackernews.com/2022/11/microsoft-warns-of-uptick-in-hackers.html