Apache Superset มีความเสี่ยงที่จะถูก Bypass

Apache Superset มีความเสี่ยงที่จะถูก Bypass การตรวจสอบสิทธิ์และการเรียกใช้โค้ดจากระยะไกลทำให้ผู้ไม่ประสงค์ดีสามารถเข้าถึง, แก้ไขข้อมูล เเละขโมยข้อมูล Credentials ได้

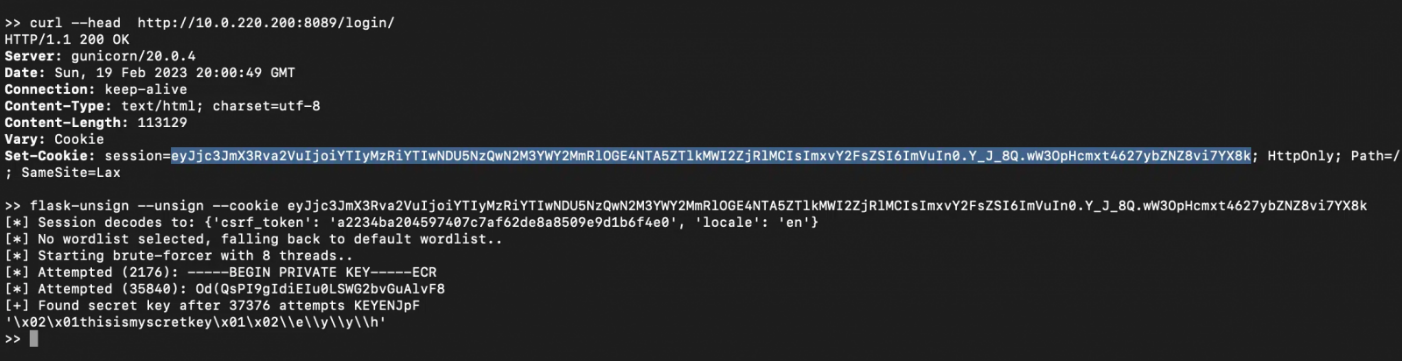

Horizon3 กล่าวว่า Apache Superset ใช้ Flask Secret Key เเบบ Default เพื่อยืนยัน Session Cookies ในการตรวจสอบสิทธิ์ เป็นผลให้ผู้ไม่ประสงค์ดีสามารถใช้ Default Key เพื่อปลอม Session Cookies ที่อนุญาตให้พวกเขาเข้าสู่ระบบด้วยสิทธิ์ administrator ไปยังเซิร์ฟเวอร์ที่ไม่ได้เปลี่ยน Key

คุกกี้เซสชันลงนามด้วยคีย์เริ่มต้น

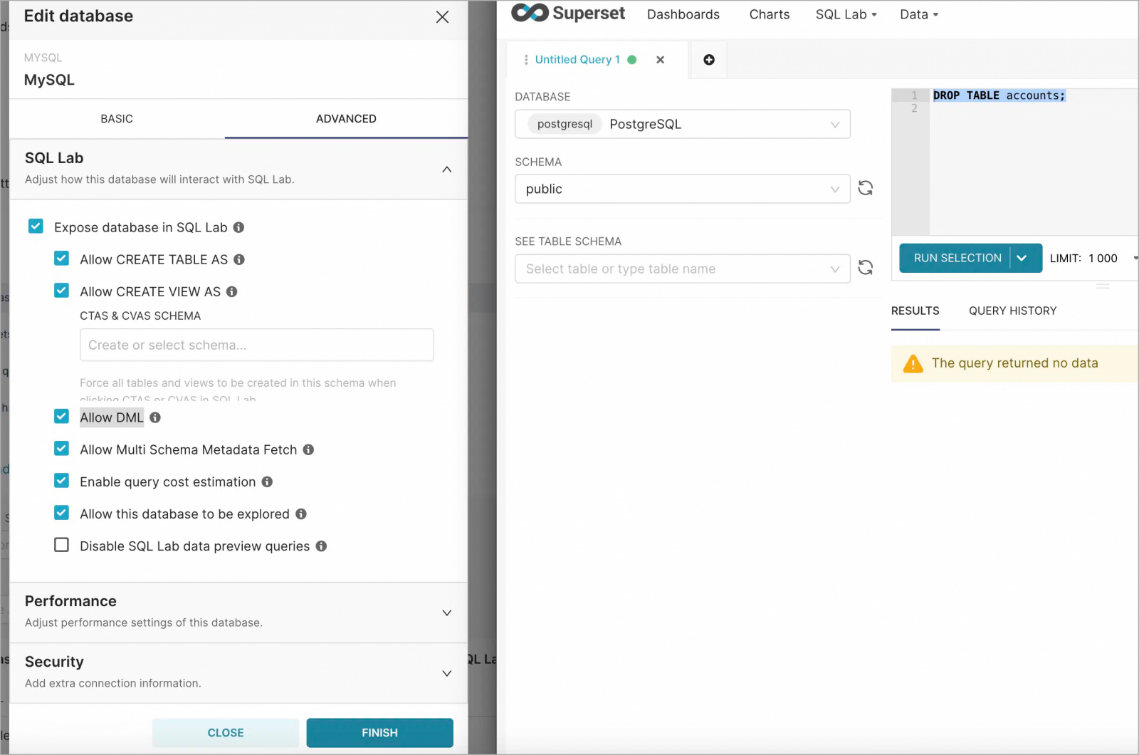

Flask Secret Key เป็นที่รู้จักของผู้ไม่ประสงค์ดีที่อาจใช้ Flask-unsign และปลอมแปลงคุกกี้ของตนเองเพื่อให้ผู้ดูแลระบบเข้าถึงฐานข้อมูลที่เชื่อมต่อ หรือเรียกใช้คำสั่ง SQL บนแอปพลิเคชันเซิร์ฟเวอร์

การเข้าถึงผู้ดูแลระบบด้วยคุกกี้เซสชั่นปลอม

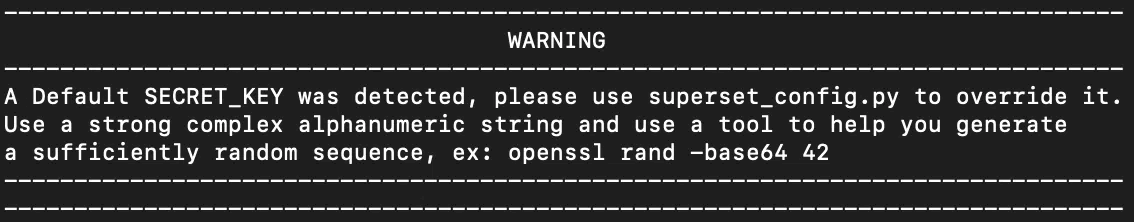

ช่องโหว่ดังกล่าวถูกพบโดยทีม Horizon3 เมื่อวันที่ 11 ตุลาคม 2021 เเละ ในวันที่ 11 มกราคม 2022 นักพัฒนาซอฟต์แวร์ได้เปิดตัวเวอร์ชัน 1.4.1 ซึ่งมีการเปลี่ยนค่าเริ่มต้น ‘SECRET_KEY’ เป็นสตริงใหม่ เเละ มีการเพิ่มคำเตือนลงใน logs เมื่อตรวจพบ Default string

คำเตือนที่เพิ่มในบันทึกเวอร์ชัน 1.4.1

Horizon3 ยังพบคีย์ Default Key อีกสอง Key ที่ใช้ในเอกสารประกอบ, เทมเพลต และใช้ Shodan เพื่อค้นหาอินสแตนซ์โดยใช้ทั้ง 4 Key

วันที่ 5 เมษายน 2023 ทีม Superset ได้เปิดตัวเวอร์ชัน 2.1 ซึ่งไม่อนุญาตให้เซิร์ฟเวอร์เริ่มทำงานหากใช้ค่า Default ‘SECRET_KEY’

Ref : https://www.bleepingcomputer.com/news/security/thousands-of-apache-superset-servers-exposed-to-rce-attacks/