มัลแวร์รุ่นล่าสุดที่แฝงตัวเป็นนักขุด Cryptocurrency ในการหลบเลี่ยงเรดาร์มานานกว่า 5 ปีแล้ว

และแพร่กระจายในอุปกรณ์ไม่น้อยกว่า 1 ล้านเครื่องทั่วโลก ข้อมูลดังกล่าวเป็นไปตามการค้นพบของ Kaspersky ซึ่งมีชื่อรหัสว่าชองโหว่ StripedFly โดยอธิบายว่ามันเป็น “เฟรมเวิร์กโมดูลาร์ที่ซับซ้อนที่รองรับทั้ง Linux

และ Windows

ผู้จำหน่ายระบบรักษาความปลอดภัยทางไซเบอร์ของรัสเซีย ซึ่งตรวจพบตัวอย่างครั้งแรกในปี 2017

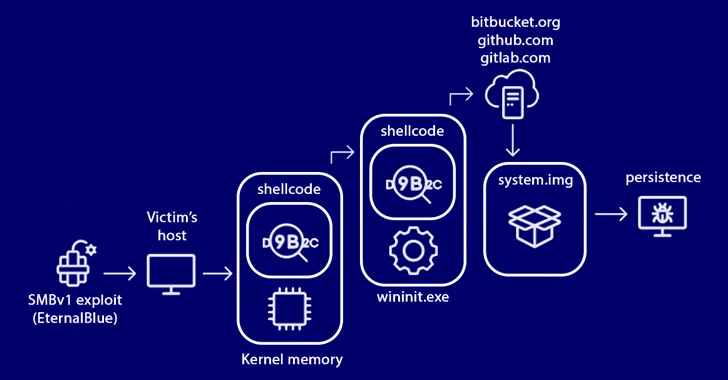

กล่าวว่านักขุดเป็นส่วนหนึ่งของหน่วยงานที่มีขนาดใหญ่กว่ามากซึ่งใช้ช่องโหว่ EternalBlue SMBv1 ที่ประกอบกับกลุ่ม Equation ในการแทรกรูปแบบระบบที่เข้าถึงได้แบบสาธารณะ

Shellcode ที่เป็นอันตรายซึ่งส่งผ่านช่องโหว่ มีความสามารถในการดาวน์โหลดไฟล์ไบนารีจากที่เก็บ Bitbucket ระยะไกล รวมถึงรันสคริปต์ PowerShell นอกจากนี้ยังรองรับคอลเลกชันคุณสมบัติที่ขยายได้เหมือนปลั้กอินเพื่อรวบรวมข้อมูลที่ละเอียดอ่อนหรือแม้แต่ถอนการติดตั้งตัวเอง

Shellcode ของแพลตฟอร์มแทรกเข้าไปในกระบวนการ wininit.exe ซึ่งเป็นกระบวนการ Windows

ที่ถูกต้องซึ่งเริ่มต้นโดยตัวจัดการการบูต ( BOOTMGR ) และจัดการการเริ่มต้นบริการต่างๆ ตัวของมัลแวร์

มีโครงสร้างเป็นโค้ดไบนารีมอนอลิธิกที่ออกแบบมาเพื่อรองรับโมดูลที่สามารถขยายหรืออัปเดตฟังก์ชันการทำงานได้

ซึ่งซ่อนตัวในระบบสื่อสารกับเซิร์ฟเวอร์คำสั่ง รวมถึงฟังก์ชันการอัปเดตและการส่งมอบผ่านบริการ

ที่น่าเชื่อถือ เช่น GitLab, GitHub, และ Bitbucket โดยใช้เอกสารเข้ารหัสที่กำหนดเอง

โมดูลสแปย์ที่น่าสังเกตอื่น ๆ อนุญาตให้มันเก็บข้อมูลการรับรองทุก ๆ สองชั่วโมง จับภาพหน้าจอบนอุปกรณ์ของเหยื่อโดยไม่ตรวจพบ บันทึกข้อมูลขาเสียงจากไมโครโฟน และเริ่มระบบโปรกซีกซ์ย้อนหลังเพื่อดำเนินการระยะไกล และโมดูลสอดแนมอื่นๆ ที่โดดเด่นช่วยให้สามารถรวบรวมข้อมูลประจำตัวทุกๆ 2 ชั่วโมง จับภาพหน้าจอบนอุปกรณ์ของผู้ใช้โดยไม่มีการตรวจจับ บันทึกอินพุตไมโครโฟน และเริ่ม Reverse Proxy เพื่อดำเนินการจากระยะไกล หลังจากได้รับการเข้าถึงเสร็จสมบูรณ์ มัลแวร์ก็ทำการปิดการใช้งานโปรโตคอล SMBv1 บนโฮสต์ที่ถูกติดไวรัสและกระจายมัลแวร์ไปยังเครื่องอื่นๆ โดยใช้โมดูลการกระจาย เช่น Worming module ผ่านทั้ง SMB และ SSH โดยใช้คีย์ที่ได้จากระบบที่ถูกแฮ็กไว้เป็นเครื่องมือในการกระจายของมัลแวร์

StripedFly achieves persistence โดยการปรับเปลี่ยนรีจิสทรีของ Windows หรือโดยการสร้างรายการกำหนดเวลางานถ้าตัวรัน PowerShell มีการติดตั้งและสามารถเข้าถึงระบบในลักษณะผู้ดูแลระบบได้

ในระบบ Linux ความต่อเนื่องจะถูกสร้างผ่านบริการผู้ใช้ .systemd file .desktop ที่เริ่มต้นอัตโนมัติ

หรือการแก้ไขไฟล์ /etc/rc* profile bashrc หรือ inittab

นอกจากนี้ยังมีการดาวน์โหลดโปรแกรมขุดเหรียญ Cryptocurrency Monero ซึ่งใช้การขอรายการ Pool servers ผ่าน DNS over HTTPS (DoH) เพื่อเป็นการปกปิดให้กับกิจกรรมที่อันตราย มีการประเมินว่าโปรแกรมขุดเหรียญ Cryptocurrency ใช้เป็นกลไกเพื่อป้องกันซอฟต์แวร์ด้านความปลอดภัยไม่ให้ตรวจพบขอบเขตทั้งหมดของความสามารถของมัลแวร์

เพื่อลดร่องรอย ส่วนประกอบของมัลแวร์ที่สามารถถูกโหลดลงระบบถูกเก็บไว้เป็นไฟล์ไบนารีที่ถูกเข้ารหัสใน code repository hosting services ของรหัสต่าง ๆ เช่น Bitbucket GitHub หรือ GitLab

ตัวอย่างเช่น ที่ Bitbucket repository ที่ถูกดำเนินการตั้งแต่มิถุนายน 2018 รวมถึงไฟล์ที่สามารถเป็นตัวรันโค้ดสำหรับการติดมัลแวร์เริ่มต้นในระบบ Windows และ Linux การตรวจสอบการอัพเดตใหม่ และสุดท้ายคือการอัพเดตมัลแวร์

การสื่อสารกับเซิร์ฟเวอร์ command-and-control (C2) ซึ่งโฮสต์อยู่ในเครือข่าย TOR เกิดขึ้นโดยใช้การใช้งานไคลเอ็นต์ TOR ที่ถูกดัดแปลงโดยใช้วิธีการที่ไม่ได้รับการรายงานในสาธารณะ และคุณลักษณะที่โดดเด่น

อีก 1 อย่างคือที่เก็บข้อมูลเหล่านี้ทำหน้าที่เป็นกลไกทางเลือกสำหรับมัลแวร์ในการดาวน์โหลดไฟล์อัพเดตเมื่อแหล่งที่มาหลัก ( i.e., the C2 server ) ไม่ตอบสนอง

Kaspersky กล่าวว่ายังได้เปิดเผยตระกูลแรนซัมแวร์ที่เรียกว่า ThunderCrypt ซึ่งแชร์ซอร์สโค้ดที่สำคัญซ้อนทับกับ StripedFly ยกเว้นโมดูลการติดมัลแวร์ SMBv1 กล่าวกันว่า ThunderCrypt ถูกใช้กับเป้าหมายในไต้หวันในปี 2017

ต้นกำเนิดของ StripedFly ยังไม่ทราบในขณะนี้ อย่างไรก็ตาม ความซับซ้อนของโครงสร้างและความคล้ายคลึงกับ EternalBlue จะแสดงคุณลักษณะทั้งหมดของตัวแสดงภัยคุกคามขั้นสูงแบบถาวร (APT) และเป็นที่น่าสังเกตว่าในขณะที่การรั่วไหลของช่องโหว่ EternalBlue ของ Shadow Brokers เกิดขึ้นในวันที่ 14 เมษายน 2017 เวอร์ชันแรกสุดที่ระบุของ StripedFly ที่รวมเอา EternalBlue ไว้ 1 ปีย้อนกลับไปในวันที่ 9 เมษายน 2016 นับตั้งแต่การรั่วไหล ช่องโหว่ EternalBlue ได้รับการถูกนำมาใช้ใหม่โดยชุดแฮ็กของเกาหลีเหนือและรัสเซียเพื่อแพร่กระจายมัลแวร์ WannaCry และ Petya

ที่กล่าวว่ายังมีหลักฐานว่ากลุ่มแฮ็กของจีนอาจเข้าถึงช่องโหว่บางส่วนของ Equation Group ก่อนที่ข้อมูลจะรั่วไหลทางออนไลน์ ตามที่เปิดเผยโดย Check Point ในเดือนกุมภาพันธ์ 2021

Kaspersky รายงานว่าความคล้ายคลึงกับมัลแวร์ที่เกี่ยวข้องกับกลุ่ม Equation มีการแสดงในสไตล์

การเขียนโค้ดและวิธีการที่คล้ายคลึงกับสิ่งที่เห็นใน STRAITBIZARRE (SBZ) ซึ่งเป็นแพลตฟอร์มสำหรับการสอดส่องแนวทางสำรองของาคอมพิวเตอร์ที่ถือว่าเป็นการกระทำของกลุ่มที่เชื่อมโยงกับสหรัฐอเมริกา

การพัฒนานี้เกิดขึ้นเกือบ 2 ปีหลังจากที่นักวิจัยจาก Pangu Lab ของจีนให้รายละเอียดเกี่ยวกับแบ็คดอร์

“top-tier” ที่เรียกว่า Bvp47 ซึ่งถูกกล่าวหาว่านำไปใช้โดย Equation Group กับเป้าหมายมากกว่า 287 เป้าหมายซึ่งครอบคลุมหลายภาคส่วนใน 45 ประเทศ

แม้ว่าแรนซั่มแวร์ ThunderCrypt จะชี้ให้เห็นถึงแรงจูงใจทางการค้า แต่ก็ทำให้เกิดคำถามว่าทำไมถึง

ไม่เลือกเส้นทางที่อาจมีกำไรมากกว่าแทน และเป็นเรื่องยากที่จะยอมรับแนวคิดที่ว่ามัลแวร์ที่ซับซ้อนและได้รับการออกแบบอย่างมืออาชีพจะมีจุดประสงค์เล็กๆ น้อยๆ ดังกล่าว เมื่อพิจารณาจากหลักฐานทั้งหมดในทางตรงกันข้าม

คำแนะนำ

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์ให้เป็นรุ่นล่าสุดเสมอเพื่อรักษาความปลอดภัยของระบบของผู้ใช้

- ใช้ซอฟต์แวร์ตรวจสอบไวรัสและมัลแวร์เพื่อตรวจสอบและลบมัลแวร์ที่อาจมีอยู่ในระบบของผู้ใช้

- ติดตามข่าวสารเกี่ยวกับความปลอดภัยบนอินเทอร์เน็ตและมัลแวร์เพื่ออัปเดตเกี่ยวกับความเสี่ยงที่อาจจะเกิดขึ้น

Ref : https://thehackernews.com/2023/11/stripedfly-malware-operated-unnoticed.html