Bluetooth พบช่องโหว่ใหม่ ทำให้ผู้ไม่ประสงค์ดีเข้าควบคุมอุปกรณ์ Android, Linux, macOS และ iOS

ผู้ไม่ประสงค์ดีสามารถใช้ประโยชน์จากช่องโหว่ของ Bluetooth เพื่อควบคุมอุปกรณ์ Android, Linux, macOS และ iOS ซึ่งมีการติดตามในชื่อ CVE-2023-45866 โดยที่ปัญหานี้เกี่ยวข้องกับกรณีของการบายพาส การรับรองความถูกต้อง ที่ช่วยให้ผู้โจมตีสามารถเชื่อมต่อกับอุปกรณ์ที่อ่อนแอ และแทรกแซงการกดแป้นพิมพ์ เพื่อให้บรรลุการเรียกใช้โค้ด โดยเฉพาะการทำให้เป้าหมายให้คิดว่ามีการเชื่อมต่อกับคีย์บอร์ด Bluetooth โดย การใช้ประโยชน์จากกลไกการจับคู่ ที่ไม่ได้รับการรับรองความถูกต้อง การใช้ประโยชน์จากช่องโหว่ที่ประสบความสำเร็จอาจทำให้ฝ่ายตรงข้ามสามารถเชื่อมต่อกับอุปกรณ์ที่มีช่องโหว่ และส่งการกดแป้นพิมพ์เพื่อติดตั้งแอป และเรียกใช้คำสั่งที่กำหนดเองได้ ซึ่งเป็นที่น่าสังเกตว่าการโจมตี ไม่จำเป็นต้องใช้ฮาร์ดแวร์พิเศษใดๆ และสามารถทำได้จากคอมพิวเตอร์ Linux โดยใช้อะแดปเตอร์ Bluetooth ทั่วไป และรายละเอียดทางเทคนิคเพิ่มเติมของช่องโหว่คาดว่าจะได้รับการเปิดเผยในอนาคต นอกจากนี้ ช่องโหว่ยังส่งผลต่อ macOS และ iOS เมื่อเปิดใช้งาน Bluetooth และ Magic Keyboard ที่ถูกจับคู่กับอุปกรณ์ที่มีช่องโหว่ และยังมีการทำงานในโหมด LockDown ของ Apple ซึ่งมีไว้เพื่อป้องกันภัยคุกคามทางดิจิทัลที่ซับซ้อน ในคำแนะนำที่เผยแพร่ในเดือนนี้ Google กล่าวว่า CVE-2023-45866 อาจนำไปสู่การเพิ่มสิทธิ์จากระยะไกลโดยไม่ต้องมีสิทธิ์ดำเนินการเพิ่มเติม คำแนะนำ …

Read More

Randstorm Exploit: กระเป๋าเงิน Bitcoin ที่สร้างขึ้นในช่วงปี 2011 – 2015 เสี่ยงต่อการถูกแฮ็ก

กระเป๋าเงิน Bitcoin ที่สร้างขึ้นระหว่างปี 2011 ถึง 2015 มีความเสี่ยงต่อการถูกโจมตีรูปแบบใหม่ ที่เรียกว่า Randstorm ซึ่งทำให้สามารถกู้คืนรหัสผ่านและเข้าถึงกระเป๋าเงินจำนวนมากโดยไม่ได้รับอนุญาต ซึ่งครอบคลุมแพลตฟอร์มบล็อกเชนหลายแห่ง Randstorm() เป็นคำที่เราตั้งขึ้นเพื่ออธิบายกลุ่มของบัค, การตัดสินใจในการออกแบบ, และการเปลี่ยนแปลง API ที่เมื่อเข้าถึงกัน, รวมกันเพื่อลดประสิทธิภาพของตัวเลขสุ่มที่ถูกสร้างขึ้นโดยเบราว์เซอร์เว็บในช่วงเวลาที่ระบุ (2011-2015) และคาดว่าประมาณ 1.4 ล้าน Bitcoins ถูกเก็บไว้ในกระเป๋าเงินที่สร้างขึ้นด้วยคีย์เข้ารหัสที่อาจอ่อนแอ ผู้ใช้สามารถตรวจสอบได้ว่ากระเป๋าสตางค์ของตนมีช่องโหว่หรือไม่ที่ www.keybleed[.]com บริษัทกู้คืนสกุลเงินดิจิทัลกล่าวว่าได้ค้นพบปัญหาอีกครั้งในเดือนมกราคม 2022 ขณะที่กำลังดำเนินการให้กับผู้ใช้ที่ไม่ระบุชื่อซึ่งถูกล็อกไม่ให้เข้ากระเป๋าสตางค์ Blockchain.com ปัญหานี้ได้รับการเน้นย้ำครั้งแรก ในปี 2018 โดยนักวิจัยด้านความปลอดภัยที่ใช้นามแฝงว่า “ketamine.” จุดสำคัญของช่องโหว่นี้เกิดจากการใช้ BitcoinJS ซึ่งเป็นแพ็คเกจ JavaScript แบบโอเพ่นซอร์ส ที่ใช้สำหรับการพัฒนาแอปพลิเคชันกระเป๋าเงินดิจิทัลบนเบราว์เซอร์ โดยเฉพาะอย่างยิ่ง Randstorm มีรากฐาน มาจากการพึ่งพาฟังก์ชัน SecureRandom() ของแพ็คเกจใน JSBN Javascript Library ควบคู่ไปกับจุดอ่อน ในการเข้ารหัสที่มีอยู่ในเวลานั้นในการใช้ฟังก์ชัน Math.random() ของเว็บเบราว์เซอร์ ซึ่งอนุญาตให้มีหมายเลขPseudorandom ที่อ่อนแอ…

Read More

มัลแวร์ Atomic Stealer โจมตี macOS ผ่านการอัปเดตเบราว์เซอร์ปลอม

แคมเปญการอัปเดตเบราว์เซอร์ปลอม ClearFake ได้ขยายไปยัง macOS โดยกำหนดเป้าหมายคอมพิวเตอร์ Apple ที่มีมัลแวร์ Atomic Stealer (AMOS) แคมเปญ ClearFake เริ่มต้นในเดือนกรกฎาคมปีนี้เพื่อกำหนดเป้าหมายผู้ใช้ Windows ด้วยการแจ้งเตือนการอัปเดต Chrome ปลอมที่ปรากฏบนเว็บไซต์ที่ถูกโจมตีผ่านการฝังรหัส JavaScript ในเดือนตุลาคม ปี 2023 Guardio Labs ค้นพบการพัฒนาที่สำคัญสำหรับการดำเนินการที่เป็นอันตราย ซึ่งใช้ Binance Smart Chain contracts เพื่อซ่อนสคริปต์ที่เป็นอันตรายซึ่งสนับสนุนช่องโหว่การติดไวรัส ในบล็อกเชน ด้วยเทคนิคซึ่งมีชื่อว่า EtherHiding ผู้ไม่ประสงค์ดีจึงกระจาย Payload ซึ่งเป้าหมายไปยังที่ Windows รวมถึงมัลแวร์ที่ขโมยข้อมูลเช่น RedLine, Amadey และ Lumma เมื่อวันที่ 17 พฤศจิกายน 2023 นักวิเคราะห์ภัยคุกคาม Ankit Anubhav รายงานว่า ClearFake…

Read More

Google Chrome ตกอยู่ภายใต้การโจมตี โดยการใช้ประโยชน์จากช่องโหว่ใหม่

Google ได้เปิดตัวการอัปเดตความปลอดภัย เพื่อแก้ไขปัญหาด้านความปลอดภัยในเบราว์เซอร์ Chrome รวมถึง Zero-day ที่มีการถูกใช้ประโยชน์จากผู้ไม่ประสงค์ดี ซึ่งช่องโหว่ที่มีความรุนแรงสูงนี้ถูกติดตามในชื่อ CVE-2023-6345 และเป็นช่องโหว่ใน Skia ซึ่งเป็นไลบรารีกราฟิก 2D แบบโอเพ่นซอร์ส บริษัทค้นหายักษ์ใหญ่ยอมรับว่า มีการใช้ประโยชน์จาก CVE-2023-6345 แต่ไม่ได้แบ่งปันข้อมูลเพิ่มเติมเกี่ยวกับลักษณะของการโจมตี ซึ่ง Google ได้เปิดตัวแพทช์สำหรับช่องโหว่การรั่วไหลที่คล้ายกันในองค์ประกอบเดียวกัน (CVE-2023-2136) โดยช่องโหว่นี้ถูกใช้งานในรูปแบบของ Zero-day ซึ่งเพิ่มความเป็นไปได้ที่ CVE-2023-6345 อาจเป็นแพตช์บายพาส และยังมีการกล่าวว่า CVE-2023-2136 จะอนุญาตให้ผู้โจมตีระยะไกลที่เป็นอันตรายต่อกระบวนการ Renderer สามารถหลบหนี Sandbox ผ่านหน้า HTML แบบพิเศษได้ คำแนะนำ อัปเกรด Chrome เป็นเวอร์ชัน 119.0.6045.199/.200 สำหรับ Windows และ 119.0.6045.199 สำหรับ macOS และ Linux ผู้ที่ใช้เบราว์เซอร์…

Read More

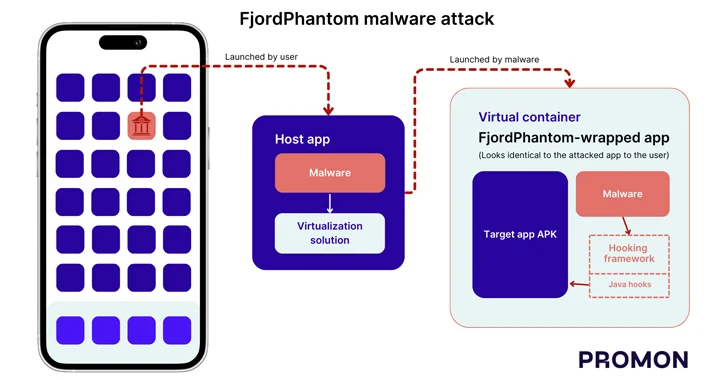

มัลแวร์ Android FjordPhantom ตัวใหม่พุ่งเป้าไปที่แอปพลิเคชันธนาคารในเอเชียตะวันออกเฉียงใต้

นักวิจัยด้านความปลอดภัยได้เปิดเผยมัลแวร์ Android ใหม่ที่ซับซ้อนชื่อว่า FjordPhantom ซึ่งมีเป้าหมายผู้ใช้ในประเทศในเอเชียตะวันออกเฉียงใต้ เช่น อินโดนีเซีย ไทย และเวียดนาม ตั้งแต่ต้นเดือนกันยายน 2023 ส่วนใหญ่จะแพร่กระจายผ่านบริการ SMS ซึ่งรวมมัลแวร์ที่ใช้งานผ่านแอปพลิเคชันพร้อมกับเทคนิคพิเศษเพื่อทำให้ผู้ใช้ของธนาคารตกเป็นเหยื่อของการฉ้อโกง เผยแพร่ผ่านอีเมล SMS และแอปพลิเคชันส่งข้อความเป็นหลัก กลุ่มผู้ไม่ประสงค์ดีหลอกให้ผู้ใช้ดาวน์โหลดแอปพลิเคชันธนาคารที่อ้างว่ามาพร้อมกับฟีเจอร์ที่ถูกต้องตามกฎหมาย แล้วยังรวมเอาส่วนที่เป็นอันตรายรวมเข้าไปกับแอปพลิเคชันด้วย จากนั้นผู้ใช้จะได้รับเทคพิเศษที่คล้ายกับ Telephone Oriented Attack Delivery (TOAD) ซึ่งเกี่ยวข้องกับการโทรไปยังคอลเซ็นเตอร์ปลอมเพื่อรับคำแนะนำทีละขั้นตอนในการเรียกใช้แอปพลิเคชัน ลักษณะสําคัญที่ทําให้มัลแวร์นี้แตกต่างจากโทรจันธนาคารอื่นๆ ที่คล้ายคลึงกันก็คือการใช้ virtualization เพื่อเรียกใช้โค้ดที่เป็นอันตรายใน Container และ Fly under the radar Promon กล่าวว่าวิธีการนี้ทำลายการป้องกันแซนด์บ็อกซ์ของ Android เนื่องจากอนุญาตให้แอปพลิเคชันต่างๆ ทำงานบนแซนด์บ็อกซ์เดียวกันได้ ทำให้มัลแวร์สามารถเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ต้องมีการเข้าถึงรูท Virtualization solutions ที่มัลแวร์ใช้ สามารถใช้เพื่อแทรกโค้ดลงในแอปพลิเคชันได้ เนื่องจาก Virtualization solutions จะโหลดโค้ดของตัวเองก่อน…

Read More

Qualcomm เผยแพร่รายละเอียดช่องโหว่ของชิปที่ถูกใช้ประโยชน์จากการโจมตีแบบกำหนดเป้าหมาย

ผู้ผลิตชิป Qualcomm ได้เปิดเผยข้อมูลเพิ่มเติมเกี่ยวกับช่องโหว่ที่มีความรุนแรงสูง 3 รายการ ที่ระบุว่าอยู่ภายใต้การแสวงหาประโยชน์ และกำหนดเป้าหมายในเดือนตุลาคม 2023 โดยช่องโหว่มีดังนี้ CVE-2023-33063 (คะแนน CVSS: 7.8) – หน่วยความจำที่เสียหายในบริการ DSP ระหว่างการโทรระยะไกลจาก HLOS ไปยัง DSP CVE-2023-33106 (คะแนน CVSS: 8.4) – หน่วยความจำที่เสียหายในขณะที่ส่งรายการซิงค์จำนวนมากในคำสั่ง AUX ไปยังคำสั่ง IOCTL KGSL_GPU_AUX CVE-2023-33107 (คะแนน CVSS: 8.4) – หน่วยความจำที่เสียหายใน Linux ขณะกำหนดขอบเขตหน่วยความจำเสมือนที่ใช้ร่วมกันระหว่างการโทร IOCTL Threat Analysis Group ของ Google และ Google Project Zero เปิดเผยย้อนกลับไปในเดือนตุลาคม 2023…

Read More